Vrste podvigov

Vrste podvigov v Metasploitu:

- Aktivno

- Pasivno

Bistvena razlika med tema dvema vrstama izkoriščanja je, da aktivni tip izkorišča določen cilj, preden se ta konča, medtem ko pasivni tip čaka, dokler se dohodni gostitelj ne poveže pred izkoriščanjem. Pomaga jih vedeti vnaprej, saj bo razlika igrala jasnejšo vlogo, ko boste prešli na pisanje bolj zapletenih podvigov.

Naša nastavitev

Programska oprema, ki jo bomo uporabili v tej vadnici, vključuje naslednje:

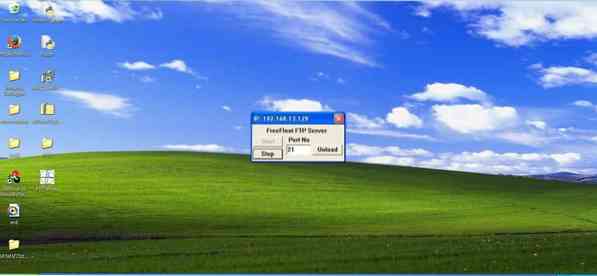

Izkoriščanje: Za namen tega kratkega vodnika bomo uporabili že obstoječo ranljivost strežnika FTP freefloat.

Razhroščevalnik odpornosti: To se uporablja pri ustvarjanju podvigov in obratnega inženiringa binarnih datotek. Z lahkoto lahko dobite dober razhroščevalec, ki je na voljo brezplačno na spletu.

3. servisni paket za Windows XP nameščen

Kali Linux: Očitno je nesporni vodilni pripomoček za testiranje peresa.

Mona.py: Vtičnik na osnovi Pythona, ki pomaga pri odpravljanju napak v imunosti. Prenesite Mona.py in ga premaknite v imenik razhroščevalnika imunosti (ukazna mapa py).

Postopek

Posnemajte puhanje

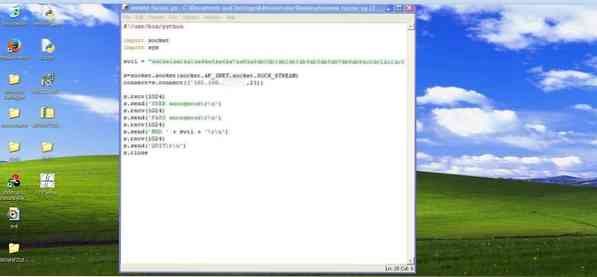

Izvedli bomo psevdo mešanje, kar pomeni, da sistem preplavimo z naključnimi podatki. Izdelali bomo vzorec s 1.000 znaki in ga uporabili za preobremenitev vrat 21, saj so to ukazna vrata strežnika FTP.

Ko je modul izveden, sprožite razhroščevalnik imunosti in se prepričajte, da je bil EIP prepisan.

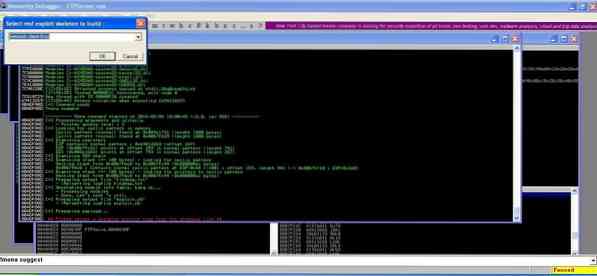

Ogenj Mona

S prepisanim EIP lahko nadaljujemo z razhroščevalnikom imunosti. Vnesite naslednje:

>!Mona predlaga

Za nadaljevanje izberite odjemalca TCP in vrata 21.

Prilagodite Exploit

Videli boste datoteko na osnovi rubyja, ki je nastala kot rezultat. Lahko ga spremenite na kakršen koli način. Tu ga bomo preimenovali v f.rb.

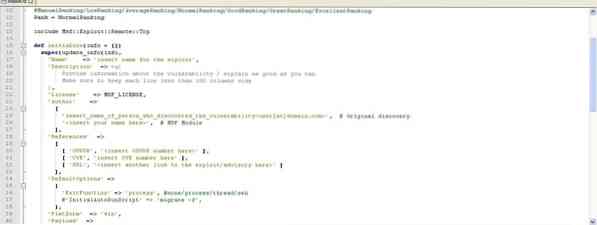

Zaženite Exploit v Metasploitu

Datoteko naložite v Kali Linux in ponovite izkoriščanje iz korena v ogrodje Metasploit:

Vidite, da Metasploit sprejema spremembe in je združljiv.

Zaključek

To je bila mini vadnica o tem, kako napisati Metasploitov podvig. V prihodnjih člankih bomo razpravljali o bolj zapletenih podvigih in videli, kako so napisani.

Phenquestions

Phenquestions