Wireshark je dejansko orodje za reševanje številnih težav z omrežjem, ki se razlikujejo od odpravljanja težav z omrežjem, pregleda varnostnih težav, pregleda omrežnega prometa sumljive aplikacije, izvedbe protokolov za odpravljanje napak, skupaj z namenom učenja mrežnega protokola itd.

Projekt Wireshark se je začel leta 1998. Zahvaljujoč prostovoljnemu prispevku strokovnjaka za globalno mreženje še naprej posodablja nove tehnologije in standarde šifriranja. Zato je daleč eno najboljših orodij za analizo paketov in ga različne državne agencije, izobraževalni inštituti in neprofitne organizacije uporabljajo kot običajno komercialno orodje.

Orodje Wireshark je sestavljeno iz bogatega nabora funkcij. Nekateri med njimi so naslednji:

- Multiplatform: na voljo je za sisteme Unix, Mac in Windows.

- Zajema pakete z različnih omrežnih medijev, tj.e., Brezžični LAN, Ethernet, USB, Bluetooth itd.

- Odpre paketne datoteke, ki jih zajamejo drugi programi, kot so Oracle snoop in atmsnoop, Nmap, tcpdump, Microsoft Network Monitor, SNORT in mnogi drugi.

- Shrani in izvozi zajete paketne podatke v različnih oblikah (CSV, XML, navadni tekst itd.).

- Ponuja podporo za opis protokolov, vključno s SSL, WPA / WPA2, IPsec in številnimi drugimi.

- Vključuje filtre za zajem in prikaz.

Vendar vas Wireshark ne bo opozoril na kakršno koli zlonamerno dejavnost. Pomagal vam bo le pri pregledu in prepoznavanju dogajanja v vašem omrežju. Poleg tega bo analiziral samo omrežni protokol / dejavnosti in ne bo opravljal nobene druge dejavnosti, kot je pošiljanje / prestrezanje paketov.

Ta članek vsebuje poglobljeno vadnico, ki se začne z osnovami (tj.e., filtriranje, omrežne plasti Wireshark itd.) in vas popelje v globino analize prometa.

Wireshark filtri

Wireshark je opremljen z zmogljivimi filtrirnimi mehanizmi, Capture Filters in Display Filters, ki odstranjujejo šum iz omrežja ali že zajeti promet. Ti filtri zožijo nezaželen promet in prikažejo samo pakete, ki jih želite videti. Ta funkcija skrbnikom omrežij pomaga pri odpravljanju težav.

Preden se spustite v podrobnosti filtrov. Če se sprašujete, kako zajeti omrežni promet brez kakršnega koli filtra, lahko pritisnete Ctrl + E ali pa pojdite na možnost Capture v vmesniku Wireshark in kliknete Start.

Zdaj pa poglobimo v razpoložljive filtre.

Filter za zajemanje

Wireshark nudi podporo pri zmanjševanju velikosti zajema surovega paketa tako, da vam omogoča uporabo filtra za zajem. A zajame le paketni promet, ki se ujema s filtrom, in zanemari preostali del. Ta funkcija vam pomaga spremljati in analizirati promet določene aplikacije z uporabo omrežja.

Tega filtra ne zamenjajte s prikaznimi filtri. To ni prikazni filter. Ta filter se prikaže v glavnem oknu, ki ga je treba nastaviti pred začetkom zajema paketov. Poleg tega med zajemom tega filtra ne morete spreminjati.

Lahko greš na Zajem možnost vmesnika in izberite Zajem filtrov.

Pozvano bo okno, kot je prikazano na posnetku. Izberete lahko kateri koli filter s seznama filtrov ali dodate / ustvarite nov filter s klikom na + gumb.

Primeri seznama koristnih filtrov za zajem:

- gostiteljski ip_address - zajema promet samo med določenim IP-naslovom, ki se komunicira

- neto 192.168.0.0/24 - zajema promet med območji naslovov IP / CIDR

- vrata 53 - zajema promet DNS

- tcp portrange 2051-3502 - zajema promet TCP iz območja vrat 2051-3502

- pristanišče ni 22 in ni 21 - zajeti ves promet, razen SSH in FTP

Prikazni filter

Zaslonski filtri omogočajo skrivanje nekaterih paketov iz že zajetega omrežnega prometa. Te filtre lahko dodate nad zajeti seznam in jih lahko sproti spreminjate. Zdaj lahko nadzirate in zožujete pakete, na katere se želite osredotočiti, medtem ko skrivate nepotrebne pakete.

Filtre lahko dodate v orodni vrstici filtra za prikaz tik nad prvim podoknom, ki vsebuje informacije o paketu. Ta filter lahko uporabite za prikaz paketov na podlagi protokola, izvornega naslova IP, ciljnega naslova IP, vrat, vrednosti in informacij polj, primerjave med polji in še veliko več.

Tako je! Kombinacijo filtrov lahko sestavite z uporabo logičnih operatorjev, kot je ==.!=, ||, && itd.

Nekaj primerov prikaznih filtrov enega protokola TCP in kombiniranega filtra je prikazanih spodaj:

Omrežne plasti v Wireshark

Razen pregleda paketov Wireshark predstavlja sloje OSI, ki pomagajo pri odpravljanju težav. Wireshark prikazuje plasti v obratnem vrstnem redu, na primer:

- Fizična plast

- Sloj podatkovne povezave

- Omrežni sloj

- Transportni sloj

- Sloj aplikacije

Upoštevajte, da Wireshark ne prikazuje vedno fizičnega sloja. Zdaj bomo kopali v vsaki plasti, da bomo razumeli pomemben vidik analize paketov in kaj vsaka plast predstavlja v programu Wireshark.

Fizična plast

Fizična plast, kot je prikazano na naslednjem posnetku, predstavlja fizični povzetek okvira, na primer informacije o strojni opremi. Kot skrbnik omrežja iz te plasti običajno ne pridobivate informacij.

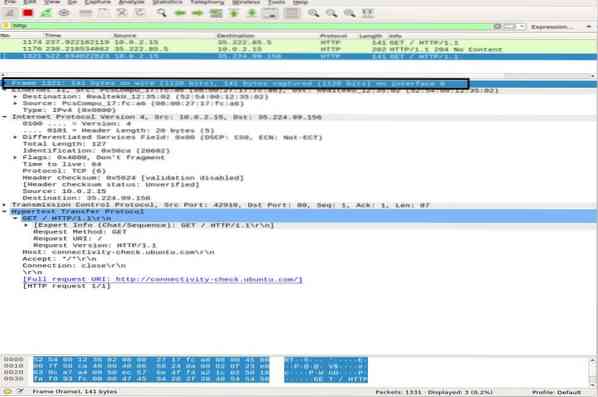

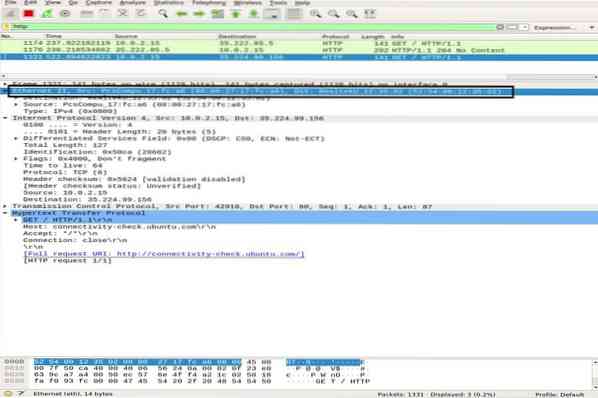

Sloj podatkovne povezave

Naslednja plast podatkovne povezave vsebuje naslov izvorne in ciljne omrežne kartice. Je sorazmerno preprost, saj samo prenese okvir iz prenosnega računalnika v usmerjevalnik ali naslednji sosednji okvir v fizičnem mediju.

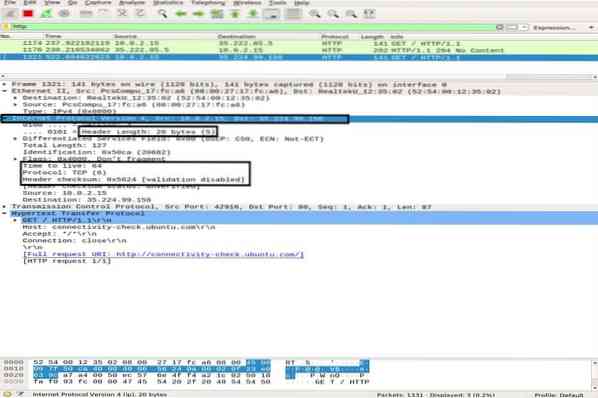

Omrežni sloj

Omrežna plast predstavlja izvorni in ciljni naslov IP, različico IP, dolžino glave, skupno dolžino paketov in obremenitve drugih informacij.

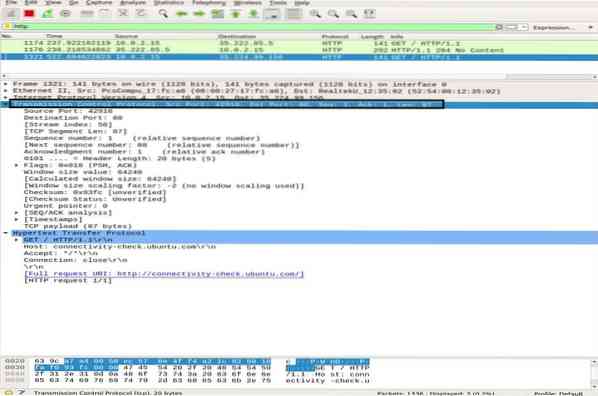

Transportni sloj

V tej plasti Wireshark prikaže informacije o transportni plasti, ki jo sestavljajo vrata SRC, vrata DST, dolžina glave in zaporedna številka, ki se spremeni za vsak paket.

Sloj aplikacije

V zadnji plasti lahko vidite, katere vrste podatkov se pošiljajo prek medija in katera aplikacija se uporablja, na primer FTP, HTTP, SSH itd.

Analiza prometa

Analiza prometa ICMP

ICMP se uporablja za poročanje o napakah in preskušanje z ugotavljanjem, ali podatki pravočasno prispejo do predvidenega cilja. Pripomoček Ping uporablja sporočila ICMP za testiranje hitrosti povezave med napravami in poroča, kako dolgo traja paket, da doseže svoj cilj, nato pa se vrne.

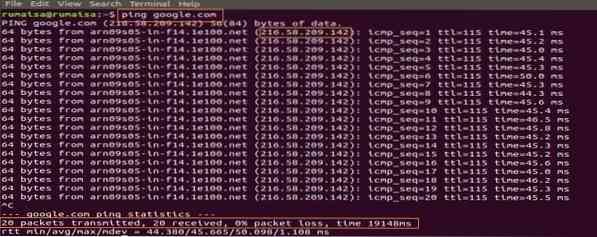

Ping uporablja sporočilo ICMP_echo_request za napravo v omrežju, naprava pa se odzove s sporočilom ICMP_echo_reply. Če želite zajeti pakete na Wireshark, zaženite funkcijo zajemanja Wireshark, odprite terminal in zaženite naslednji ukaz:

ubuntu $ ubuntu: ~ $ ping google.comUporaba Ctrl + C za zaključek postopka zajemanja paketov v Wireshark. Na spodnjem posnetku lahko opazite Poslani paket ICMP = Prejeti paket ICMP z 0% izgube paketov.

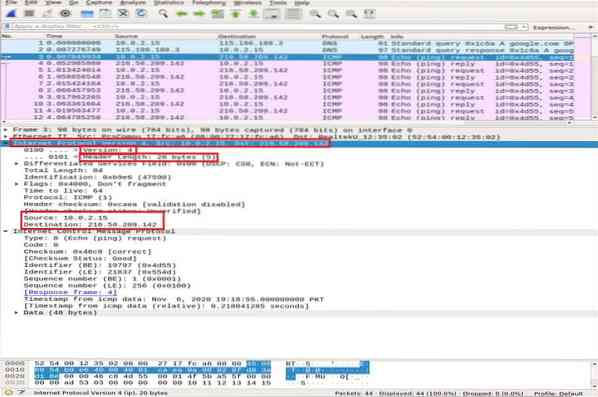

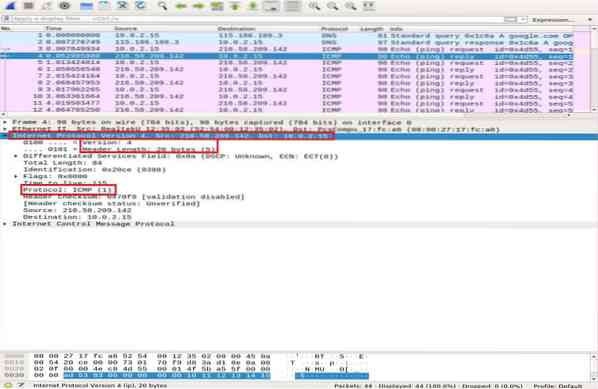

V podoknu za zajem Wireshark izberite prvi paket ICMP_echo_request in si oglejte podrobnosti, tako da odprete srednje podokno Wireshark.

V omrežni plasti lahko opazite vir Src kot moj ip_address, medtem ko je cilj Dst ip_address je Googlovega strežnika, medtem ko plast IP omenja protokol kot ICMP.

Zdaj povečamo podrobnosti o paketu ICMP tako, da razširimo Internet Control Message Protocol in dekodiramo označena polja na spodnjem posnetku:

- Tip: 08-bitno polje, nastavljeno na 8, pomeni sporočilo z zahtevo za odmev

- Koda: za pakete ICMP vedno nič

- kontrolna vsota: 0x46c8

- Identifikacijska številka (BE): 19797

- Identifikacijska številka (LE): 21837

- Zaporedna številka (BE): 1

- Zaporedna številka (LE): 256

Identifikator in zaporedne številke se ujemajo, da pomagajo identificirati odgovore na zahteve za odmev. Podobno se pred prenosom paketov izračuna kontrolna vsota in doda v polje, ki se primerja s kontrolno vsoto v prejetem podatkovnem paketu.

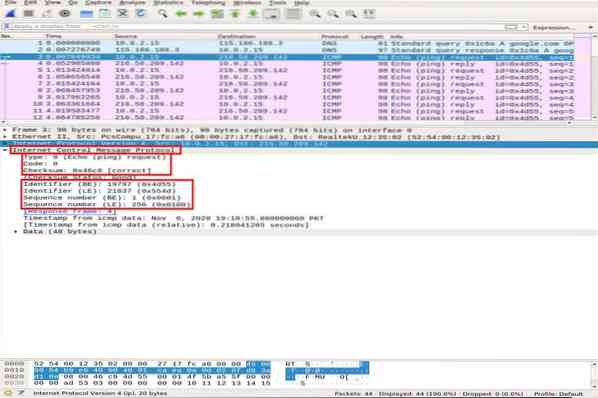

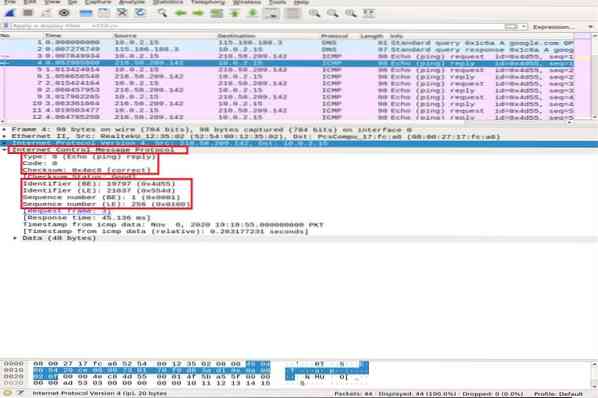

Zdaj v paketu odgovorov ICMP opazite plast IPv4. Izvorni in ciljni naslov sta se zamenjala.

V plasti ICMP preverite in primerjajte naslednja pomembna polja:

- Vrsta: 08-bitno polje, nastavljeno na 0, pomeni Echo reply message

- Koda: vedno 0 za pakete ICMP

- kontrolna vsota: 0x46c8

- Identifikacijska številka (BE): 19797

- Identifikacijska številka (LE): 21837

- Zaporedna številka (BE): 1

- Zaporedna številka (LE): 256

Opazite, da odgovor ICMP ponavlja isto kontrolno vsoto zahteve, identifikator in zaporedno številko.

Analiza prometa HTTP

HTTP je protokol aplikacijske plasti Hypertext Transfer. Uporablja ga svetovni splet in določa pravila, ko odjemalec / strežnik HTTP prenaša / sprejema ukaze HTTP. Najpogosteje uporabljene metode HTTP ae POST in GET:

POST: ta metoda se uporablja za varno pošiljanje zaupnih informacij strežniku, ki niso prikazane v URL-ju.

GET: ta metoda se običajno uporablja za pridobivanje podatkov iz naslovne vrstice s spletnega strežnika.

Preden se poglobimo v analizo paketov HTTP, bomo najprej na kratko predstavili trismerno stiskanje TCP v Wiresharku.

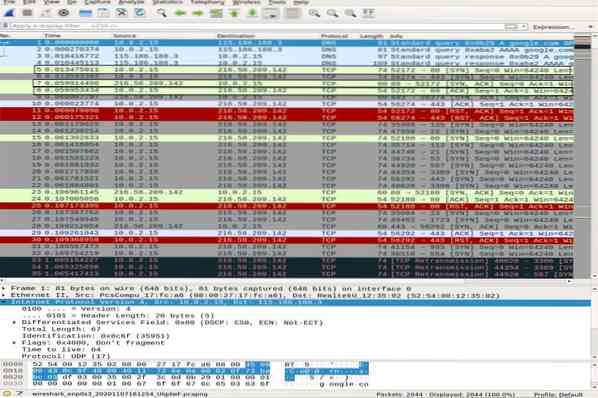

TCP Trosmerno rokovanje

V trismernem rokovanju odjemalec vzpostavi povezavo s pošiljanjem paketa SYN in prejemanjem odgovora SYN-ACK od strežnika, ki ga stranka potrdi. Za ponazoritev stiskanja TCP med odjemalcem in strežnikom bomo uporabili ukaz Nmap TCP connect scan.

ubuntu $ ubuntu: ~ $ nmap -sT google.comV podoknu za zajem paketov Wireshark se pomaknite na vrh okna, da opazite različna trosmerna rokovanja, vzpostavljena na podlagi določenih vrat.

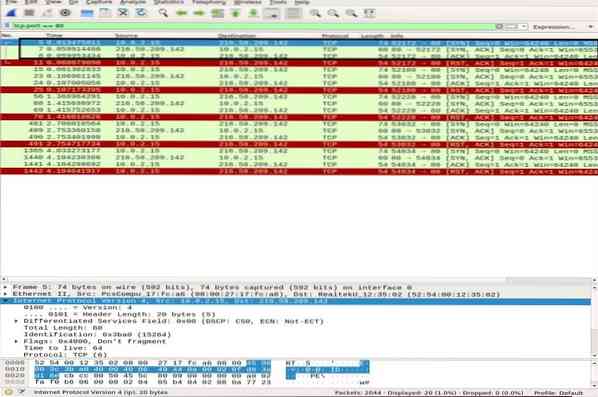

Uporabi tcp.vrata == 80 filter, da vidite, ali je povezava vzpostavljena prek vrat 80. Opazite lahko popoln trosmerni stisk rok, tj.e., SYN, SYN-ACK, in ACK, označeno na vrhu posnetka, ki prikazuje zanesljivo povezavo.

Analiza paketov HTTP

Za analizo paketov HTTP pojdite v brskalnik in prilepite URL dokumentacije Wireshark: http: // www.vafelj.com in prenesite uporabniški priročnik PDF. Medtem mora Wireshark zajemati vse pakete.

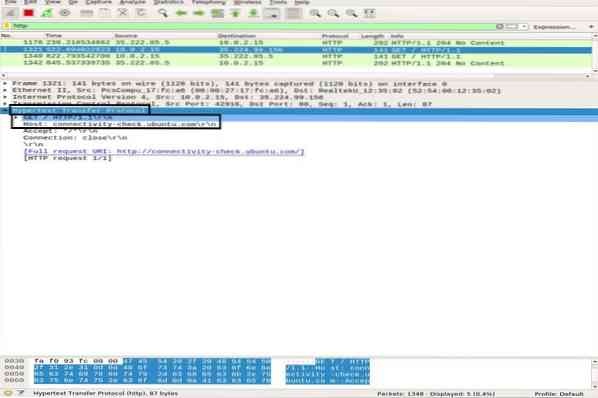

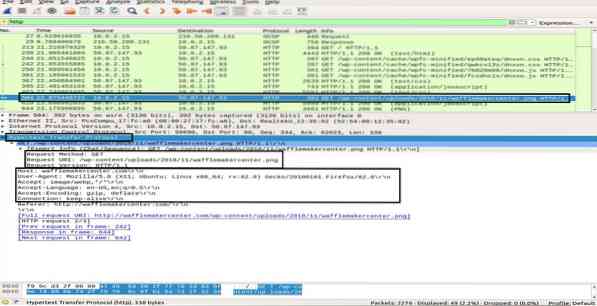

Uporabite filter HTTP in poiščite HTTP GET zahteva, ki jo je strežnik poslal strežniku. Če si želite ogledati paket HTTP, ga izberite in razširite aplikacijsko plast v srednjem podoknu. V zahtevi je lahko veliko glav, odvisno tudi od spletnega mesta in brskalnika. Na spodnjem posnetku bomo analizirali glave, ki so prisotne v naši zahtevi.

- Način zahteve: metoda zahteve HTTP je GET

- Gostitelj: identificira ime strežnika

- Uporabniški agent: obvešča o vrsti brskalnika na strani odjemalca

- Sprejmi, Sprejmi-kodiraj, Sprejmi jezik: obvešča strežnik o vrsti datoteke, sprejetem kodiranju na strani odjemalca, tj.e., gzip itd., in sprejeti jezik

- Nadzor predpomnilnika: prikazuje, kako se zahtevane informacije shranijo v predpomnilnik

- Pragma: prikazuje ime piškotka in vrednosti brskalnika za spletno mesto

- Povezava: glava, ki nadzoruje, ali ostane povezava po transakciji odprta

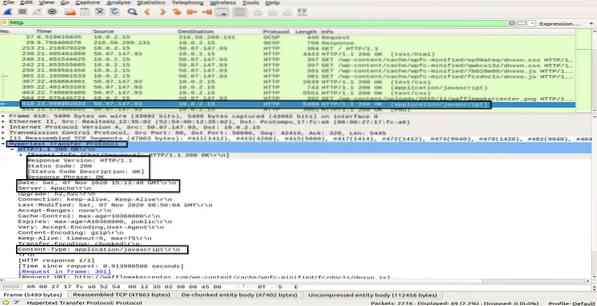

V HTTP OK paket od strežnika do odjemalca, opazovanje informacij v sloju protokola za prenos hiperteksta kaže »200 OK“. Te informacije kažejo na običajen uspešen prenos. V paketu HTTP OK lahko opazite različne glave v primerjavi z HTTP GET paket. Ti naslovi vsebujejo informacije o zahtevani vsebini.

- Različica odziva: obvešča o različici HTTP

- Koda stanja, odzivni stavek: ki jih pošlje strežnik

- Datum: čas, ko je strežnik prejel paket HTTP GET

- Strežnik: podrobnosti o strežniku (Nginx, Apache itd.)

- Vsebina: vrsta vsebine (json, txt / html itd.)

- Dolžina vsebine: skupna dolžina vsebine; naša datoteka je 39696 bajtov

V tem razdelku ste izvedeli, kako deluje HTTP in kaj se zgodi vsakič, ko zahtevamo vsebino v spletu.

Zaključek

Wireshark je najbolj priljubljeno in zmogljivo orodje za mreženje in analiziranje omrežij. Široko se uporablja pri vsakodnevnih nalogah analize paketov v različnih organizacijah in inštitutih. V tem članku smo preučili nekatere teme Wireshark za začetnike do srednje ravni v Ubuntuju. Spoznali smo vrsto filtrov, ki jih ponuja Wireshark za analizo paketov. V Wireshark smo zajeli model omrežne plasti in izvedli poglobljeno analizo paketov ICMP in HTTP.

Vendar je učenje in razumevanje različnih vidikov tega orodja dolga težka pot. Zato je na voljo veliko drugih spletnih predavanj in vaj, ki vam bodo pomagale pri določenih temah Wiresharka. Upoštevate lahko uradni uporabniški priročnik, ki je na voljo na spletnem mestu Wireshark. Poleg tega, ko ste zgradili osnovno razumevanje analize protokola, svetujemo tudi uporabo orodja, kot je Varonis, ki vas usmerja na potencialno grožnjo, in nato z Wiresharkom raziščite za boljše razumevanje.

Phenquestions

Phenquestions