Apartma Burp

Burp Suite je bogato orodje za napade na spletne aplikacije, ki ga je zasnoval Portswigger. Opremljen je z vsem, kar je potrebno za uspešno izvedbo pentesta proti spletni aplikaciji. Burp je najbolj uporabljen tester in optični bralnik spletnih aplikacij z več kot 40.000 aktivnimi uporabniki zaradi enostavnega vmesnika in globine. To je že izjemna spletna aplikacija, ki testira zmogljivosti, ki se lahko še povečajo z dodajanjem imenovanih razširitev ali dodatkov BApps.

Burpove glavne značilnosti so naslednje:

- Možnost prestrezanja zahtev HTTP, ki običajno prehajajo iz brskalnika v strežnik, nato pa strežnik vrne odgovor. To naredi njegova glavna značilnost, imenovana »Prestrezanje proxyja ". Tu je zahteva prekinjena na sredini in gre iz uporabnikovega brskalnika v Burp in nato na strežnik.

- Sposobnost preslikave cilja, tj.e., spletna aplikacija z uporabo "Pajek" orodje. To se naredi, da dobite seznam končnih točk in se po njih plazite, da bi našli v njih nekatere ranljivosti.

- Napredno orodje za skeniranje spletne aplikacije za avtomatizacijo nalog odkrivanja ranljivosti v cilju (na voljo samo v različici PRO).

- An "Vsiljivec" orodje se uporablja za avtomatizirane napade, kot so vsiljevanje prijavne strani spletne aplikacije, napadi na slovar, razbijanje spletne aplikacije za iskanje ranljivosti itd.

- A "Ponavljalec" orodje za manipulacijo uporabniških vrednosti ali zahtev in opazovanje njihovega vedenja, da bi našli potencialno ranljive vektorje.

- A »Sekvencer« orodje za testiranje žetonov seje.

- A "Dekodirnik" orodje za dekodiranje in kodiranje številnih shem kodiranja, kot so base64, HEX itd.

- Možnost shranjevanja dela in nadaljevanja pozneje (na voljo samo v različici PRO).

Namestitev

Podriganje Suita lahko prenesete z uradne spletne strani PortSwigger:

https: // portswigger.net / burp / communitydownload.

Burp je na voljo za skoraj vsak operacijski sistem, vključno z Windows, Linux in MacOS. S klikom na možnost Prenesi najnovejšo različico boste preusmerjeni na stran za prenos z različicami in operacijskimi sistemi, tj.e., Izdaja skupnosti ali Professional Edition. Strokovna izdaja se plača s cenami, napisanimi na njeni uradni spletni strani. Prenesite različico Skupnosti in že ste pripravljeni uporabiti njene osnovne izjemne funkcije.

Uporaba

Za uporabo Podriganje, mora biti konfiguriran za prestrezanje zahtev HTTP. Če želite konfigurirati brskalnike, tj.e., Chrome, Firefox itd., slediti moramo spodnjim korakom:

Za konfiguriranje Chroma za delo z Burpom

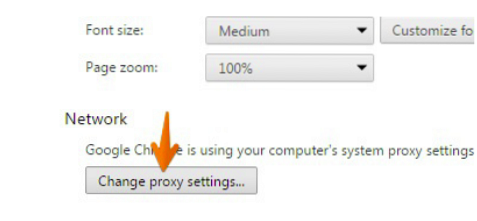

Če želite Chrome konfigurirati za delo z Burpom, najprej kliknite na Prilagoditi v zgornjem desnem kotu okna, nato pa pojdite na Nastavitve možnost. V oknu z nastavitvami izberite Napredne nastavitve, in nato kliknite Spremenite nastavitve proxyja od danih možnosti.

Za konfiguriranje Firefoxa za delo z Burpom

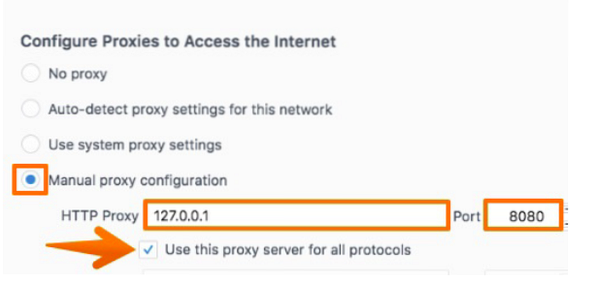

Če želite konfigurirati Firefox za delo z Burpom, pojdite na Meni Firefox v zgornjem desnem kotu okna kliknite na Preference možnost, nato pojdite na Opcije gumb. Tukaj poiščite Omrežni proxy v Splošno zavihek. Kliknite Ročna konfiguracija proxyja. Vnesite naslov poslušalca, tj.e., 127.0.0.1, in vrata Burp, tj.e., 8080. Izbrišite vse vBrez posredniškega imena za ” polje in ste pripravljeni iti.

Napad Brute Force z uporabo Burpa

Preverjanje pristnosti je postopek zagotavljanja, da prava oseba dostopa do storitve ali se prava oseba prijavi z različnimi tehnikami, kot so žetoni dostopa, gesla, ključi itd. Uporaba gesel je zelo pogosta v vsakdanjem življenju. Tu prihaja pomen osnovne overitve, tj.e., izbira močnega zapletenega gesla, ker je do območja za prijavo, zaščitenega s šibko preverjanjem pristnosti, enostavno dostopati z avtomatiziranimi napadi, kot so vsiljevanje surovin, slovarski napad.

Dictionary Attack je napad s silo na prijavno polje s pomočjo a slovar. V tem napadu se na prijavnem polju preizkusi na stotine tisoč možnih kombinacij ugibanih gesel, shranjenih v slovarju, z namenom, da eno od njih deluje. Ta gesla se zaporedoma preizkušajo v prijavnem polju, da se izognejo preverjanju pristnosti.

Razmislimo o scenariju, v katerem moramo s pomočjo slovarja ali seznama besed, ki vsebuje na stotine tisoče ali milijone pogosto uhajajočih gesel, uporabiti silovito prijavno stran.

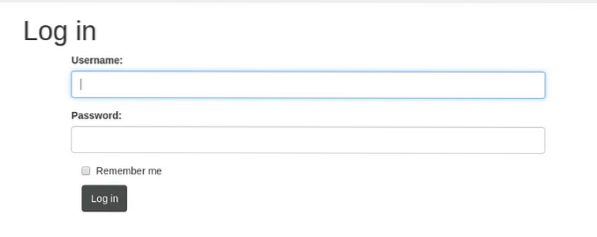

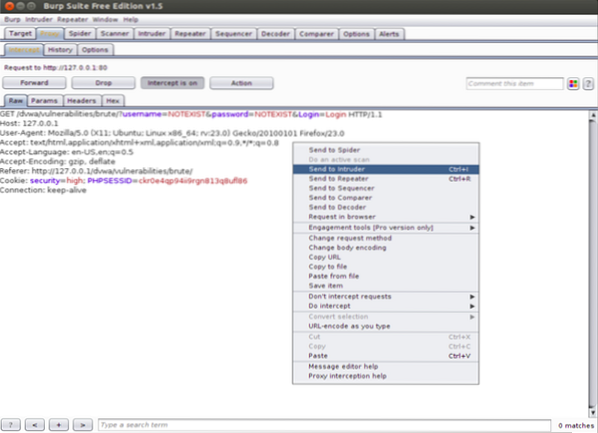

Odprite Burp Suite in začnite prestrezati promet z obračanjem Prestrezanje vklopljeno. Preklopite v brskalnik in v dana polja vnesite poljubno uporabniško ime ali geslo, nato kliknite Prijava. Zdaj preklopite na Podriganje, videli boste, da je bil promet prestrežen sredi poti do strežnika in namesto tega odšel v Burp. Z desno miškino tipko kliknite in izberite, Pošlji Intruder od danih možnosti.

Zdaj preklopite na Vsiljivec zavihek in videli bomo več zavihkov, tj.e., Pozicije, koristni tovori, možnosti. Vse možnosti na teh zavihkih moramo pravilno konfigurirati, da omogočimo, da Burp opravi svoje delo in doseže želeni rezultat.

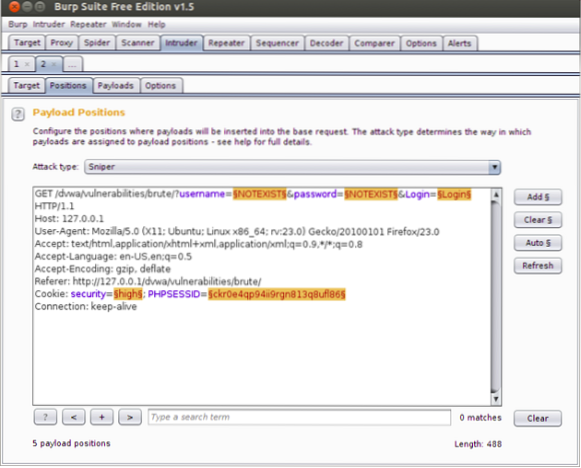

Položaji

Poglejmo najprej zavihek Pozicije. Tu v izpovedi povemo parametrom, ki jih želimo napasti, tj.e., polje za geslo, uporabniško ime itd.

Burp privzeto poudari nekatera polja, da uporabniku priporoči, katera polja lahko napada. Toda v našem primeru moramo samo spremeniti vrednost uporabniško ime in geslo polja, tako da jih spremenimo z naslednjo besedo v slovarju, prek katere napadamo pri vsaki zahtevi. Za to moramo najprej počistiti vsa označena območja s klikom na Jasno na desni strani okna. Tako bodo razčistila Burpova priporočena poudarjena območja. Zdaj označite polji za uporabniško ime in geslo, ki sta »NE OBSTAJA" v našem primeru in nato kliknite Dodaj. Prav tako moramo privzeto določiti vrsto napada, ki je Sniper, in jo spremeniti v Kasetna bomba.

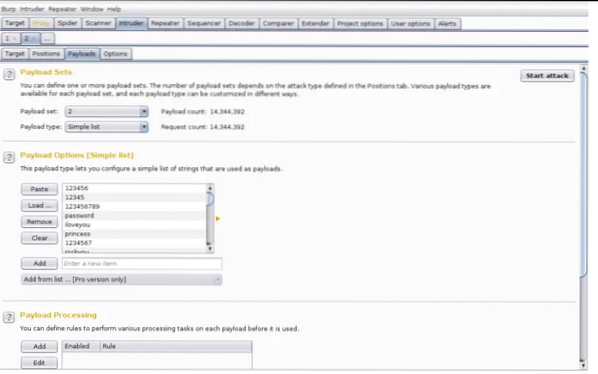

Nosilnost

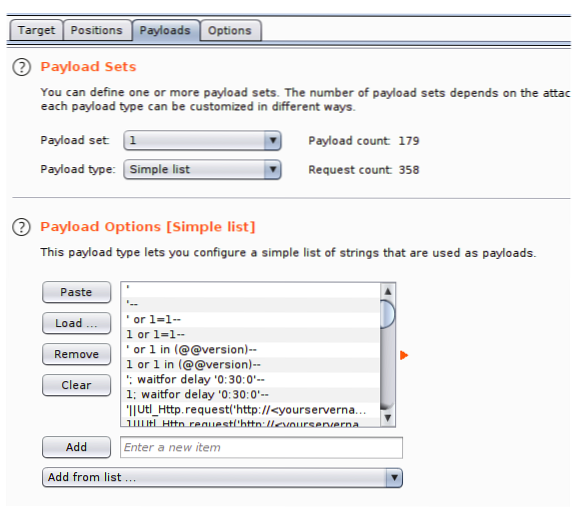

Zdaj moramo nastaviti svoj tovor, s katerim bomo napadli ta izbrana polja. Njihove vrednosti se bodo spreminjale z vsako zahtevo glede na tovor. Nastavimo koristni tovor za parameter 1, tj.e., Polje uporabniškega imena. Dodajmo majhen seznam besed uporabniških imen, ki jih imamo v datoteki. Kliknite tovor 1 in izberite vrsto koristnega tovora kot Preprost seznam. V Možnost koristnega tovora, kliknite Naloži in pojdite na želeno datoteko s seznamom besed, nato jo izberite. Izbrane vrednosti seznama besed bodo prikazane spodaj.

Zdaj pri nastavljanju koristnega tovora za parameter 2, tj.e., v polje Geslo naj dodamo pogosto uporabljen besedni seznam uhajajočih gesel, tj.e., “rockyou.txt " saj imamo v našem primeru to v datoteki. Kliknite tovor 2 in izberite vrsto koristnega tovora kot Preprost seznam. V Možnost koristnega tovora, kliknite Naloži in pojdite na želeno datoteko s seznamom besed, nato jo izberite. Izbrane vrednosti seznama besed bodo prikazane spodaj.

Opcije

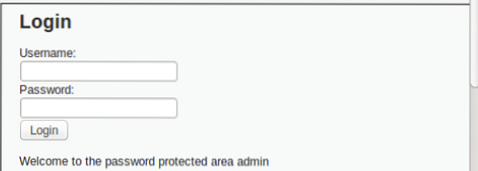

Po nastavitvi parametrov napada in seznama koristnega tovora je čas, da nastavite zelo pomembno možnost, imenovano "Opcije". Na zavihku Možnosti so določena nekatera pravila, ki nam sporočajo, katera zahteva je uspešna; v našem primeru bo pokazal, katero geslo je delovalo. Tukaj moramo konfigurirati stvar, to je niz ali sporočilo, ki bo prikazano ob pridobivanju pravega gesla, tj.e., Dobrodošli, Dobrodošli na našem portalu, Dobro se je vrniti itd. Odvisno od razvijalca spletnih aplikacij. Preverimo ga lahko tako, da v območje za prijavo vnesemo poljubne ustrezne poverilnice.

Tu imamo “Dobrodošli v skrbniku zaščitenega območja z geslom”. Zdaj preklopite na Burp v Zavihek Možnosti, najti Grep Match, in tukaj napiši naslednji niz. Preverite Preprost niz možnost, in smo pripravljeni iti.

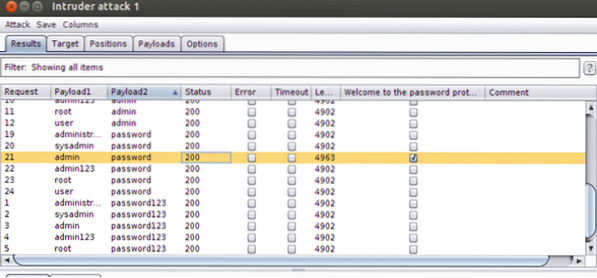

Vse je lepo postavljeno. Zdaj moramo le začeti napad. Pojdite na zavihek Intruder in kliknite Začni napad. Zdaj bo vsiljivec preizkusil vse možne kombinacije iz zagotovljenega tovora.

Vidimo, da Intruder preizkuša vse kombinacije, kot je zgornja slika. Če pogledamo dolžino zahtev, lahko ugotovimo, ali je bila zahteva uspešna ali ne. Uspešna zahteva bi bila drugačne dolžine kot neuspešna. Drug način, kako ugotoviti, ali je zahteva uspešna ali ne, je ogled "Dobrodošli na zaščitenem območju z geslom" (tj.e., niz, ki smo ga poslali Opcije zavihek prej). Če je okence označeno, to pomeni, da je zahteva uspešna in obratno. V našem primeru ima uspešna zahteva 4963 dolžine, v primeru neuspešne pa 4902.

Napad z grobo silo z uporabo Burpa je s pomočjo zmogljivega slovarja zelo učinkovit in podcenjen način zaobide prijavnih strani, ki niso namenjene zlonamernim entitetam. V primeru šibkega gesla, rabljenega, enostavnega ali majhnega gesla je to zelo učinkovita tehnika.

Nerodno

Fuzzing je pristop, ki se uporablja za avtomatizacijo postopka odkrivanja napak, slabosti ali ranljivosti s pošiljanjem tone zahtev v aplikacijo z različnimi koristnimi obremenitvami, s pričakovanjem, da bi spletna aplikacija lahko sprožila dejavnost. Spletnim aplikacijam ni izrecno, lahko pa ga uporabimo tudi pri drugih številnih napadih, kot so medpomnilnik, prelivanje itd. Veliko večino običajnih spletnih ranljivosti je mogoče najti z mešanicami, kot so skriptni skripti XSS, SQL Injection, LFI, RFI itd. Burp je resnično močan in je tudi najboljše razpoložljivo orodje za nemoteno delo.

Zmedeno z Burpom

Vzemimo spletno aplikacijo, ranljivo za vbrizgavanje SQL, in jo zmešajte, da poiščete potencialno ranljiva polja.

Zaženite Burp in začnite prestrezati zahtevo za prijavo. Videli bomo kup podatkov, z desno miškino tipko kliknite in kliknite na Pošlji Intruder možnosti v danem meniju. Pojdi na Položaji zavihek in nastavite prave parametre. Burp privzeto poudari nekatera polja, da uporabniku priporoči, katera polja lahko napada. Toda v našem primeru moramo samo spremeniti vrednost uporabniško ime in geslo polja. Najprej počistite vsa označena območja s klikom na Jasno na desni strani okna. To bo počistilo označena območja, ki jih priporoča Burp. Zdaj samo označite polji za uporabniško ime in geslo ter kliknite Dodaj. Določiti moramo tudi vrsto napada in jo spremeniti v Ostrostrelec.

Zdaj pojdite na zavihek tovora in tukaj moramo nastaviti svoj tovor, skozi katerega bomo napadli ta izbrana polja. Njihove vrednosti se bodo spreminjale z vsako zahtevo glede na tovor. Nastavimo tovor za parameter 1 in parameter 2, tj.e., Uporabniško ime in geslo. Podriganje ima tudi široko paleto svojih koristnih obremenitev za različne vrste ranljivosti. Lahko jih uporabimo ali ustvarimo ali naložimo enega od svojih v vmesniku Burp, ki je enostaven za uporabo. V tem primeru bomo naložili Burpove tovor, ki bo sprožil opozorilo v primeru odkritja ranljivosti SQL.

Izberite Preprost seznam v Vrsta koristnega tovora možnost. Zdaj kliknite možnost Naloži v "Možnosti koristnega tovora" okno. Tukaj izberite Vbrizgavanje-SQL vbrizgavanje tovor iz razpoložljivih možnosti. Nabori koristnega tovora se uporabljajo za ugotavljanje seznama, ki ga boste uporabili za določen parameter. Če izberete dva vektorja napada (parametra), lahko tam nastavite nadomestni seznam besed za vse. Prav tako lahko nastavite vrsto koristnega tovora, kot so spremembe velikih črk, številke, datumi itd. V tem primeru je osnovni seznam ključnega pomena, saj uporabljamo privzet tovor Burpa.

Zdaj pa pojdi na Opcije lahko vidite nekaj zelo zanimivih možnosti. Na primer,Grep " možnost, ki jo lahko izberete tako, da se ujema z odzivom na dane ključne besede, kot je "SQL". Druga kul možnost je "Odmor" možnost, ki je zelo uporabna v primeru potencialnih požarnih zidov spletnih aplikacij. V našem primeru smo preverili možnost »Sledi preusmeritvi«, saj imamo v zahtevi parameter preusmeritve. Vendar pa se lahko napaka pred preusmeritvijo dodatno sproži, nato pa lahko oboje preizkusite ločeno.

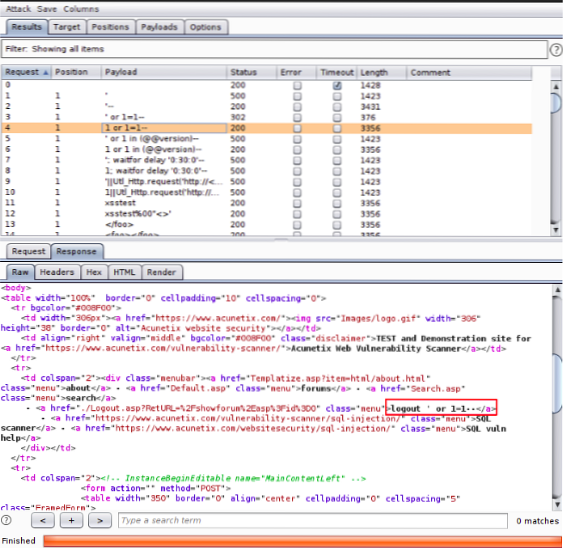

Zdaj je vse lepo postavljeno in vsiljivec Burp je pripravljen za napad. Kliknite možnost Začni napad v levem kotu in počakajte, da napad, ki bi dobesedno trajal ure ročno, v samo minuti ali dveh. Ko je napad končan, moramo le natančno analizirati dane rezultate. Morali bi poiskati drugačno ali čudno vrednost v dolžina stolpec. Tudi v statusni kodi je treba iskati morebitne nepravilnosti, saj tudi pove, katera zahteva je povzročila napako in obratno.

Ko dobite liho kodo stanja ali vrednost dolžine, morate preveriti odziv okno. V našem primeru lahko vidimo, da ima 4. zahteva drugačno kodo stanja in višjo vrednost dolžine kot običajno, in ob pogledu na odzivno območje lahko vidimo, da lahko Burp zaobide prijavno območje z uporabo vrednosti iz koristnega tovora. Napad lahko štejemo za uspešen.

To je zelo učinkovita tehnika v postopkih preizkušanja nagrad in peres, saj preiskuje vsak parameter, ki je prisoten na spletnem mestu, in poskuša razumeti, kaj počne, če je med drugim povezan z bazo podatkov ali če je odseven na odzivni strani. Ta tehnika pa povzroča veliko hrupa na strani strežnika in lahko celo privede do zavrnitve storitve, kar moti napadalce, pa tudi uporabnike spletnih programov in razvijalce.

Podaljšane razširitve

S pomočjo funkcije Burp Extender je mogoče dodati številne uporabne razširitve funkcije Burp za izboljšanje zmogljivosti funkcije Burp. Lahko napišete kodo tretje osebe ali naložite razširitve. Za nalaganje in namestitev razširitev za Burp, BApp Trgovina je pravo mesto. Razširitve Burp obstajajo na različne načine, kot so spreminjanje zahtev HTTP in odzivi, prilagajanje uporabniškega vmesnika, dodajanje pregledov optičnega bralnika in izvajalnega okolja itd.

BApp Store

BApp Store je sestavljen iz razširitev Burp, ki so jih stranke Burp Suite sestavile za izboljšanje Burpovih sposobnosti in funkcij. Ogledate si lahko podroben pregled dostopnih BApps, ki uvajajo eksplicitne BApps, in predložene ocene strank za tiste, ki ste jih uvedli.

Razširitve odpiranja lahko prenesete tudi z BApp spletno stran trgovine in jo lahko kasneje dodate v Burp. Različne razširitve BApps ali BApp so napisane v različnih jezikih, kot sta Python ali Ruby, in pričakujejo, da bo uporabnik prenesel Jython ali JRuby, da bodo lahko pravilno delovale. Nato nastavite Burp z imenikom pomembnih jezikovnih tolmačev. V nekaterih primerih lahko BApp zahteva poznejšo obliko Burpa ali nadomestno različico Burpa. Oglejmo si nekaj ogromnih uporabnih razširitev Burpa:

Dovoli:

Pooblastitev je zelo učinkovita razširitev, kadar je treba samodejno zaznati ranljivosti pri avtorizaciji v spletni aplikaciji. Odkrivanje ranljivosti pooblastila je zelo dolgotrajna naloga vsakega lovca na glave ali pentesterja. Pri ročni metodi morate vsakič odstraniti piškotke iz vsake zahteve, da preverite, ali je bila avtorizacija izvedena ali ne. Dovoli to delo opravi samodejno, tako da vzame piškotke nizko privilegiranega uporabnika spletne aplikacije, nato pa pusti privilegiranejšemu uporabniku,. Autorize to stori tako, da vsako zahtevo ponovi z nizko privilegirano uporabniško sejo in začne odkrivati ranljivosti ali pomanjkljivosti pri odobritvi.

Prav tako si je mogoče vsako zahtevo ponoviti brez predvidenih piškotkov, prepoznati napake pri preverjanju pristnosti in ranljivosti pri odobritvi. Ta razširitev deluje brez kakršne koli predhodne konfiguracije, hkrati pa je globoko prilagodljiva, kar omogoča ureditev podrobnosti pogojev odobritve odobritve in zahteva razširitev, ki jo je treba preizkusiti in še kaj.

Po zaključku postopka bo Rdeča, zelena, in Rumena na zaslonu prikazuje "Bypassed «,» Enforced «in» Je prisiljen ?? " statusov.

Turbo Intruder

Turbo Intruder je spremenjena različica Izcedek vsiljivec in se uporablja, kadar je za obdelavo zahtev HTTP potrebna izredna zapletenost in hitrost. Turbo Intruder je hiter, saj uporablja kodo HTTP, ki je bila prenesena iz baze, pri čemer ima prednost in upošteva hitrost. Zaradi tega je izjemno hitra in včasih celo boljša možnost kot dobro napisani GO skripti. Njegova prilagodljivost je še en vrhunec, ki je posledica njegove sposobnosti, da doseže ravno porabo pomnilnika. Turbo Intruder lahko deluje tudi v okolju ukazne vrstice. V to izjemno razširitev je vgrajen napreden algoritem razlikovanja, ki samodejno filtrira dolgočasne in neuporabne rezultate.

Eden glavnih napadov, pri katerem je mogoče uporabiti Turbo Intruder, je Napadi na dirkalne pogoje. Ko je sistem, ki je bil zasnovan za izvajanje nalog v določenem zaporedju, prisiljen opravljati več nalog hkrati, se to imenuje dirkalni pogoj. V takem scenariju, Turbo Intruder se uporablja, saj lahko z veliko hitrostjo opravlja več nalog. Ta vrsta napada se lahko uporablja v primeru ranljivosti pogojev dirke in lahko povzroči napade, kot so unovčenje več darilnih kartic, zloraba podobnih / drugačnih funkcij itd.

Če želite HTTP zahtevo poslati turbo vsiljivcu, jo prestrezite in nato z desno miškino tipko kliknite okno, nato izberite Pošlji Turbo Intruder na danem seznamu možnosti. Turbo Intruder je nekoliko težje uporabljati kot Burpov privzeti Intruder.

Zaključek:

Burp je izjemno zmogljivo orodje z bogatimi funkcijami, katerega ena izmed izjemnih funkcij in funkcij je avtomatizacija napadov in iskanje ranljivosti, kar olajša življenje pentesterju ali lovcu na napake. Naloge, ki lahko trajajo dneve ročno, lahko z Burpom opravite v najmanjšem možnem času, prav tako pa nudi preprost grafični uporabniški vmesnik za zagon napadov Brute Force z ali brez slovarja, samo tako, da trenutno ustvarite seznam besed. Po drugi strani pa BApp store ponuja izjemno zmogljive razširitve, ki še dodatno izboljšajo zmogljivosti Apartma Burp.

Phenquestions

Phenquestions