Hekerji želijo biti pri svojem delu anonimni in jih je težko zaznati. Orodja lahko uporabimo za skrivanje identitete hekerja pred izpostavljenostjo. VPN (navidezno zasebno omrežje), strežniki proxy in RDP (protokol oddaljenega namizja) so nekatera orodja za zaščito njihove identitete.

Da bi lahko anonimno testirali penetracijo in zmanjšali možnost zaznavanja identitete, morajo hekerji uporabiti posredniški stroj, katerega naslov IP bo ostal na ciljnem sistemu. To lahko storite z uporabo strežnika proxy. Proxy ali proxy strežnik je namenski računalniški ali programski sistem, ki deluje v računalniku in deluje kot posrednik med končno napravo, kot je računalnik, in drugim strežnikom, od katerega stranka zahteva kakršne koli storitve. Če se prek interneta povežete z internetom, ne bo prikazan naslov odjemalca, temveč IP naslova proxy strežnika. stranki lahko zagotovi več zasebnosti, če jo preprosto povežete z internetom.

V tem članku bom razpravljal o vgrajeni storitvi anonimnosti v Kali Linux in / ali drugih sistemih, ki temeljijo na testiranju penetracije, to je Proxychains.

ZNAČILNOSTI PROKSIHANOV

- Podpira proxy strežnike SOCKS5, SOCKS4 in HTTP CONNECT.

- Proxy verige lahko na seznamu pomešate z različnimi vrstami proxy

- Proxychains podpira tudi vse vrste načinov veriženja možnosti, na primer: random, ki zajema naključnega proxyja na seznamu, shranjenem v konfiguracijski datoteki, ali veriženje proxyjev na natančnem seznamu naročil, različni proxyji pa so ločeni z novo vrstico v datoteki. Obstaja tudi dinamična možnost, ki omogoča, da proxy verige gredo skozi neposredne strežnike samo v živo, izključuje mrtve ali nedosegljive proxyje, dinamično možnost, ki jo pogosto imenujejo pametna možnost.

- Proxychains lahko uporabljate s strežniki, kot so lignji, sendmail itd.

- Proxychains lahko razreši DNS prek proxyja.

- Proxychains lahko obvladujejo katero koli odjemalsko aplikacijo TCP, tj., nmap, telnet.

PROXYCHAINS SYNTAX

Namesto da zaženemo orodje za preizkus penetracije ali ustvarimo več zahtev za kateri koli cilj neposredno z našim IP-jem, lahko omogočimo Proxychains, da pokrije in obravnava delo. Za vsako opravilo dodajte ukaz »proxychains«, kar pomeni, da omogočimo storitev Proxychains. Na primer, želimo pregledati razpoložljive gostitelje in njihova vrata v našem omrežju z uporabo Nmap z uporabo Proxychains, ukaz bi moral izgledati takole:

proxychains nmap 192.168.1.1/24

Vzemimo si minuto, da razbijemo zgornjo sintakso:

- proxy verige : povejte naši napravi, naj zažene storitev proxychains

- nmap : katere proxy verige delovnih mest naj bodo zajete

- 192.168.1.1/24 ali kakršni koli argumenti je potrebno za določeno opravilo ali orodje, v tem primeru je naš obseg skeniranja, ki ga potrebuje Nmap za zagon skeniranja.

Konec, sintaksa je preprosta, saj doda proxy verige šele ob zagonu vsakega ukaza. Preostanek po ukazu proxychain je delo in njegovi argumenti.

KAKO UPORABLJATI PROXIHENIKE

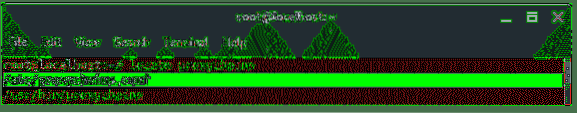

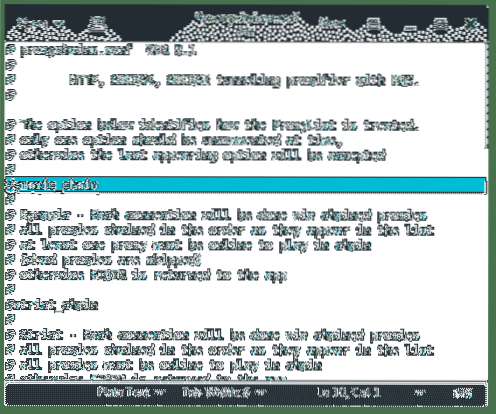

Preden uporabimo proxychains, moramo nastaviti konfiguracijsko datoteko proxychains. Potrebujemo tudi seznam proxy strežnika. Konfiguracijska datoteka proxychains, ki se nahaja na / etc / proxychains.conf

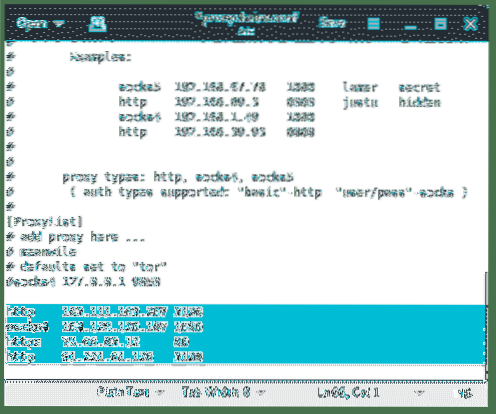

Odprto proxy verige.conf datoteko v želenem urejevalniku besedil in nastavite nekaj konfiguracije. Pomaknite se navzdol, dokler ne pridete do dna, na koncu datoteke boste našli:

[ProxyList] # tukaj dodajte proxy ... # meanwile # privzeto nastavljeno na & amp; amp; amp; quot; tor& amp; amp; amp; quot; nogavice4 127.0.0.1 9050

Privzeto proxychains neposredno pošlje promet najprej prek našega gostitelja na 127.0.0.1 na vratih 9050 (privzeta konfiguracija Tor). Če uporabljate Tor, pustite to tako, kot je. Če ne uporabljate Tor, boste morali to vrstico komentirati.

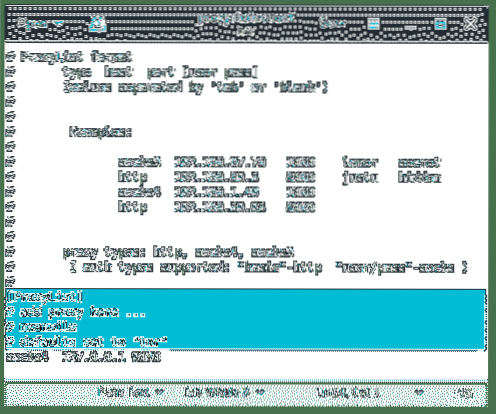

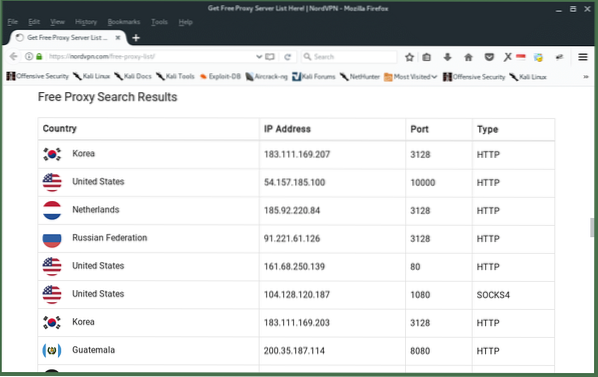

Zdaj moramo dodati več pooblaščencev. V internetu obstajajo brezplačni proxy strežniki, lahko jih poiščete pri Googlu ali kliknete to povezavo. Tu uporabljam brezplačno proxy storitev NordVPN, saj ima na njihovi spletni strani zelo podrobne informacije, kot vidite spodaj.

Komentirajte privzeti proxy za Tor, če ne uporabljate Tor, nato dodajte proxy v konfiguracijsko datoteko Proxychains in ga shranite. bi moralo izgledati takole:

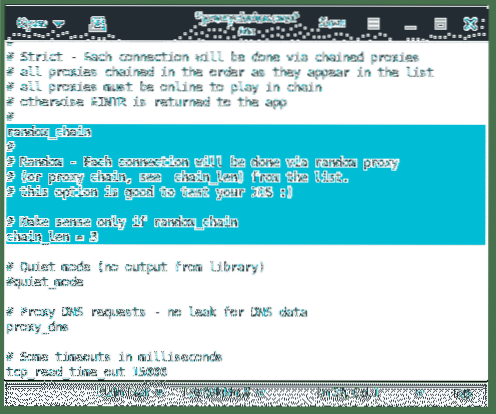

DYNAMIC_CHAIN VS RANDOM_CHAIN

Dinamično veriženje nam bo omogočilo, da bomo promet vodili skozi vse posredniške strežnike na našem seznamu, in če bo eden od posredniških strežnikov nedelujoč ali se ne bo odzval, bodo mrtvi posredniški strežniki preskočeni, samodejno pa bo preusmerjen na naslednjega posredniškega seznama na seznamu brez napake. Vsaka povezava bo izvedena prek verižnih posredniških strežnikov. Vsi pooblaščenci bodo priklenjeni v vrstnem redu, kot so prikazani na seznamu. Aktiviranje dinamičnega veriženja omogoča večjo anonimnost in brezhibno izkušnjo vdiranja. Če želite omogočiti dinamično veriženje, v konfiguracijski datoteki razkomentirajte vrstico »dynamic_chains«.

Naključno veriženje proxy verig bo naključno izbiralo naslove IP s našega seznama in vsakič, ko uporabimo proxy verige, bo veriga proxy drugačna od cilja, zaradi česar bo težje slediti našemu prometu od njegovega vira.

Za aktiviranje naključne verige komentirajte "dinamične verige" in razkomentirajte "naključno verigo". Ker lahko hkrati uporabimo samo eno od teh možnosti, pred uporabo proxy verig komentirajte druge možnosti v tem razdelku.

Morda boste želeli tudi razkomentirati vrstico z "chain_len". Ta možnost bo določila, koliko naslovov IP v vaši verigi bo uporabljenih pri ustvarjanju naključne verige proxy.

Ok, zdaj veste, kako hekerji uporabljajo proxy verige, da pokrijejo svojo identiteto in ostanejo anonimni, ne da bi se skrbeli, da bi jih odkrili ciljni IDS ali forenzični preiskovalci.

Phenquestions

Phenquestions