Ta vadnica se bo osredotočila na ključno uporabo Nmap, tj.e., odkrivanje gostitelja in metodologija odkrivanja gostitelja. Dobro je vedeti, da to ni začetniški vodnik za delo z Nmap ali metodologijo zbiranja informacij pri testiranju penetracije.

Kaj je odkrivanje gostitelja

Postopek odkrivanja gostitelja Nmap se nanaša na naštevanje omrežnih gostiteljev, da se zberejo informacije o njih za izdelavo načrta napada med testiranjem pisala.

Med odkrivanjem gostitelja Nmap uporablja elemente, kot sta Ping in vgrajeni skript, za iskanje operacijskih sistemov, vrat in izvajanja storitev s protokoli TCP in UDP. Če je določeno, lahko omogočite skriptni mehanizem Nmap, ki uporablja različne skripte za iskanje ranljivosti proti gostitelju.

Proces odkrivanja gostitelja, ki ga uporablja Nmap, uporablja surove pakete ICMP. Te pakete lahko onemogočijo ali filtrirajo požarni zidovi (redko) in zelo previdni sys skrbniki. Vendar pa nam Nmap zagotavlja prikrito skeniranje, kot bomo videli v tej vadnici.

Začnimo.

Odkrivanje omrežja

Brez zapravljanja preveč časa, preučimo različne metode za odkrivanje gostitelja in premagovanje različnih omejitev, ki jih povzročajo omrežne varnostne naprave, kot so požarni zidovi.

1: Klasični ping ICMP

Odkrivanje gostitelja lahko izvedete s preprostim Zahteva za odmev ICMP kjer gostitelj odgovori z Odziv odmeva ICMP.

Če želite poslati zahtevo za odmev ICMP z Nmap, vnesite ukaz:

$ nmap -PE -sn 192.168.0.16Izhod bo podoben spodnjemu:

Zagon Nmap 7.91 (https: // nmap.org)skeniraj poročilo za 192.168.0.16

Gostitelj je gor (0.Zakasnitev 11s).

Naslov MAC: EC: 08: 6B: 18: 11: D4 (Tp-link Technologies)

Nmap dokončano: 1 naslov IP (1 gostitelj navzgor) skeniran v 0.62 sekund

V zgornjem ukazu Nmapu povemo, naj cilju pošlje zahtevo za ping echo (-PE). Če prejme odgovor ICMP, je gostitelj vklopljen.

Spodaj je posnetek zaslona Wireshark ukaza nmap -sn -PE:

Če želite izvedeti več o protokolu ICMP, si oglejte spodnji vir.

https: // linkfy.na / ICMP

OPOMBA: Zahteve za odmev ICMP so nezanesljive in na podlagi odziva ne sklepajo. Na primer, upoštevajte isto zahtevo do Microsofta.com

$ nmap -sn -PE microsoft.comRezultat bo prikazan spodaj:

Zagon Nmap 7.91 Opomba: Gostitelj je videti navzdol.Če res deluje, vendar blokira naše sonde za ping, poskusite -Pn

Nmap končano:

1 naslov IP (0 gostov navzgor), optično prebran v 2.51 sekund

Tu je posnetek zaslona za analizo Wireshark:

2: TCP SYN Ping

Druga metoda odkrivanja gostitelja je uporaba preskusa pinga Nmap TCP SYN. Če poznate tri stiske rok TCP SYN / ACK, si Nmap izposodi tehnologijo in pošlje zahtevo različnim vratom, da ugotovi, ali je gostitelj nameščen ali uporablja dovoljene filtre.

Če Nmapu povemo, da uporabi ping SYN, pošlje paket na ciljna vrata in če je gostitelj vklopljen, odgovori s paketom ACK. Če gostitelj ne deluje, se odzove s paketom RST.

Uporabite ukaz, kot je prikazano spodaj, da zaženete zahtevo za ping SYN.

sudo nmap -sn -PS scanme.nmap.orgOdgovor tega ukaza bi moral navajati, ali je gostitelj navzgor ali navzdol. Sledi Wireshark filter zahteve.

tcp.zastave.syn && tcp.zastave.ack

OPOMBA: Z -PS določimo, da želimo uporabiti zahtevo za ping TCP SYN, ki je lahko učinkovitejša metoda od surovih paketov ICMP. Sledi Microsoftova zahteva za Nmap.com z uporabo TCP SYN.

$ nmap -sn -PS microsoft.comRezultat je prikazan spodaj:

Zagon Nmap 7.91 (https: // nmap.org)Poročilo o skeniranju Nmap za Microsoft.com (104.215.148.63)

Gostitelj je gor (0.Zakasnitev 29 s).

Drugi naslovi za Microsoft.com (ni skeniran): 40.112.72.205 13.77.161.179 40.113.200.201 40.76.4.15

Nmap končano:

1 naslov IP (1 gostitelj navzgor), skeniran v 1.08 sekund

3: TCP ACK Ping

Metoda pinga TCP ACK je podrejena zahtevi za ping SYN. Deluje podobno, vendar namesto tega uporablja paket ACK. Pri tej metodi NMAP poskuša nekaj pametnega.

Začne se s pošiljanjem praznega paketa TCP ACK gostitelju. Če je gostitelj brez povezave, paket ne sme prejeti nobenega odgovora. Če je gostitelj na spletu, se bo odzval s paketom RST, ki kaže, da je gostitelj nameščen.

Če niste seznanjeni z RST (ponastavitev paketa), gre za paket, poslan po prejemu nepričakovanega paketa TCP. Ker paket ACM, ki ga pošlje Nmap, ni odgovor na SYN, mora gostitelj vrniti paket RST.

Če želite inicializirati ping Nmap ACK, uporabite ukaz kot:

$ nmap -sn -PA 192.168.0.16Spodnji izhod:

Zagon Nmap 7.91 (https: // nmap.org)Poročilo o skeniranju Nmap za 192.168.0.16

Gostitelj je gor (0.Latenca 15s).

Naslov MAC: EC: 08: 6B: 18: 11: D4 (Tp-link Technologies)

Nmap končano:

1 naslov IP (1 gostitelj navzgor), skeniran v 0.49 sekund

4: UDP Ping

Pogovorimo se o drugi možnosti za odkrivanje gostitelja v Nmapu, tj.e., UDP ping.

UDP ping deluje tako, da pošlje pakete UDP na določena vrata ciljnega gostitelja. Če je gostitelj povezan, lahko paket UDP naleti na zaprta vrata in odgovori z nedosegljivim sporočilom vrat ICMP. Če gostitelj ne deluje, bodo v sporočilu prikazana različna sporočila o napakah ICMP, na primer TTL presežena ali brez odziva.

Privzeta vrata za UDP ping so 40, 125. UDP ping je dobra tehnika za odkrivanje gostiteljev za gostitelje za požarnim zidom in filtri. To je zato, ker večina požarnih zidov išče in blokira TCP, vendar omogoča promet protokola UDP.

Če želite zagnati odkritje gostitelja Nmap s pingom UDP, uporabite spodnji ukaz:

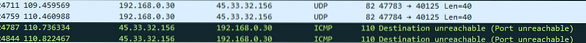

sudo nmap -sn -PU scanme.nmap.orgIzhod iz zgornjega ukaza je mogoče preveriti z uporabo Wireshark, kot je prikazano na spodnjem posnetku zaslona. Uporabljen filter Wireshark - udp.vrata == 40125

Kot lahko vidite na zgornjem posnetku zaslona, Nmap pošlje UDP ping na IP 45.33.32.156 (scanme.nmap.org). Strežnik se odzove z ICMP nedosegljivim, kar pomeni, da je gostitelj vklopljen.

5: ARP Ping

Ne moremo pozabiti metode pinga ARP, ki zelo dobro deluje pri odkrivanju gostiteljev v lokalnih omrežjih. Metoda pinga ARP deluje tako, da pošlje vrsto sond ARP v dani obseg naslovov IP in odkrije gostitelje v živo. ARP ping je hiter in zelo zanesljiv.

Če želite zagnati ping ARP s pomočjo Nmap, uporabite ukaz:

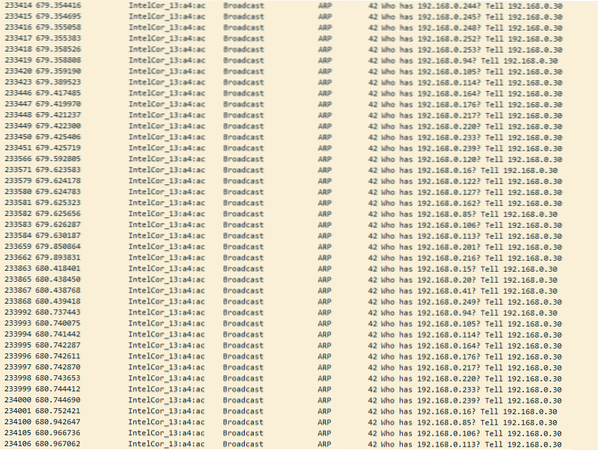

sudo nmap -sn -PR 192.168.0.1/24Če preučite ukaz z Wireshark in filtrirate ARP iz vira 192.168.0.30 boste dobili posnetek zaslona zahtev ARP Broadcast sonde, kot je prikazano spodaj. Uporabljeni filter Wireshark je: arp.src.proto_ipv4 == 192.168.0.30

TCP SYN Stealth

Ugotovili boste, da je SYN pregled dobra izbira za odkrivanje gostitelja, ker je hiter in lahko v nekaj sekundah skenira vrsto vrat, če varnostni sistemi, kot so požarni zidovi, ne motijo. SYN je tudi zelo zmogljiv in prikrit, saj deluje z nepopolnimi zahtevami TCP.

Ne bom se spuščal v podrobnosti o delovanju TCP SYN / ACK, vendar lahko več o tem izveste iz različnih virov, ki so navedeni spodaj:

- https: // linkfy.v / tcpWiki

- https: // linkfy.do / 3-smerno-rokovanje-razloženo

- https: // linkfy.do / 3-smerne anantomije

Za zagon prikritega iskanja Nmap TCP SYN uporabite ukaz:

sudo nmap -sS 192.168.0.1/24Priskrbel sem Wireshark zajem ukaza Nmap -sS in Nmap najdbe skeniranja, jih preučil in preveril, kako deluje. Poiščite nepopolne zahteve TCP s paketom RST.

- https: // linkfy.do / wireshark-capture

- https: // linkfy.na / nmap-output-txt

Zaključek

Če povzamemo, smo se osredotočili na razpravo o tem, kako uporabiti funkcijo odkrivanja gostitelja Nmap in pridobiti informacije o določenem gostitelju. Razpravljali smo tudi o tem, katero metodo uporabiti, ko morate za odkrivanje gostiteljev izvajati odkrivanje gostiteljev, blokiranje zahtev za ping ICMP in še veliko več.

Raziščite Nmap, da pridobite globlje znanje.

Phenquestions

Phenquestions