Različni načini za zaščito SSH strežnika

Vse nastavitve konfiguracije SSH strežnik lahko naredite tako, da spremenite ssh_config mapa. To konfiguracijsko datoteko lahko preberete tako, da v terminalu vnesete naslednji ukaz.

[e-pošta zaščitena]: ~ $ cat / etc / ssh / ssh_configOPOMBA: Pred urejanjem te datoteke morate imeti root pravice.

Zdaj razpravljamo o različnih načinih zaščite SSH strežnik. Sledi nekaj metod, ki jih lahko uporabimo za izdelavo našega SSH strežnik bolj varen

- S spreminjanjem privzete vrednosti SSH Pristanišče

- Uporaba močnega gesla

- Uporaba javnega ključa

- Omogočanje prijave enemu naslovu IP

- Onemogočanje praznega gesla

- Uporaba protokola 2 za SSH Strežnik

- Z onemogočanjem posredovanja X11

- Nastavitev časovne omejitve v prostem teku

- Nastavitev omejenega poskusa gesla

Zdaj razpravljamo o vseh teh metodah eno za drugo.

S spreminjanjem privzetih vrat SSH

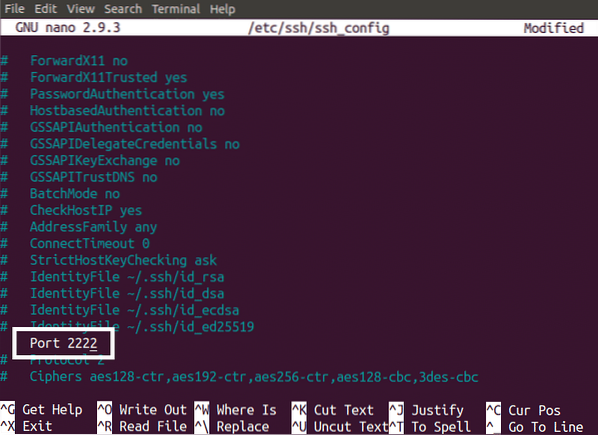

Kot je opisano prej, privzeto SSH za komunikacijo uporablja vrata 22. Hekerji veliko lažje vdrejo v vaše podatke, če vedo, katera vrata se uporabljajo za komunikacijo. Strežnik lahko zaščitite s spremembo privzete vrednosti SSH pristanišče. Če želite spremeniti SSH vrata, odprta sshd_config datoteko z uporabo urejevalnika nano, tako da v terminalu zaženete naslednji ukaz.

[zaščiteno po e-pošti]: ~ $ nano / etc / ssh / ssh_configPoiščite vrstico, v kateri je v tej datoteki navedena številka vrat, in odstranite # predznak “Pristanišče 22” ter spremenite številko vrat na želena vrata in shranite datoteko.

Uporaba močnega gesla

Večina strežnikov je vdrla zaradi šibkega gesla. Šibko geslo je bolj verjetno, da ga hekerji zlahka vdrejo. Z močnim geslom lahko vaš strežnik postane varnejši. Sledijo nasveti za močno geslo

- Uporabite kombinacijo velikih in malih črk

- V geslu uporabite številke

- Uporabite dolgo geslo

- V geslu uporabite posebne znake

- Nikoli ne uporabljajte svojega imena ali datuma rojstva kot geslo

Uporaba javnega ključa za zaščito strežnika SSH

Lahko se prijavimo v našo SSH strežnik na dva načina. Ena uporablja geslo, druga pa javni ključ. Uporaba javnega ključa za prijavo je veliko bolj varna kot uporaba gesla za prijavo SSH strežnik.

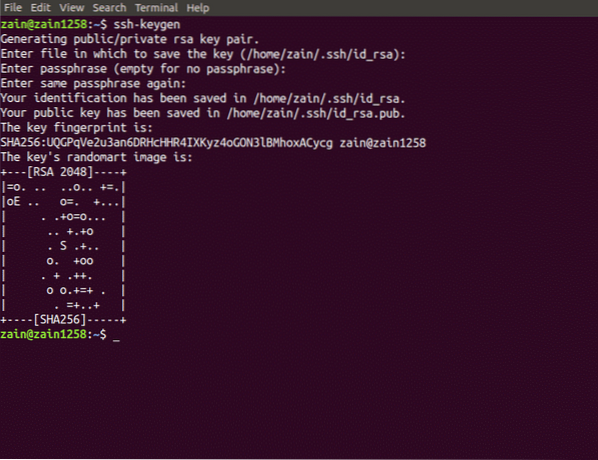

Ključ lahko ustvarite tako, da v terminalu zaženete naslednji ukaz

[e-pošta zaščitena]: ~ $ ssh-keygenKo zaženete zgornji ukaz, vas bo pozval, da vnesete pot za svoj zasebni in javni ključ. Zasebni ključ bo shranil “Id_rsa” Ime in javni ključ bo shranil “Id_rsa.pub " ime. Ključ bo privzeto shranjen v naslednji imenik

/ domov / uporabniško ime /.ssh /

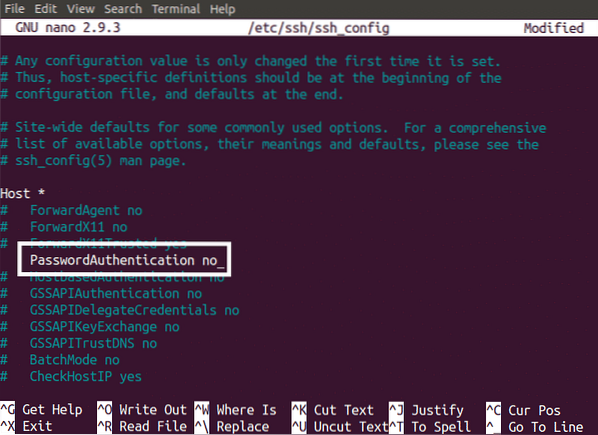

Po ustvarjanju javnega ključa uporabite ta ključ za konfiguracijo SSH prijava s ključem. Ko se prepričate, da ključ deluje za prijavo v vaš SSH strežnik, zdaj onemogočite prijavo na podlagi gesla. To lahko storite z urejanjem našega ssh_config mapa. Odprite datoteko v želenem urejevalniku. Zdaj odstranite # prej “PasswordAuthentication yes” in ga nadomestite z

GesloAuthentication št

Zdaj tvoj SSH Do strežnika lahko dostopate samo z javnim ključem in dostop prek gesla je onemogočen

Omogočanje prijave enega IP-ja

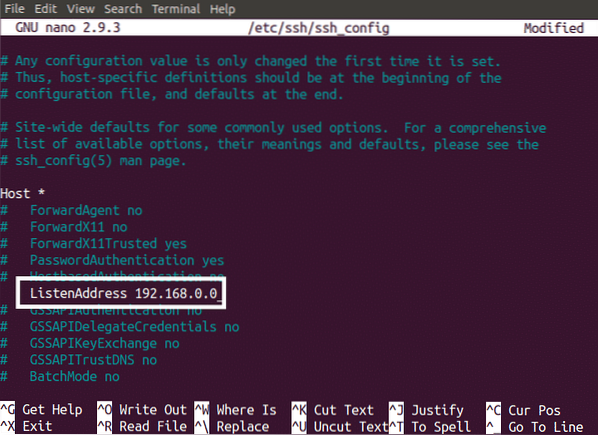

Privzeto lahko SSH v strežnik s katerega koli naslova IP. Strežnik je lahko bolj varen, če en strežnik dostopa do enega strežnika IP. To lahko storite tako, da v svoj ssh_config mapa.

Poslušaj Naslov 192.168.0.0To bo blokiralo vse IP-je za prijavo v vaš SSH strežnik, ki ni vneseni IP (tj.e. 192.168.0.0).

OPOMBA: Namesto »192. Vnesite IP naprave.168.0.0 ".

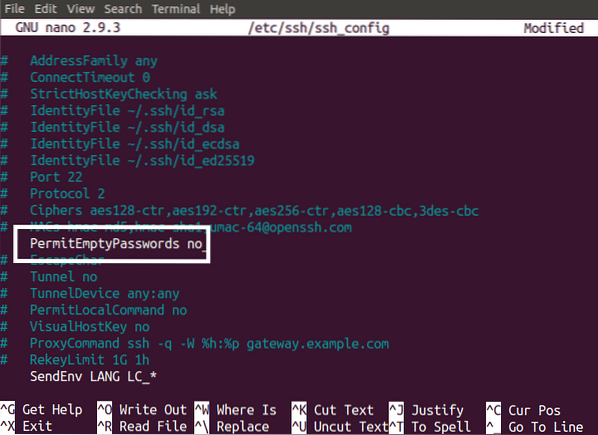

Onemogočanje praznega gesla

Nikoli ne dovolite prijave SSH Strežnik s praznim geslom. Če je dovoljeno prazno geslo, je verjetneje, da bodo napadalci napadli vaš strežnik. Če želite onemogočiti prijavo za prazno geslo, odprite ssh_config datoteko in naredite naslednje spremembe

PermitEmptyPasswords št

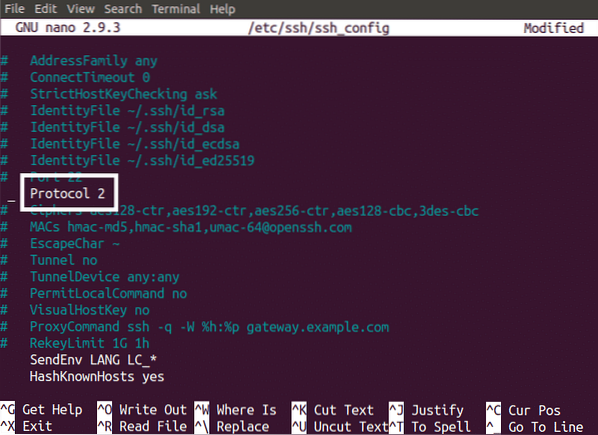

Uporaba protokola 2 za strežnik SSH

Prejšnji protokol, uporabljen za SSH je SSH 1. Privzeto je protokol nastavljen na SSH 2, če pa ni nastavljen na SSH 2, ga morate spremeniti v SSH 2. Protokol SSH 1 ima nekaj težav, povezanih z varnostjo, in te težave so bile odpravljene v protokolu SSH 2. Če ga želite spremeniti, ga uredite ssh_config datoteko, kot je prikazano spodaj

2. protokol

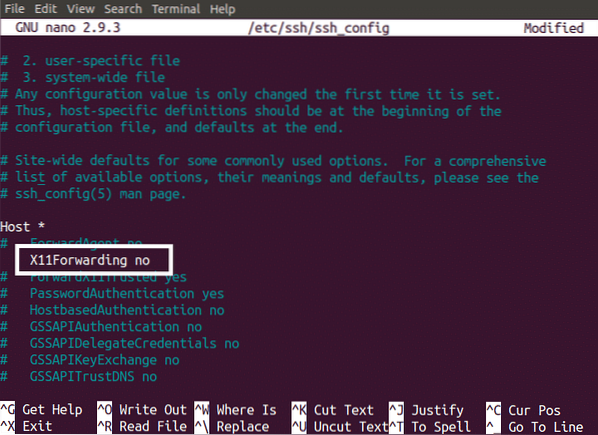

Z onemogočanjem posredovanja X11

Funkcija posredovanja X11 daje grafični uporabniški vmesnik (GUI) vašega SSH oddaljenega uporabnika. Če posredovanje X11 ni onemogočeno, lahko kateri koli heker, ki je vdrl v vašo sejo SSH, zlahka najde vse podatke v vašem strežniku. Temu se lahko izognete tako, da onemogočite posredovanje X11. To lahko storite tako, da spremenite ssh_config datoteko, kot je prikazano spodaj

X11 Šped. Št

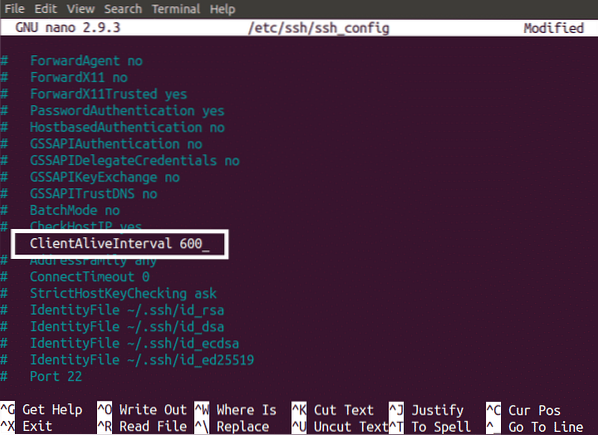

Nastavitev časovne omejitve v prostem teku

Časovna omejitev v prostem teku pomeni, če v svojem programu ne izvajate nobene dejavnosti SSH strežnika za določen čas, se samodejno odjavite s strežnika

Za naše lahko izboljšamo varnostne ukrepe SSH strežnika tako, da nastavite časovno omejitev mirovanja. Na primer ti SSH strežnika in čez nekaj časa se zaposlite z nekaterimi drugimi opravili in se pozabite odjaviti iz seje. To je za vas zelo visoko varnostno tveganje SSH strežnik. To varnostno težavo lahko odpravite tako, da določite časovno omejitev mirovanja. Čas prostega teka lahko nastavite tako, da spremenite našo ssh_config datoteko, kot je prikazano spodaj

ClientAliveInterval 600Če nastavite časovno omejitev mirovanja na 600, bo povezava SSH prekinjena po 600 sekundah (10 minutah) nobene dejavnosti.

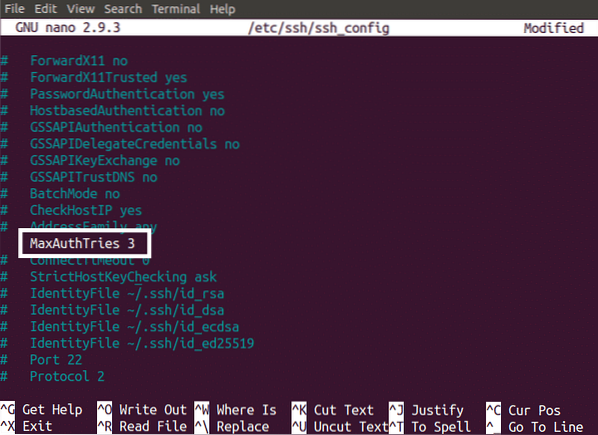

Nastavitev omejenega poskusa gesla

Izdelamo si lahko tudi svoje SSH strežnik varen z nastavitvijo določenega števila poskusov gesla. To je koristno proti napadalcem z grobo silo. S spreminjanjem lahko določimo omejitev poskusov gesla ssh_config mapa.

MaxAuthTries 3

Ponovni zagon storitve SSH

Številne zgoraj navedene metode je treba znova zagnati SSH storitev po njihovi uporabi. Lahko se znova zaženemo SSH storitev, tako da v terminal vnesete naslednji ukaz

[e-pošta zaščitena]: ~ $ service ssh znova zaženiteZaključek

Po uporabi zgornjih sprememb na vašem SSH strežnik, zdaj je vaš strežnik veliko bolj varen kot prej in napadalcu surove sile ni lahko vdreti v vas SSH strežnik.

Phenquestions

Phenquestions