H.D.Moore, strokovnjak za omrežno varnost, je leta 2003 izdelal Metasploit v Perlu. Zasnoval ga je kot avtomatizirano orodje za izkoriščanje, ki odpravlja stalno zahtevo po ročnem preverjanju. Prva različica je bila izdana z omejenim številom podvigov. Kasneje je bil prilagojen Rubyju, kar je mnogim strokovnjakom za kibernetsko varnost omogočilo nadaljnji razvoj na projektu. Do leta 2006 je bil okvir sestavljen iz več kot 200 podvigov.

V tem članku bomo najprej predstavili ogrodje Metasploit, zajeli njegove različne vmesnike in komponente ter izvedli nalogo na površini z ogrodjem Metasploit, kar bo pomenilo iskanje e-poštnih naslovov v iskalnikih.

Kratek uvod v komponente Metasploit

Nekateri od vmesniki okvira Metasploit, s katerim lahko komunicirate, vključuje naslednje:

- msfconsole - interaktivna lupina, ki omogoča navigacijo in manipulacijo

- msfcli - prikliče terminal / cmd

- msfgui - je kratica za Metasploit Framework Graphical User Interface

- Armitage - orodje GUI na osnovi Jave, ki olajša naloge Metasploit

- Spletni vmesnik skupnosti Metasploit - ta vmesnik je razvil eapid7 za optimizacijo okvira za testiranje peresnikov

Poleg tega jih je več moduli ki širijo funkcionalnost Metasploita.

Moduli

Moduli so delčki kod, ki jih ogrodje Metasploit uporablja za izvajanje nalog izkoriščanja in skeniranja. Okvir Metasploit vsebuje naslednje module:

Izkoriščajte: moduli, ki sprožijo izkoriščanje z omogočanjem napadalcu dostop do ciljnega sistema. Ko so v ogroženem sistemu, izkoriščanja začnejo izkoriščati z nalaganjem modula koristnega tovora.

Nosilnost: Ko ga ogrodje vbrizga, modul koristnega tovora napadalcu omogoča navigacijo po sistemu in prenos podatkov v sistem in iz njega. Stopnja svobode pri takšnih dejanjih je odvisna od arhitekture nosilnosti in od tega, kako primeren je za sistem kršenega sistema.

Pomožni: Pomožni moduli vam omogočajo samovoljna, enkratna dejanja, kot so skeniranje vrat, mešanje, ponovitev, napadi itd

Nops: Tovor se lahko sesuje ob pristanku na neveljavnem spominskem mestu. Modul Nop preprečuje, da bi se to zgodilo, tako da strojna navodila od začetka zažene, če tovor doseže neveljavno lokacijo.

Prispevek: Naknadno izkoriščanje se začne po uspešnem vstopu v ogrožen sistem. Post moduli vključujejo funkcionalnosti, ki pomagajo pri naknadnem izkoriščanju, na primer olajšanje krmarjenja po sistemu. Post moduli omogočajo tudi napade na druge sisteme v omrežjih.

Dajalniki: Osnovni namen kodirnikov je preprečiti zaznavanje iz sistema. Ti moduli zavračajo sistemu izvajanje določene naloge, ki bi lahko ogrozila izkoriščanje in napad, na primer pregled s protivirusno programsko opremo ali omejitve požarnega zidu.

Poslušalci: Ti moduli iščejo povezave iz modula koristnega tovora v ogroženi sistem. To pomaga izboljšati povezljivost in določiti nujno koordinacijo med komponentami Metasploit.

Izkoriščanje z Metasploitom

Zdaj, ko smo predstavili ogrodje Metasploit in njegove različne komponente, bomo začeli z izkoriščanjem.

Pridobivanje javno dostopnih e-poštnih naslovov iz iskalnika

Začeli bomo z zbiranjem nekaterih e-poštnih ID-jev iz iskalnika

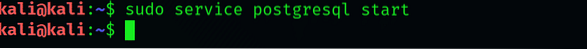

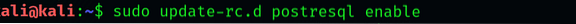

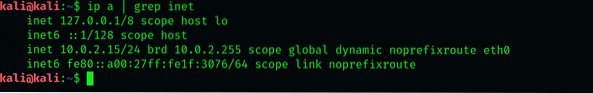

Najprej zaženite Metasploit prek vmesnika msfconsole, ko ste omogočili storitev PostgreSQL.

$ sudo storitev postgresql start

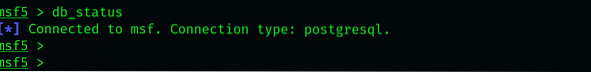

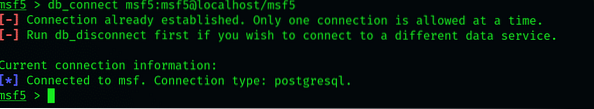

Ko je vse nastavljeno, morate bazo podatkov povezati z msfconsole. Preverite, ali je povezava že vzpostavljena, tako da vnesete spodnji ukaz:

$ db_status

Upamo, da je bila povezava vzpostavljena in Metasploit deluje povsem v redu. V nasprotnem primeru poskusite znova in preverite stanje baze podatkov z vnosom naslednjega ukaza:

$ db_connect msf5: msf5 @ localhost / msf5

Če povezava ni bila uspešno vzpostavljena, lahko še vedno nadaljujete. Čeprav vam bodo manjkale nekatere napredne funkcije, so pri roki dovolj, da opravite delo

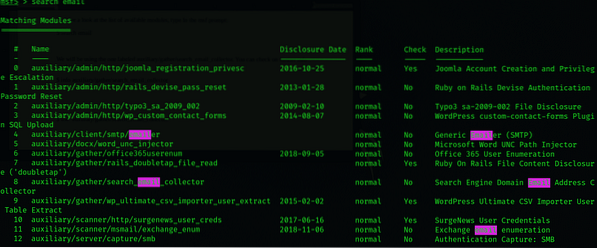

Če si želite ogledati seznam razpoložljivih modulov, vnesite poziv msf:

$ iskanje po e-pošti

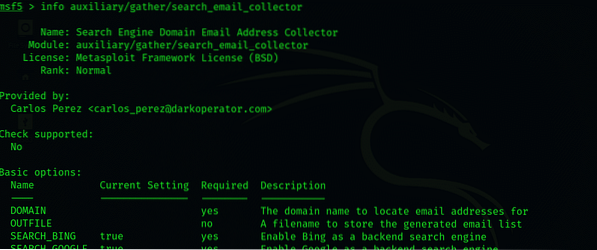

Uporabili bomo modul z oznako pomožni / zbiranje / iskanje_pošte_zbirka. Za dodatne informacije o tem modulu lahko preverite tako, da vnesete naslednji ukaz:

$ info auxiliary / collect / search_email_collector

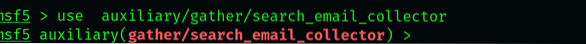

Če želite uporabiti modul, vnesite naslednji ukaz:

$ uporabite pomožno / zbiranje / iskanje_pošte_zbirke

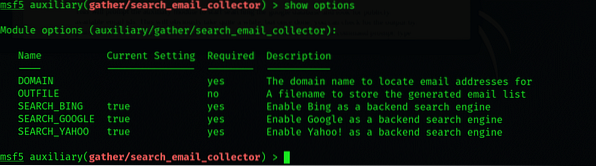

Če želite videti, kaj lahko naredite s tem modulom, vnesite naslednje:

$ show možnosti

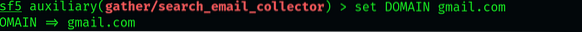

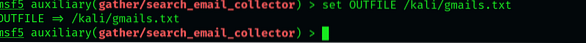

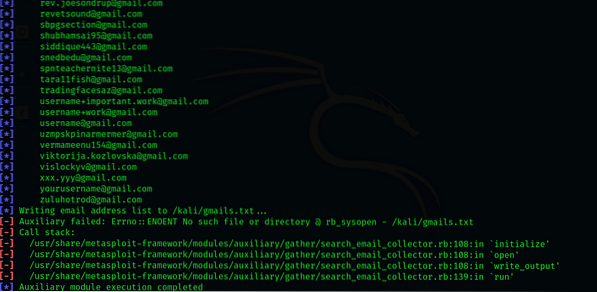

Če želite začeti z ekstrakcijo, najprej nastavite domeno na GMAIL id in modulu naročite, naj shrani datoteke v datoteko .txt datoteko.

$ set DOMAIN gmail.com

Nato vnesite naslednji ukaz:

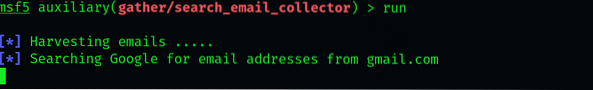

$ teči

S tem bo pomožni modul pozvan, da začne iskati Googlovo bazo podatkov in poiskati javno dostopne e-poštne ID-je. To bo trajalo kar nekaj časa, a ko je končano, lahko preverite, ali je izhod izhoden, tako da odprete izbrano oznako in odprete .txt datoteko. Za dostop do datoteke iz ukaznega poziva vnesite naslednje:

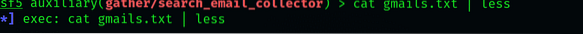

$ mačjih sporočil.txt | manj

Zaključek

V tem kratkem koraku za začetnike se boste seznanili s koristnimi tovori Metasploit. Članek vam je pokazal, kako z vmesnikom msfconsole iščete e-poštne ID-je v iskalnikih. Zlasti sem se odločil za to dejavnost, saj je intuitivna in jo je dokaj enostavno hitro dojeti. Prav tako sem omejeno podrobno razložil dodatne funkcije, ki jih ima Metasploit, in njegov potencial pri preizkušanju pisala.

Upam, da se vam je ta kratek vodnik zdel koristen in da je ta vadnica vzbudila vaše zanimanje za boljše raziskovanje tega zapletenega in vsestranskega orodja za testiranje pisala.

Phenquestions

Phenquestions