Eden od primerov takšnih napadov je, ko se žrtev prijavi v omrežje wifi, napadalec v istem omrežju pa jih prisili, da predajo svoje uporabniške poverilnice na ribiški strani. Govorili bomo zlasti o tej tehniki, ki je znana tudi kot lažno predstavljanje.

Čeprav jo je mogoče zaznati z avtentikacijo in zaznavanjem nedovoljenih posegov, je to običajna taktika, ki jo uporabljajo mnogi hekerji, ki jo uspejo izpeljati na nič hudega slutečem. Zato je vredno vedeti, kako to deluje vsem ljubiteljem kibernetske varnosti.

Če bomo natančnejši glede predstavitve, ki jo predstavljamo tukaj, bomo uporabili napade man v sredini, ki bodo preusmerili prihajajoči promet z našega cilja na lažno spletno stran in razkrili gesla in uporabniška imena WiFI.

Postopek

Čeprav je v kali Linuxu več orodij, ki so zelo primerna za izvajanje napadov MITM, tukaj uporabljamo Wireshark in Ettercap, ki sta oba vnaprej nameščena pripomočka v Kali Linux. Morda bomo razpravljali o drugih, ki bi jih lahko uporabili v prihodnosti.

Prav tako smo v živo prikazali napad na Kali Linux, ki ga našim bralcem priporočamo tudi pri izvajanju tega napada. Možno je, da bi z uporabo Kali na VirtualBoxu dosegli enake rezultate.

Požar Kali Linux

Za začetek zaženite stroj Kali Linux.

Konfiguracijsko datoteko DNS nastavite v programu Ettercap

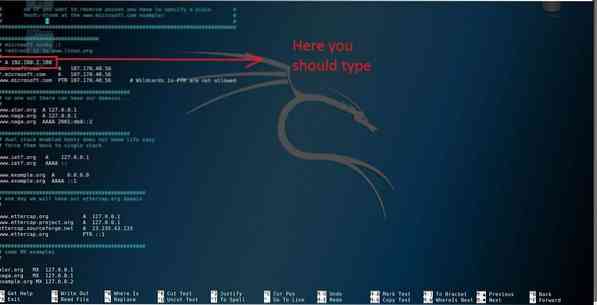

Nastavite ukazni terminal in spremenite konfiguracijo DNS Ettercapa tako, da v urejevalnik po svoji izbiri vnesete naslednjo sintakso.

$ gedit / etc / ettercap / etter.dnsPrikazala se vam bo konfiguracijska datoteka DNS.

Nato morate v terminal vnesti svoj naslov

> * a 10.0.2.15

Preverite svoj naslov IP tako, da v novi terminal vnesete ifconfig, če še ne veste, za kaj gre.

Če želite shraniti spremembe, pritisnite ctrl + x in pritisnite (y) spodaj.

Pripravite strežnik Apache

Zdaj bomo svojo ponarejeno varnostno stran premaknili na mesto na strežniku Apache in jo zagnali. V ta imenik apache boste morali premakniti svojo ponarejeno stran.

Za formatiranje imenika HTML zaženite naslednji ukaz:

$ Rm / Var / Www / Html / *Nato boste morali shraniti svojo ponarejeno varnostno stran in jo naložiti v imenik, ki smo ga omenili. Za začetek nalaganja v terminal vnesite naslednje:

$ mv / root / namizje / ponaredek.html / var / www / htmlZdaj zaženite strežnik Apache z naslednjim ukazom:

$ sudo storitev apache2 startVideli boste, da se je strežnik uspešno zagnal.

Prevara z dodatkom Ettercap

Zdaj bomo videli, kako bi Ettercap prišel v igro. Z Ettercapom bomo pretvarjali DNS. Zaženite aplikacijo tako, da vnesete:

$ ettercap -G

Vidite lahko, da gre za pripomoček GUI, ki olajša navigacijo.

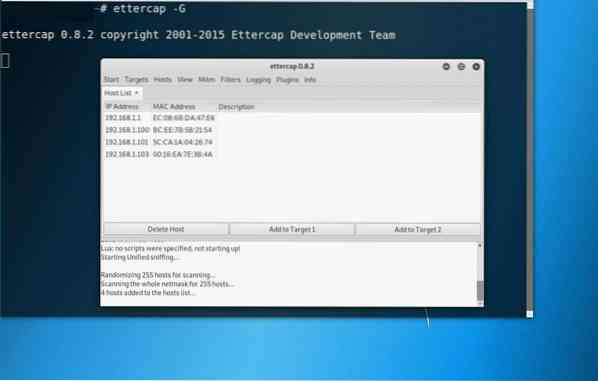

Ko se dodatek odpre, pritisnete gumb 'sniff bottom' in izberete United sniffing

Izberite omrežni vmesnik, ki je trenutno v uporabi:

S tem kompletom kliknite zavihke gostitelja in izberite enega od seznamov. Če ni na voljo ustreznega gostitelja, lahko kliknete gostitelja optičnega branja, da si ogledate več možnosti.

Nato žrtev določite za tarčo 2 in vaš naslov IP kot cilj 1. Žrtev lahko določite s klikom na tarča dva-in nato vklopite dodaj na ciljni gumb.

Nato pritisnite zavihek mtbm in izberite zastrupitev z ARP.

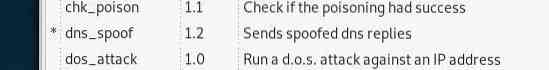

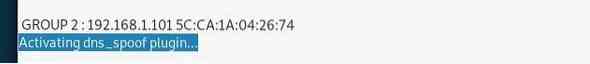

Zdaj se pomaknite do zavihka Vtičniki in kliknite na razdelek »Upravljanje vtičnikov« in nato aktivirajte DNS spoofing.

Nato se pomaknite v začetni meni, kjer lahko končno začnete z napadom.

Ulov prometa Https z Wireshark

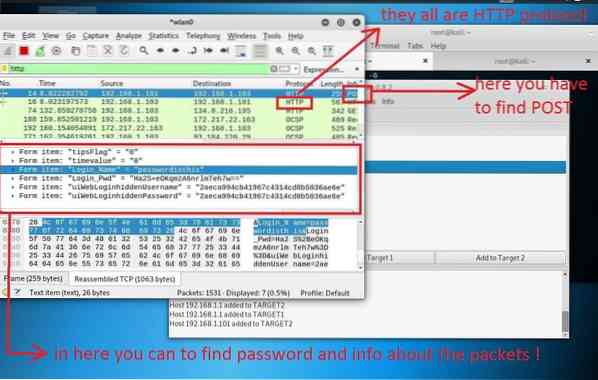

Tu se vse skupaj zaključi z nekaterimi dejanskimi in ustreznimi rezultati.

Wireshark bomo uporabili za privabljanje prometa https in poskusili pridobiti gesla iz njega.

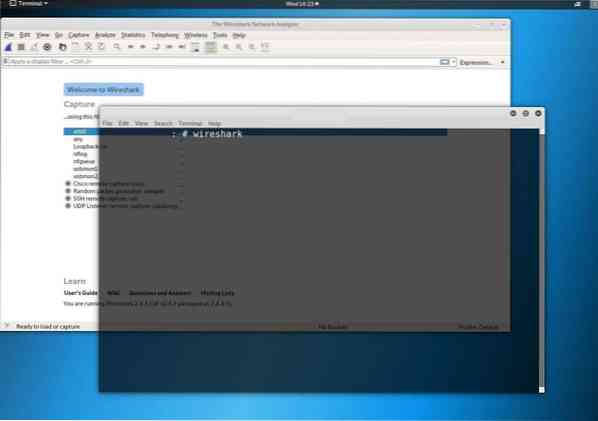

Če želite zagnati Wireshark, pokličite nov terminal in vnesite Wireshark.

Ko je Wireshark vklopljen in deluje, mu morate naročiti, naj filtrira vse prometne pakete, ki niso paketi https, tako da vnesete HTTP v Uporabi prikazni filter in pritisnete Enter.

Zdaj bo Wireshark prezrl vse druge pakete in zajemal samo pakete https

Zdaj pazite na vsak paket in vsak paket, ki v svojem opisu vsebuje besedo "objava":

Zaključek

Ko govorimo o vdiranju, je MITM veliko strokovnega področja. Ena posebna vrsta napada MITM ima več različnih edinstvenih načinov, na katere je mogoče pristopiti, enako velja za phishing napade.

Preučili smo najpreprostejši, a zelo učinkovit način, kako pridobiti veliko sočnih informacij, ki bi lahko imele prihodnje možnosti. Kali Linux je tovrstne stvari resnično olajšal od izdaje leta 2013 z vgrajenimi pripomočki, ki služijo temu ali onemu namenu.

Kakorkoli že, za zdaj je to že vse. Upam, da se vam je ta hitra vadnica zdela koristna in upam, da vam je pomagala, da začnete z napadi z lažnim predstavljanjem. Ostanite pri več vajah o napadih na MITM.

Phenquestions

Phenquestions