DNS Reconnaissance je del zbiranja informacij za testiranje penetracije. Uporablja se tam, kjer se izvajajo preizkusi penetracije. Lahko zbira in zbira vse vrste informacij na zapisih in ciljnem strežniku. Ne vpliva na noben naslov IP; zato je najbolje uporabiti za preverjanje ali razkritje informacij katerega koli omrežja. To je mogoče samo za tista omrežja ali organizacije, ki ne preverjajo prometa DNS. Vrste štetja, ki se izvajajo, vključujejo prenose območij, povratne preglede domene in standardni surovi zapis gostitelja, štetje, vohunjenje, delo z zoomom in tudi Google Luca.

Orodja:

Za zbiranje informacij o DNS so na voljo različna orodja. Sledi nekaj orodij za DNS Reconnaissance.

DNSRecon:

Uporablja se za zbiranje informacij o DNS in ga je razvil skript python.

NMAP:

To orodje je na voljo tudi v kaliju in ga lahko prenesete s naslednje povezave

Maltego:

To orodje ni na voljo brezplačno. Razvil ga je Paterva in se uporablja za odprtokodne obveščevalne podatke in forenziko.

DNSEnum:

To orodje se uporablja za naštevanje informacij DNS in za odkrivanje nenehnih blokov IP.

Hudo:

Lahko se samodejno prenese na Brute Force iz prenosa z območja DNS. Na voljo so tudi spletna orodja, kot je DNSdumpster.com, vendar imajo omejitev samo na 100 domen.

Tehnike:

Izvedite prenos z območja DNS: uporaba te tehnike lahko pridobi najpomembnejše informacije. Danes pa ga ne morete uporabljati zaradi izvajanja varnostnega nadzora s strani organizacij.

Izvedite surovo silo DNS: Orodju je na voljo datoteka s seznamom imen. S poskusom vsakega vnosa v datotečnem orodju boste razrešili zapise A, AAA in CNAME glede na navedeno domeno.

Izvedite obratno iskanje: Za določeno območje IP bo orodje CDIR izvedlo iskanje zapisov PTR.

Sprehod po conah: Notranji zapisi se odkrijejo, če območje ni pravilno konfigurirano. Informacije hekerjem omogočajo preslikavo omrežnih gostiteljev.

Vsa orodja ne morejo izvajati danih tehnik. Za pridobitev idealnih informacij je zaželena uporaba več orodij.

1. korak Poiščite informacije o DNS:

Dig je orodje za reševanje norih težav z DNS, ker ljudje počnejo čudne stvari in ko poskušate nastaviti gostovanje, naletite na režo. Torej, naj vam povem o kopanju. Dig je preprosto orodje, vendar ima veliko funkcij, ker ima DNS veliko funkcij, dig pa je orodje ukazne vrstice, vgrajeno v Linux, saj misli, da lahko najdete vrata za druge operacijske sisteme. Ampak to je hiter način za neposredno poizvedovanje na različnih strežnikih DNS, da preverite, ali obstajajo zapisi, ki se med seboj prikazujejo drugače. Kopanje je izvedeno, da dobite informacije o avtoritativnem imenu in tudi ime strežnika.

Poglobimo se v SANS.

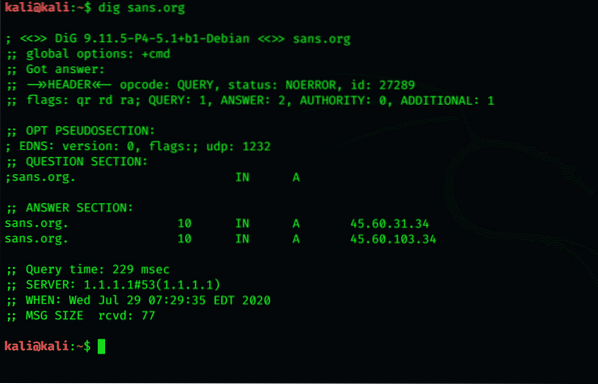

$ dig sans.org

Vidite, da zajema IP naslov sans.org, tj.e., 45.60.31.34

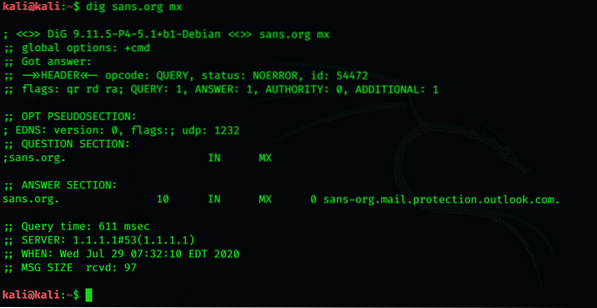

Zdaj, če želimo najti njihove e-poštne strežnike, preprosto dodamo mx na konec ukaza, kot je prikazano spodaj:

$ dig sans.org mx

Kot lahko vidite s to možnostjo, lahko dostopamo do e-poštnih strežnikov, ki jih SANS uporablja, če je kdo pripravljen poslati anonimno ali množično e-pošto.

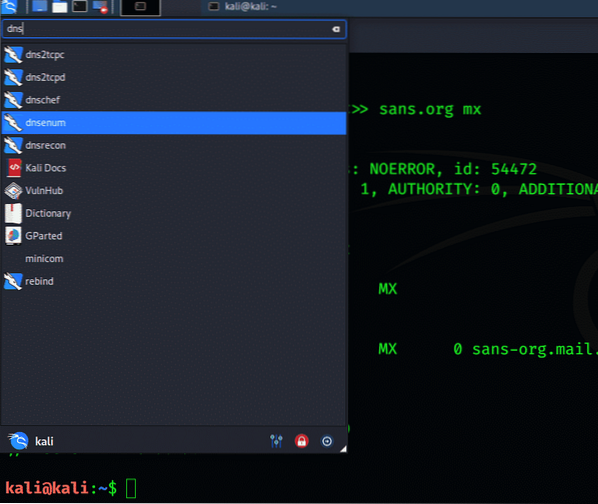

2. korak Odprite Dnsenum

Dnsenum je orodje kali in Backtrack, ki naredi vse, kar je že, in še veliko več. Kje najti? Najdete ga tako, da se v aplikacijah obrnete na DNSenum.

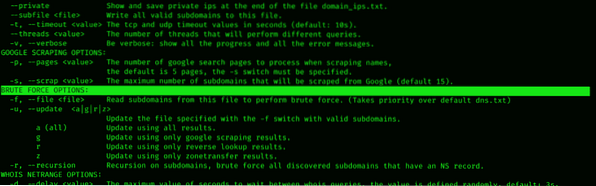

Ko sledite zgoraj omenjenemu postopku, se odpre zaslon za pomoč za DNSenum, kot je prikazano spodaj. DNSEnum najde poddomene, ki so skrite pred očmi javnosti.

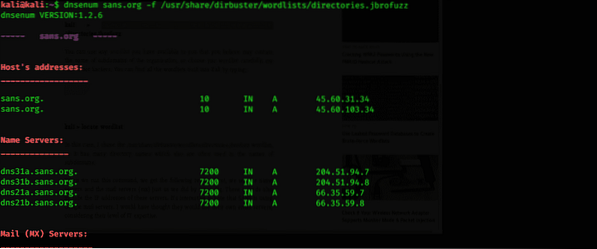

3. korak Zaženite Dnsenum

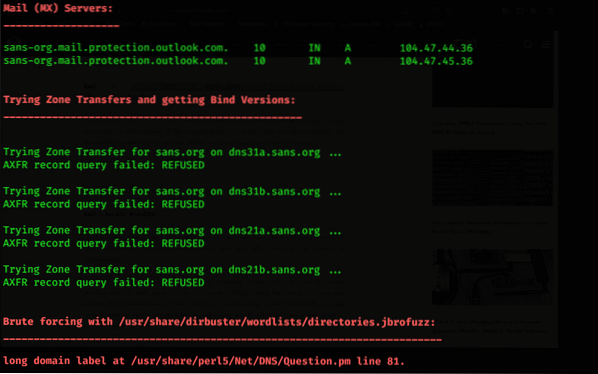

Uporabite to preprosto, a učinkovito orodje proti SANS in z iskanjem domen poiščite dodatne informacije o njihovih strežnikih in poddomenah. Pomembno je omeniti, da je vsa ta izvidnica pasivna. Žrtev nikoli ne bo vedela, da ohišja njihovega sistema, ker se njihovih sistemov sploh ne dotikamo, samo strežniki DNS so videti kot običajni promet.

$ dnsenum sans.org -f / usr / share / dirbuster / wordlists / directory.jbrofuzz

Pri izbiri seznama besed bi morali biti zelo previdni. Tam so omenjene skoraj vse poddomene vsake organizacije. Lahko se soočite s težavami.

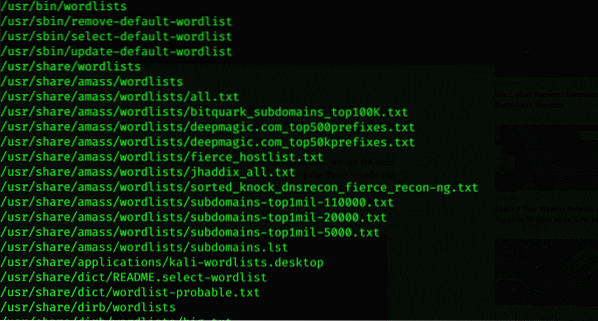

$ locate seznam besed

Naslednji korak je iskanje poddomen znotraj sans org.

S pomočjo DNSenuma lahko najdemo poddomene. Kot smo že omenili, je seznam besed ključni del vašega uspeha. Na splošno so imena poddomen preproste rutinske besede, kot so usposabljanje, preizkus itd.

Ta postopek je dolgotrajen, zato postane dolgočasen, vendar morate ostati mirni. Seznam besed ima veliko prednosti. Pomaga vam najti vse skrite podatke o strežnikih in vse, kar vi skrivate. Zagotovil vam bo celotne podatke, ki ste jih iskali.

Zaključek

Izvid DNS zbere vse informacije na strežniku med penetracijo. Orodja DNS so najboljša za uporabo na Kali Linux. Upam, da je ta kratek opis izvidništva DNS in njegovih orodij dovolj, da ga razumete. Če vam je uspelo, ga lahko delite s prijatelji.

Phenquestions

Phenquestions