Sistem za odkrivanje vdorov je mogoče uporabiti glede na velikost omrežja. Obstaja na desetine kakovostnih komercialnih IDS, vendar si jih številna podjetja in mala podjetja ne morejo privoščiti. Smrči je prilagodljiv, lahek in priljubljen sistem za odkrivanje vdorov, ki ga je mogoče uporabiti glede na potrebe omrežja, od majhnih do velikih omrežij, in ponuja vse funkcije plačljivega IDS. Smrči ne stane ničesar, vendar to ne pomeni, da ne more zagotavljati enakih funkcij kot elitni komercialni IDS. Smrči se šteje za pasivni IDS, kar pomeni, da voha omrežne pakete, primerja z naborom pravil in v primeru zaznavanja zlonamernega dnevnika ali vnosa (i.e., odkrivanje vdora), ustvari opozorilo ali postavi vnos v datoteko dnevnika. Smrči se uporablja za spremljanje delovanja in dejavnosti usmerjevalnikov, požarnih zidov in strežnikov. Snort ponuja uporabniku prijazen vmesnik, ki vsebuje verigo naborov pravil, ki so lahko v veliko pomoč osebi, ki ne pozna IDS-jev. Snort ustvari alarm v primeru vdora (napadi prelivanja medpomnilnika, zastrupitve z DNS, odvzemi prstnih odtisov OS, skeniranje vrat in še veliko več), kar daje organizaciji večjo prepoznavnost omrežnega prometa in olajša izpolnjevanje varnostnih predpisov.

Namestitev Snort

Preden namestite Snort, obstaja nekaj odprtokodnih programov ali paketov, ki jih morate najprej namestiti, da boste kar najbolje izkoristili ta program.

- Libpcap: Vonj paketov, kot je Wireshark, ki se uporablja za zajemanje, spremljanje in analizo omrežnega prometa. Za namestitev libpcap, z naslednjimi ukazi prenesite paket z uradnega spletnega mesta, razpakirajte paket in ga nato namestite:

[e-pošta zaščitena]: ~ $ tar -xzvf libpcap-

[zaščiteno po e-pošti]: ~ $ cd libpcap-

[zaščiteno po e-pošti]: ~ $ ./ configure

[e-pošta zaščitena]: ~ $ sudo make

[zaščiteno po e-pošti]: ~ $ make install

- OpenSSH: Orodje za varno povezljivost, ki zagotavlja varen kanal, tudi prek negotovega omrežja, za oddaljeno prijavo prek ssh protokola. OpenSSH se uporablja za oddaljeno povezavo s sistemi s skrbniškimi pravicami. OpenSSH lahko namestite z naslednjimi ukazi:

prenosni / openssh-8.3p1.katran.gz

[zaščiteno po e-pošti]: ~ $ tar xzvf openssh-

[zaščiteno po e-pošti]: ~ $ cd openssh-

[zaščiteno po e-pošti]: ~ $ ./ configure

[zaščiteno po e-pošti]: ~ $ sudo make install

- MySQL: Najbolj priljubljena brezplačna in odprtokodna SQL zbirka podatkov. MySQL se uporablja za shranjevanje opozorjenih podatkov iz Snort. Knjižnice SQL oddaljene naprave uporabljajo za komunikacijo in dostop do baze podatkov, v kateri so shranjeni vnosi v dnevnik Snort. MySQL lahko namestite z naslednjim ukazom:

- Spletni strežnik Apache: Najbolj uporabljen spletni strežnik na internetu. Apache se uporablja za prikaz analizne konzole prek spletnega strežnika. Prenesete ga lahko z uradne spletne strani tukaj: http: // httpd.apache.org /, ali z naslednjim ukazom:

- PHP: PHP je skriptni jezik, ki se uporablja pri spletnem razvoju. Za zagon konzole za analizo je potreben stroj za razčlenjevanje PHP. Prenesete ga lahko z uradne spletne strani: https: // www.php.net / prenosi.php, ali z uporabo naslednjih ukazov:

[zaščiteno po e-pošti]: ~ $ tar -xvf php-

[e-pošta zaščitena]: ~ $ cd php-

[e-pošta zaščitena]: ~ $ sudo make

[zaščiteno po e-pošti]: ~ $ sudo make install

- OpenSSL: Uporablja se za zaščito komunikacije po omrežju, ne da bi vas skrbelo, ali tretja oseba pridobiva ali nadzira poslane in prejete podatke. OpenSSL zagotavlja kriptografsko funkcionalnost spletnega strežnika. Prenesete ga lahko z uradne spletne strani: https: // www.openssl.org /.

- Osupnilo: Program, ki se uporablja za šifriranje poljubnega omrežnega prometa ali povezav znotraj SSL in deluje skupaj OpenSSL. Stunnel lahko prenesete z njegove uradne spletne strani: https: // www.omamljanje.org /, ali pa ga lahko namestite z naslednjimi ukazi:

[zaščiteno po e-pošti]: ~ $ tar tar xzvf stunnel-

[zaščiteno po e-pošti]: ~ $ cd stunnel-

[zaščiteno po e-pošti]: ~ $ ./ configure

[zaščiteno po e-pošti]: ~ $ sudo make install

- KISLINA: Okrajšava za Analizni nadzor za odkrivanje vdorov. ACID je iskalni vmesnik s poizvedbo, ki se uporablja za iskanje ustreznih naslovov IP, podanih vzorcev, določenega ukaza, koristnega tovora, podpisov, določenih vrat itd., iz vseh zabeleženih opozoril. Zagotavlja poglobljeno funkcionalnost analize paketov, ki omogoča identifikacijo, kaj natančno je poskušal doseči napadalec in vrsto koristnega tovora, uporabljenega v napadu. KISLINA lahko prenesete z njegove uradne spletne strani: https: // www.sei.cmu.edu / about / divisions / cert / index.cfm.

Zdaj, ko so nameščeni vsi zahtevani osnovni paketi, Smrči lahko prenesete z uradne spletne strani, smrčanje.org, in ga lahko namestite z naslednjimi ukazi:

[zaščiteno po e-pošti]: ~ $ wget https: // www.smrčanje.org / downloads / snort / snort-2.9.16.1.katran.gz[zaščiteno po e-pošti]: ~ $ tar xvzf snort-

[zaščiteno po e-pošti]: ~ $ cd snort-

[zaščiteno po e-pošti]: ~ $ ./ configure

[zaščiteno po e-pošti]: ~ $ sudo make && --enable-source-fire

[zaščiteno po e-pošti]: ~ $ sudo make install

Nato zaženite naslednji ukaz, da preverite, ali je nameščen Snort in različica Snort, ki jo uporabljate:

[zaščiteno po e-pošti]: ~ $ snort --,,_ - *> Smrči! <*-

o ") ~ Številka različice"

Avtorske pravice (C) 1998-2013 Sourcefire, Inc., et al.

Uporaba libpcap različice 1.8.1

Uporaba različice PCRE: 8.39 2016-06-14

Uporaba različice ZLIB: 1.2.11

Po uspešni namestitvi bi morali v sistemu ustvariti naslednje datoteke:

/ usr / bin / snort: To je binarna izvršna datoteka Snort.

/ usr / share / doc / snort: Vsebuje Snort dokumentacijo in strani.

/ etc / snort: Vsebuje vse sklope pravil Smrči in je tudi njegova konfiguracijska datoteka.

Uporaba Snort

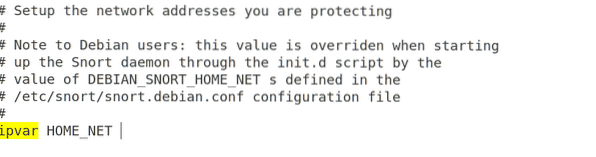

Če želite uporabiti Snort, morate najprej konfigurirati Domov_Net vrednost in ji dodelite vrednost naslova IP omrežja, ki ga ščitite. Naslov IP omrežja lahko dobite z naslednjim ukazom:

[e-pošta zaščitena]: ~ $ ifconfigIz rezultatov kopirajte vrednost naslov inet želenega omrežja. Zdaj odprite konfiguracijsko datoteko Snort / etc / snort / snort.conf z naslednjim ukazom:

[e-pošta zaščitena]: ~ $ sudo vim / etc / snort / snort.confVideli boste takšen izhod:

Poiščite črto “Ipvar HOME_NET." Pred ipvar HOME_NET, napiši prej kopirani naslov IP in shrani datoteko. Pred tekom Smrči, druga stvar, ki jo morate storiti, je, da omrežje vodite v neskladnem načinu. To lahko storite z naslednjim ukazom:

[e-pošta zaščitena]: ~ $ / sbin / ifconfig -Zdaj ste pripravljeni na tek Smrči. Če želite preveriti njeno stanje in preizkusiti konfiguracijsko datoteko, uporabite naslednji ukaz:

[e-pošta zaščitena]: ~ $ sudo snort -T -i4150 Preberite pravila o smrčanju

3476 pravil zaznavanja

0 pravil dekodirnika

0 pravil predprocesorja

3476 Izbirne verige, povezane v 290 glav verige

0 Dinamična pravila

+++++++++++++++++++++++++++++++++++++++++++++++++++

+-------------------[Število vrat v pravilu]---------------------------------------

| tcp udp icmp ip

| src 151 18 0 0

| dst 3306 126 0 0

| poljubno 383 48 145 22

| nc 27 8 94 20

| s + d 12 5 0 0

+----------------------------------------------------------------------------

+-----------------------[zaznavanje-filter-konfiguracija]------------------------------

| pomnilniška kapica: 1048576 bajtov

+-----------------------[pravila zaznavanja-filtra]-------------------------------

| nobenega

-------------------------------------------------------------------------------

+-----------------------[rate-filter-config]-----------------------------------

| pomnilniška kapica: 1048576 bajtov

+-----------------------[stopnja-filter-pravila]------------------------------------

| nobenega

-------------------------------------------------------------------------------

+-----------------------[event-filter-config]----------------------------------

| pomnilnik: 1048576 bajtov

+-----------------------[dogodek-filter-globalno]----------------------------------

| nobenega

+-----------------------[event-filter-local]-----------------------------------

| gen-id = 1 sig-id = 3273 type = sledenje pragu = src count = 5 sekund = 2

| gen-id = 1 sig-id = 2494 type = Oba sledenja = dst count = 20 sekund = 60

| gen-id = 1 sig-id = 3152 type = sledenje pragu = src count = 5 sekund = 2

| gen-id = 1 sig-id = 2923 type = sledenje pragu = dst count = 10 sekund = 60

| gen-id = 1 sig-id = 2496 type = Oba sledenja = dst count = 20 sekund = 60

| gen-id = 1 sig-id = 2275 type = sledenje pragu = dst count = 5 sekund = 60

| gen-id = 1 sig-id = 2495 type = Oba sledenja = dst count = 20 sekund = 60

| gen-id = 1 sig-id = 2523 type = Oba sledenja = dst count = 10 sekund = 10

| gen-id = 1 sig-id = 2924 type = sledenje pragu = dst count = 10 sekund = 60

| gen-id = 1 sig-id = 1991 type = Omejitev sledenja = src count = 1 sekunda = 60

+-----------------------[zatiranje]------------------------------------------

| nobenega

-------------------------------------------------------------------------------

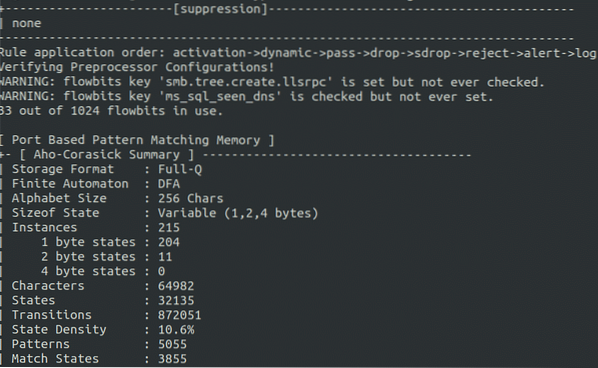

Pravilo vrstnega reda aplikacije: aktivacija-> dinamično-> podaja-> spusti-> sdrop-> zavrni-> opozorilo-> dnevnik

Preverjanje konfiguracij predprocesorja!

[Pristaniški vzorec, ki ustreza pomnilniku]

+- [Povzetek Aho-Corasick] -------------------------------------

| Oblika shranjevanja: Full-Q

| Končni avtomat: DFA

| Velikost abecede: 256 znakov

| Velikost države: spremenljivka (1,2,4 bajta)

| Primerki: 215

| 1 bajt navaja: 204

| 2 bajtna stanja: 11

| 4 bajtna stanja: 0

| Znaki: 64982

| Države: 32135

| Prehodi: 872051

| Gostota države: 10.6%

| Vzorci: 5055

| Države ujemanja: 3855

| Pomnilnik (MB): 17.00

| Vzorci: 0.51

| Seznami tekem: 1.02

| DFA

| 1 bajt navaja: 1.02

| 2 bajtna stanja: 14.05

| 4 bajtna stanja: 0.00

+----------------------------------------------------------------

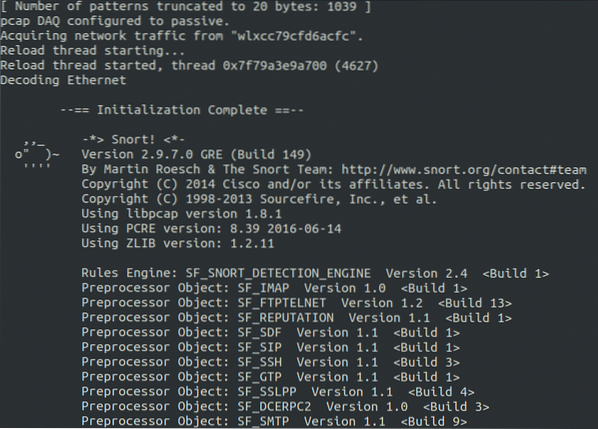

[Število vzorcev, okrnjenih na 20 bajtov: 1039]

pcap DAQ nastavljen na pasivno.

Pridobivanje omrežnega prometa iz "wlxcc79cfd6acfc".

--== Inicializacija dokončana ==--

,,_ - *> Smrči! <*-

o ") ~ Številka različice

Avtorske pravice (C) 1998-2013 Sourcefire, Inc., et al.

Uporaba libpcap različice 1.8.1

Uporaba različice PCRE: 8.39 2016-06-14

Uporaba različice ZLIB: 1.2.11

Mehanizem pravil: SF_SNORT_DETECTION_ENGINE, različica 2.4

Predprocesorski objekt: SF_IMAP, različica 1.0

Predprocesorski objekt: SF_FTPTELNET, različica 1.2

Predprocesorski objekt: SF_REPUTATION, različica 1.1

Predprocesorski objekt: SF_SDF, različica 1.1

Predprocesorski objekt: SF_SIP, različica 1.1

Predprocesorski objekt: SF_SSH, različica 1.1

Predprocesorski objekt: SF_GTP, različica 1.1

Predprocesorski objekt: SF_SSLPP, različica 1.1

Predprocesorski objekt: SF_DCERPC2, različica 1.0

Predprocesorski objekt: SF_SMTP, različica 1.1

Predprocesorski objekt: SF_POP, različica 1.0

Predprocesorski objekt: SF_DNS, različica 1.1

Predprocesorski objekt: SF_DNP3, različica 1.1

Predprocesorski objekt: SF_MODBUS, različica 1.1

Snort je uspešno preveril konfiguracijo!

Smrčanje pri izstopu

Snort Rulesets

Največja moč Smrči leži v njegovih naborih pravil. Snort lahko uporablja veliko število naborov pravil za nadzor omrežnega prometa. V svoji najnovejši različici, Smrči prihaja z 73 različne vrste in več 4150 pravila za odkrivanje nepravilnosti v mapi “/ Etc / snort / rules."

Vrste naborov pravil v Snort si lahko ogledate z naslednjim ukazom:

[zaščiteno po e-pošti]: ~ $ ls / etc / snort / rlesnapadi-odzivi.pravila skupnost-smtp.pravila icmp.pravila shellcode.pravila

Zadnja vrata.pravila community-sql-injection.pravila imap.pravila smtp.pravila

slab promet.pravila skupnosti-virus.informacije o pravilih.pravila snmp.pravila

klepet.pravila skupnostnih spletnih napadov.pravila lokalno.pravila sql.pravila

skupnosti-bot.pravila community-web-cgi.pravila razno.pravila telnet.pravila

skupnost izbrisana.pravila skupnost-spletni odjemalec.pravila multimedije.pravila tftp.pravila

skupnosti-dos.pravila skupnost-splet-dos.pravila mysql.pravila virus.pravila

skupnost-izkoriščanje.pravila skupnost-splet-iis.pravila netbios.pravila spletnih napadov.pravila

skupnost-ftp.pravila skupnost-splet-razno.pravila nntp.pravila web-cgi.pravila

skupnost-igra.pravila skupnost-web-php.pravila oracle.pravila spletnega odjemalca.pravila

skupnost-icmp.pravila ddos.pravila drugih id.pravila web-coldfusion.pravila

skupnost-imap.pravila izbrisana.pravila p2p.pravila spletna stran.pravila

skupnost neprimerna.pravila dns.pravila.pravila web-iis.pravila

e-poštni odjemalec skupnosti.pravila dos.pravila pop2.pravila web-misc.pravila

skupnost-razno.pravila eksperimentalna.pravila pop3.pravila spletnega php.pravila

skupnost-nntp.pravila izkoriščajo.pravila pornografije.pravila x11.pravila

skupnost-preročišče.pravila prst.pravila rpc.pravila

skupnostna politika.pravila ftp.pravila rservices.pravila

skupnost-požirek.pravila icmp-info.skeniranje pravil.pravila

Privzeto, ko zaženete Smrči v načinu sistema za odkrivanje vdorov se vsa ta pravila uvedejo samodejno. Preizkusimo zdaj ICMP nabor pravil.

Najprej uporabite naslednji ukaz za zagon Smrči v IDS način:

[e-pošta zaščitena]: ~ $ sudo snort -A konzola -i-c / etc / snort / snort.conf

Na zaslonu boste videli več izhodov, naj bo tako.

Zdaj boste IP tega računalnika pingirali iz druge naprave z naslednjim ukazom:

[zaščiteno po e-pošti]: ~ $ pingPet do šestkrat ga pingirajte, nato pa se vrnite v računalnik in preverite, ali ga Snort IDS zazna ali ne.

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP ciljna nedosegljiva fragmentacijaPotreben in nastavljen je bit DF [**] [Razvrstitev: Razne dejavnosti] [Prednost: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP ciljna nedosegljiva fragmentacija

Potreben in nastavljen je bit DF [**] [Razvrstitev: Razne dejavnosti] [Prednost: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP ciljna nedosegljiva fragmentacija

Potreben in nastavljen je bit DF [**] [Razvrstitev: Razne dejavnosti] [Prednost: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP ciljna nedosegljiva fragmentacija

Potreben in nastavljen je bit DF [**] [Razvrstitev: Razne dejavnosti] [Prednost: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP ciljna nedosegljiva fragmentacija

Potreben in nastavljen je bit DF [**] [Razvrstitev: Razne dejavnosti] [Prednost: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP ciljna nedosegljiva fragmentacija

Potreben in nastavljen je bit DF [**] [Razvrstitev: Razne dejavnosti] [Prednost: 3]

ICMP

Tu smo prejeli opozorilo, da nekdo izvaja ping skeniranje. Zagotovil je celo IP naslov napadalčevega stroja.

Zdaj bomo šli na IP naslov te naprave v brskalniku. V tem primeru ne bomo videli opozorila. Poskusite se povezati z ftp strežnik te naprave, ki uporablja drugega računalnika kot napadalca:

[e-pošta zaščitena]: ~ $ ftpŠe vedno ne bomo videli nobenega opozorila, ker ti nabori pravil niso dodani v privzetih pravilih in v teh primerih opozorilo ne bo ustvarjeno. Takrat morate ustvariti svojega nabori pravil. Pravila lahko ustvarite glede na svoje potrebe in jih dodate v “/ Etc / snort / rules / local.pravila " in nato smrčanje bo ta pravila samodejno uporabil pri odkrivanju nepravilnosti.

Ustvarjanje pravila

Zdaj bomo ustvarili pravilo za zaznavanje sumljivega paketa, poslanega v pristanišču 80 tako da se v tem primeru ustvari opozorilo dnevnika:

# opozorilo tcp poljubno -> $ HOME_NET 80 (sporočilo: "Najden je paket HTTP"; sid: 10000001; rev: 1;)Obstajata dva glavna dela pisanja pravila, tj.e., Glava pravila in možnosti pravila. Sledi razčlenitev pravila, ki smo ga pravkar napisali:

- Glava

- Opozorilo: Dejanje, določeno za odkrivanje paketa, ki ustreza opisu pravila. Namesto opozorila je mogoče določiti več drugih dejanj glede na potrebe uporabnika, tj.e., dnevnik, zavrnitev, aktiviranje, spuščanje, podajanje, itd.

- Tcp: Tu moramo določiti protokol. Obstaja več vrst protokolov, ki jih je mogoče določiti, tj.e., tcp, udp, icmp, itd., glede na potrebe uporabnika.

- Kaj: Tu lahko določite izvorni omrežni vmesnik. Če kaj je določeno, Snort bo preveril vsa izvorna omrežja.

- ->: Smer; v tem primeru se nastavi od vira do cilja.

- $ HOME_NET: Kraj, kjer je cilj IP naslov je določeno. V tem primeru uporabljamo tisto, konfigurirano v / etc / snort / snort.conf datoteko na začetku.

- 80: Ciljna vrata, na katerih čakamo omrežni paket.

- Opcije:

- Sporočilo: Opozorilo, ki ga je treba ustvariti, ali sporočilo, ki se prikaže v primeru zajema paketa. V tem primeru je nastavljeno na “Najden je paket HTTP."

- sid: Uporablja se za edinstveno in sistematično prepoznavanje pravil Snort. Prvi 1000000 Številke so rezervirane, zato lahko začnete z 1000001.

- Rev: Uporablja se za enostavno vzdrževanje pravil.

To pravilo bomo dodali v “/ Etc / snort / rules / local.pravila " datoteko in preverite, ali lahko zazna zahteve HTTP na vratih 80.

[zaščiteno po e-pošti]: ~ $ echo “opozori tcp poljubno -> $ HOME_NET 80 (msg:" Paket HTTPnajdeno "; sid: 10000001; rev: 1;)" >> / etc / snort / rules / local.pravila

Vsi smo pripravljeni. Zdaj lahko odprete Smrči v IDS način z naslednjim ukazom:

[e-pošta zaščitena]: ~ $ sudo snort -konzola -i wlxcc79cfd6acfc-c / etc / snort / snort.conf

Pomaknite se do IP naslov te naprave iz brskalnika.

Smrči lahko zdaj zazna vsak paket, poslan na vrata 80, in prikaže opozorilo “Najden je paket HTTP " na zaslonu, če se to zgodi.

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Najden je paket HTTP [**][Prednost: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Najden je paket HTTP [**]

[Prednost: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Najden je paket HTTP [**]

[Prednost: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Najden je paket HTTP [**]

[Prednost: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Najden je paket HTTP [**]

[Prednost: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Najden je paket HTTP [**]

[Prednost: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Najden je paket HTTP [**]

[Prednost: 0] TCP

Ustvarili bomo tudi pravilo za odkrivanje ftp poskusi prijave:

# opozorilo tcp poljubno -> poljubno 21 (sporočilo: "Najden je paket FTP"; sid: 10000002;)To pravilo dodajte v “Lokalno.pravila " datoteko z naslednjim ukazom:

[e-pošta zaščitena]: ~ $ echo “opozorilo tcp poljubno -> opozorilo tcp katero koli -> katero koli 21(msg: "Najden paket FTP"; sid: 10000002; rev: 1;) ”>> / etc / snort / rules / local.pravila

Zdaj se poskusite prijaviti iz drugega računalnika in si oglejte rezultate programa Snort.

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Najden paket FTP [**] [Prednost: 0]TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Najden paket FTP [**] [Prednost: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Najden paket FTP [**] [Prednost: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Najden paket FTP [**] [Prednost: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Najden paket FTP [**] [Prednost: 0]

TCP

Kot smo videli zgoraj, smo prejeli opozorilo, kar pomeni, da smo uspešno ustvarili ta pravila za odkrivanje nepravilnosti na vratih 21 in pristanišče 80.

Zaključek

Sistemi za odkrivanje vdorov všeč Smrči se uporabljajo za spremljanje omrežnega prometa, da zaznajo, kdaj napad izvaja zlonamerni uporabnik, preden lahko poškoduje ali vpliva na omrežje. Če napadalec v omrežju izvaja pregled vrat, lahko napad zazna skupaj s številom opravljenih poskusov, IP naslov in druge podrobnosti. Smrči se uporablja za odkrivanje vseh vrst nepravilnosti in ima veliko število že konfiguriranih pravil, skupaj z možnostjo, da uporabnik napiše svoja pravila glede na svoje potrebe. Odvisno od velikosti omrežja, Smrči v primerjavi z drugimi plačljivimi reklamami je mogoče enostavno nastaviti in uporabiti, ne da bi pri tem porabili kaj Sistemi za odkrivanje vdorov. Zajete pakete je mogoče nadalje analizirati z uporabo vdihavalnika paketov, kot je Wireshark, za analizo in razčlenitev dogajanja napadalca med napadom in vrste izvedenih pregledov ali ukazov. Smrči je brezplačno, odprtokodno in enostavno nastavljivo orodje in je lahko odlična izbira za zaščito katerega koli srednje velikega omrežja pred napadi.

Phenquestions

Phenquestions