Običajno mora žrtev, ko zazna prisotnost rootkita, znova namestiti OS in novo strojno opremo, analizirati datoteke, ki jih je treba prenesti v nadomestno, v najslabšem primeru pa bo potrebna zamenjava strojne opreme.Pomembno je poudariti možnost lažno pozitivnih rezultatov, to je glavna težava chkrootkita, zato je pri odkritju grožnje priporočljivo zagnati dodatne alternative, preden sprejmete ukrepe, ta vadnica pa bo na kratko raziskala tudi rkhunter kot alternativo. Pomembno je tudi povedati, da je ta vadnica optimizirana za uporabnike distribucij Debian in Linux, edina omejitev za druge uporabnike distribucij je namestitveni del, uporaba chkrootkita pa je enaka za vse distribucijske sisteme.

Ker imajo rootkiti različne načine za doseganje svojih ciljev, pri čemer skrivajo zlonamerno programsko opremo, Chkrootkit ponuja različna orodja, ki omogočajo te načine. Chkrootkit je zbirka orodij, ki vključuje glavni program chkrootkit in dodatne knjižnice, ki so navedene spodaj:

chkrootkit: Glavni program, ki preverja, ali so v binarnih datotekah operacijskega sistema spremembe rootkitov, da ugotovi, ali je bila koda ponarejena.

ifpromisc.c: preveri, ali je vmesnik v neskladnem načinu. Če je omrežni vmesnik v neskladnem načinu, ga lahko napadalec ali zlonamerna programska oprema zajame omrežni promet in ga pozneje analizira.

chklastlog.c: preveri, ali so bili izbrisani zadnji dnevniki. Lastlog je ukaz, ki prikazuje informacije o zadnjih prijavah. Napadalec ali rootkit lahko datoteko spremeni, da se izogne zaznavanju, če sysadmin preveri ta ukaz, da se nauči informacij o prijavah.

chkwtmp.c: preveri izbris wtmp. Podobno kot v prejšnjem skriptu chkwtmp preveri datoteko wtmp, ki vsebuje informacije o uporabniških prijavah, da bi poskusil zaznati spremembe na njej, če bi rootkit spremenil vnose, da bi preprečil odkrivanje vdorov.

check_wtmpx.c: Ta skript je enak zgornjemu, vendar sistemi Solaris.

chkproc.c: preverja znake trojanskih virusov znotraj LKM (naložljivi jedrni moduli).

chkdirs.c: ima enako funkcijo kot zgoraj, preverja trojance znotraj modulov jedra.

strune.c: hitra in umazana zamenjava strun s ciljem prikriti naravo rootkita.

chkutmp.c: to je podobno kot chkwtmp, vendar namesto tega preveri datoteko utmp.

Vsi zgoraj omenjeni skripti se zaženejo, ko zaženemo chkrootkit.

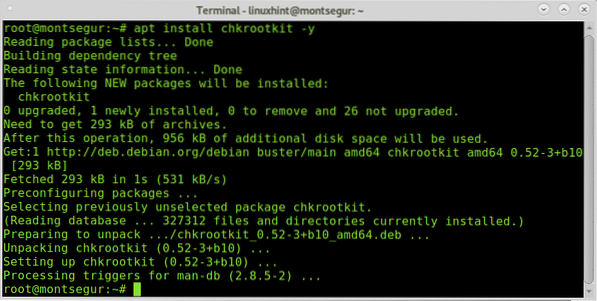

Če želite začeti nameščati chkrootkit v distribucijah Debian in Linux, zaženite:

# apt namestite chkrootkit -y

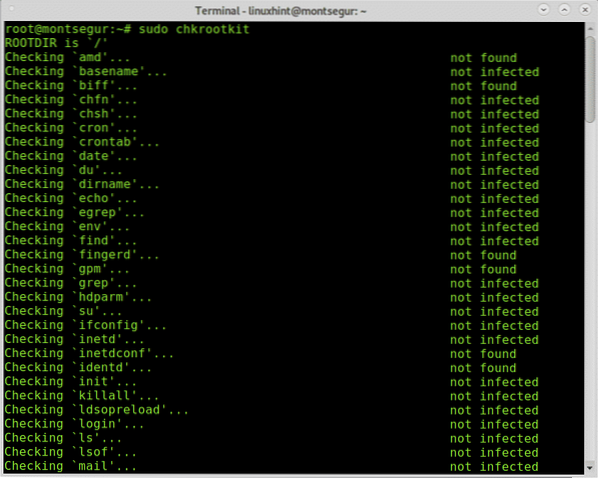

Ko je nameščen, da ga zaženete:

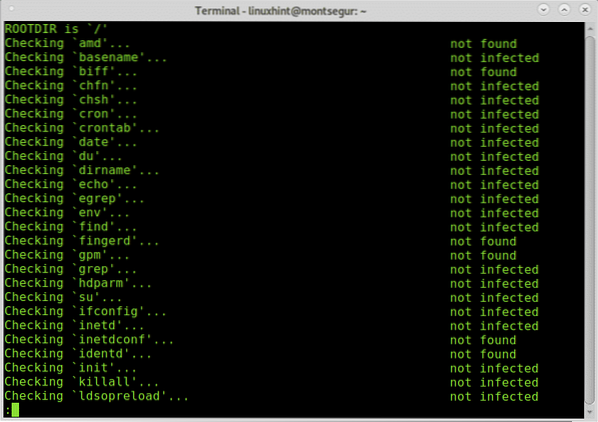

# sudo chkrootkit

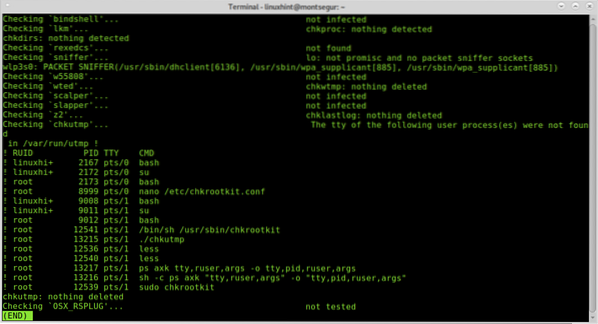

Med postopkom lahko vidite, kako se izvajajo vsi skripti, ki vključujejo chkrootkit, in delajo vsak svoj del.

Udobnejši pogled lahko dobite s premikanjem dodajanja cevi in manj:

# sudo chkrootkit | manj

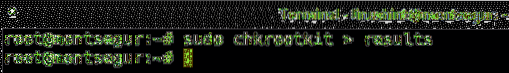

Rezultate lahko izvozite tudi v datoteko z naslednjo sintakso:

# sudo chkrootkit> rezultati

Nato si oglejte vrsto izhoda:

# manj rezultatov

Opomba: "rezultate" lahko zamenjate za katero koli ime, ki ga želite dati izhodni datoteki.

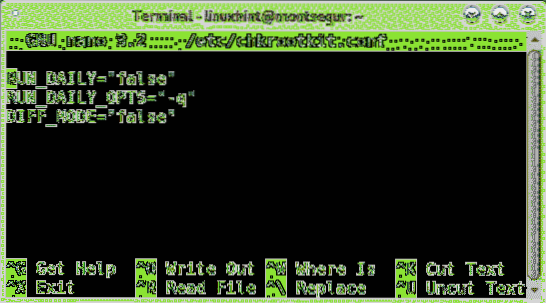

Privzeto morate zagnati chkrootkit ročno, kot je razloženo zgoraj, vendar lahko vsakodnevno samodejno skeniranje določite z urejanjem konfiguracijske datoteke chkrootkit, ki se nahaja na / etc / chkrootkit.conf, poskusite z uporabo nano ali katerega koli urejevalnika besedil, ki vam je všeč:

# nano / etc / chkrootkit.conf

Za dnevno samodejno skeniranje prva vrstica vsebuje RUN_DAILY = "false" je treba urediti RUN_DAILY = "resnično"

Takole naj bi izgledalo:

Pritisnite CTRL+X in Y shranite in zapustite.

Rootkit Hunter, alternativa chkrootkitu:

Druga možnost za chkrootkit je RootKit Hunter, prav tako je dopolnilo, če upoštevate, ali ste z enim od njih našli rootkite, zato je uporaba alternative nujna za zavrnitev lažnih pozitivnih rezultatov.

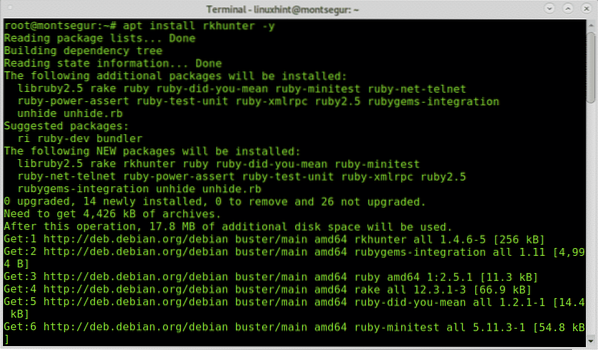

Če želite začeti z RootKitHunter, ga namestite tako, da zaženete:

# apt namestite rkhunter -y

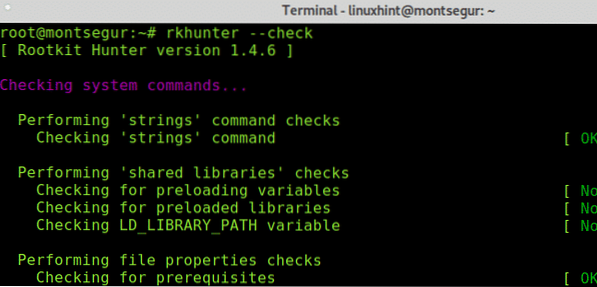

Ko je nameščen, za zagon preizkusa izvedite naslednji ukaz:

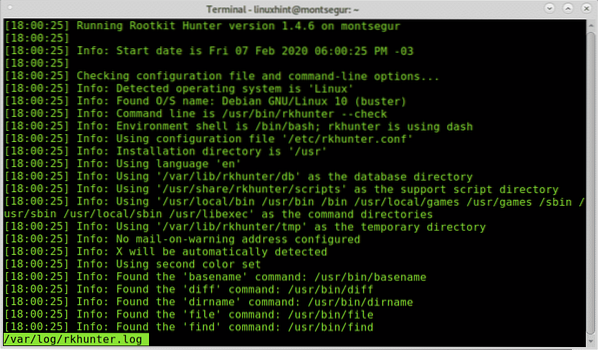

# rkhunter --kljukKot lahko vidite, je tako kot chkrootkit prvi korak RkHunterja analiza sistemskih binarnih datotek, pa tudi knjižnic in nizov:

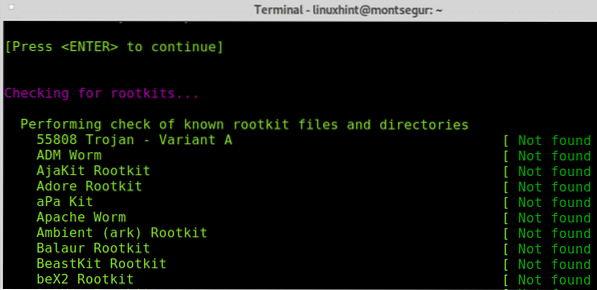

Kot boste videli, bo v nasprotju s chkrootkit RkHunter zahteval, da pritisnete ENTER, da nadaljujete z naslednjimi koraki, prej je RootKit Hunter preveril sistemske binarne datoteke in knjižnice, zdaj pa bo šel za znane rootkite:

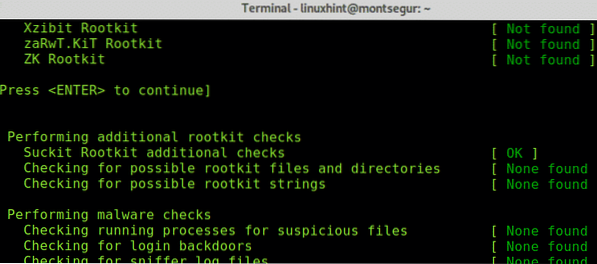

Pritisnite ENTER, če želite, da RkHunter nadaljuje z iskanjem rootkitov:

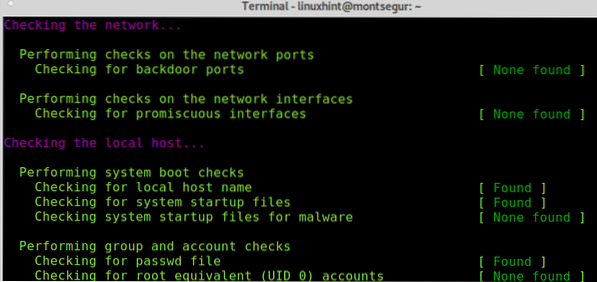

Nato bo podobno kot chkrootkit preveril vaše omrežne vmesnike in tudi vrata, za katera je znano, da jih uporabljajo backdoor ali trojanci:

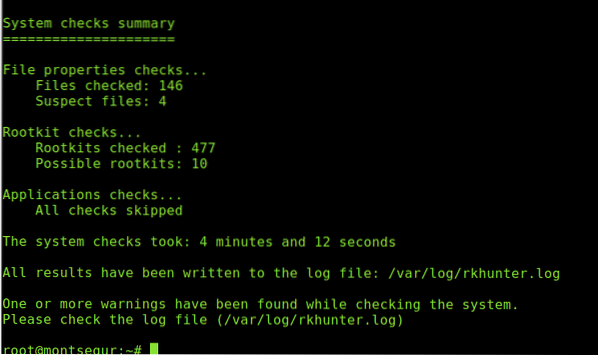

Na koncu bo natisnil povzetek rezultatov.

Do rezultatov, shranjenih na / var / log / rkhunter.log:

Če sumite, da je vaša naprava morda okužena z rootkitom ali ogrožena, lahko sledite priporočilom, navedenim na https: // linuxhint.com / detect_linux_system_hacked /.

Upam, da vam je bila ta vadnica o tem, kako namestiti, konfigurirati in uporabljati chkrootkit, koristna. Še naprej sledite LinuxHint za več nasvetov in posodobitev o Linuxu in mreženju.

Phenquestions

Phenquestions