Pomen in zahteva kibernetske varnosti:

Najprej moramo vedeti pomen kibernetske varnosti in želim, da veste, da z vsakim napredkom informacijske tehnologije, ki je skoraj vsak dan, nastane varnostna skrb. Ta skrb povečuje povpraševanje in potrebo po strokovnjakih za informacijsko varnost v svetu varnosti. In tako hitro raste industrija kibernetske varnosti. Če se nameravate pridružiti kibernetski varnosti, vas bo veselo, da bo stopnja brezposelnosti na tem področju 0% in se bo ta stopnja brezposelnosti ohranila tudi v prihodnjih letih. Tudi Cybersecurity Ventures, vodilni raziskovalec in založnik kibernetske varnosti, je napovedal, da bo.Do leta 2021 bo odprtih 5 milijonov delovnih mest na področju kibernetske varnosti.

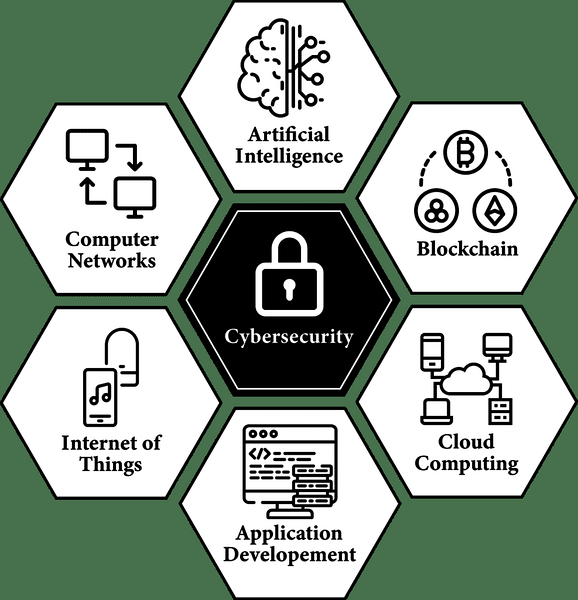

Kje se uporablja kibernetska varnost?

Večinoma boste slišali veliko različnih imen za to področje, kot so informacijska varnost, kibernetska varnost ali etično vdiranje, vendar vsa ta bolj ali manj pomenijo enako. Varnost ni samo področje, ki je povezano z eno ali več perspektivami tehnologije, ampak je bistveni in sestavni del vseh tehnoloških pojavov, od najbolj inovativnih, kot so umetna inteligenca (AI), računalništvo v oblaku, blokchain, internet stvari (IoT) za večino tradicionalnih, kot so računalniška omrežja, oblikovanje in razvoj aplikacij. In za te tehnologije je še posebej pomembno, saj bi se brez njihove varnosti vsak od njih zrušil in postal katastrofa, namesto da bi bil pospeševalec.

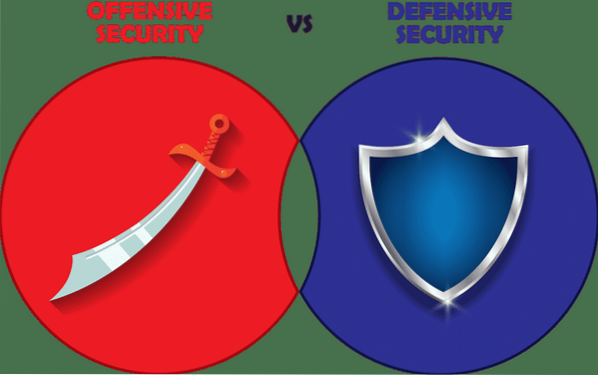

Etično vdiranje:

Dejanje napada ali obrambe premoženja podjetja za lastno dobro podjetja ali za oceno njihove varnosti se imenuje etično vdiranje. Čeprav obstajajo hekerji, ki iz lastnih motivov in z namenom motenja neetično vdirajo ali napadajo, bomo tukaj razpravljali le o etičnih hekerjih, ki zanje preizkušajo varnost in varnost podjetij in ta na etičen način delajo za izboljšanje varnosti svojih strank. Ti etični hekerji so na podlagi vlog razdeljeni v dve glavni kategoriji, tj.e., Žaljiva varnost in obrambna varnost, in te kategorije delujejo nasprotno, da izzivajo delo drug drugega, da bi zagotovili in ohranili največjo varnost.

Žaljiva varnost:

Žaljiva varnost se nanaša na uporabo proaktivnih in napadalnih tehnik za zaobiđanje varnosti podjetja, da se oceni varnost tega podjetja. Žaljivi varnostni strokovnjak v realnem času napade premoženje svoje stranke, tako kot neetični heker, vendar s soglasjem in v skladu s pogoji stranke, zaradi česar je etično. Ta kategorija varnostne ekipe se imenuje tudi Red Teaming, ljudje, ki jo izvajajo, posamično ali v skupinah, pa tudi Red Teamers ali Penetration Testers. Sledi nekaj različnih okusov nalog za ofenzivne varnostne strokovnjake:

Testiranje penetracije ali analiza ranljivosti:

Testiranje penetracije ali analiza ranljivosti pomeni aktivno iskanje obstoječega podviga v podjetju s poskusi in napadi na različne načine in preveriti, ali lahko pravi napadalci ogrozijo ali kršijo njegovo zaupnost, celovitost ali razpoložljivost. Poleg tega, če bodo odkrite kakršne koli ranljivosti, jih mora prijaviti Rdeča ekipa, za te ranljivosti pa so predlagane tudi rešitve. Večina podjetij najame etične hekerje ali se prijavi v programe za nagrajevanje hroščev, da preizkusi svojo platformo in storitve, ti hekerji pa dobijo plačilo v zameno za iskanje, poročanje in javno razkritje teh ranljivosti, preden jih popravijo.

Kodiranje zlonamerne programske opreme:

Zlonamerna programska oprema se nanaša na zlonamerno programsko opremo. Ta zlonamerna programska oprema je lahko večnamenska, odvisno od izdelovalca, vendar je njen glavni motiv povzročiti škodo. Ta zlonamerna programska oprema lahko napadalcem omogoči avtomatizirano izvajanje ukazov na cilju. Eden od načinov zaščite pred to zlonamerno programsko opremo so protivirusni in protivirusni sistemi. Red Teamer prav tako igra vlogo pri razvoju in testiranju zlonamerne programske opreme za oceno sistemov proti zlonamerni programski opremi in protivirusnih programov, nameščenih v podjetjih.

Razvoj orodij za preizkušanje penetracije:

Nekatere naloge rdečega združevanja je mogoče avtomatizirati z razvojem orodij za tehnike napada. Red team tudi razvijajo ta orodja in programsko opremo, ki avtomatizirajo njihove naloge testiranja ranljivosti ter jim omogočajo časovno in stroškovno učinkovitost. Drugi lahko ta orodja za testiranje penetracije uporabljajo tudi za oceno varnosti.

Obrambna varnost:

Po drugi strani pa je obrambna varnost zagotavljanje in krepitev varnosti z uporabo reaktivnih in obrambnih pristopov. Naloga obrambne varnosti je bolj raznolika v primerjavi z žaljivo varnostjo, saj morajo upoštevati vse vidike, s katerih lahko napadalec napada, medtem ko lahko napadalna ekipa ali napadalci uporabljajo poljubno število načinov za napad. To se imenuje tudi Modro združevanje ali Varnostno-operativni center (SOC), ljudje, ki ga izvajajo, pa Modri združenji ali inženir SOC. Naloge modrih ekip vključujejo:

Varnostni nadzor:

Varnostni nadzor pomeni upravljanje in spremljanje varnosti organizacije ali podjetja ter zagotavljanje, da storitve upravičeno in pravilno uporabljajo predvideni uporabniki. To običajno vključuje spremljanje vedenja in dejavnosti uporabnikov za aplikacije in storitve. Modro ekipo, ki opravlja to delo, pogosto imenujejo varnostni analitik ali analitik SOC.

Lov na grožnje:

Aktivno iskanje in lov na grožnjo znotraj lastnega omrežja, ki ga je morda že ogrozilo, je znano kot lov na grožnje. Običajno se izvajajo za tihe napadalce, kot so skupine za napredno obstojno grožnjo (APT), ki niso tako vidne kot običajni napadalci. V procesu lova na grožnje te skupine napadalcev aktivno iščejo v mreži.

Odziv na incident:

Kot že ime pove, se operacija odzivanja na incidente izvaja, kadar koli napadalec bodisi aktivno poskuša ali pa je že nekako kršil varnost podjetja, kar je odziv za zmanjšanje in ublažitev tega napada ter shranjevanje podatkov in integritete podjetja pred izgubo ali uhajanjem.

Forenzika:

Kadarkoli pride do kršitve podjetja, se izvedejo forenziki, da se izvlečejo artefakti in informacije o kršitvi. Ti artefakti vključujejo informacije o tem, kako je napadalec napadel, kako je bil napad uspešen, kdo je bil napadalec, kakšen je bil motiv napadalca, koliko podatkov je ušlo ali izgubljeno, kako obnoviti izgubljene podatke. obstajajo kakršne koli ranljivosti ali človeške napake in vsi predmeti, ki lahko podjetju pomagajo po kršitvi. Te forenzike so lahko koristne pri odpravljanju sedanjih slabosti, iskanju odgovornih ljudi za napad ali zagotavljanju odprtokodnih obveščevalnih podatkov za razstavljanje in neuspešne napade in načrte napadalca v prihodnosti.

Razveljavitev zlonamerne programske opreme:

Če želite pretvoriti ali spremeniti izvršljivo ali binarno datoteko v izvorno kodo programskega jezika, ki jo je mogoče interpretirati s človekom, nato pa poskusiti razumeti delovanje in cilje zlonamerne programske opreme, nato pa poiskati izhod za pomoč pri forenziki, zakritju, identifikaciji napadalca ali drugih informacijah lahko koristno, naj bi se zlonamerna programska oprema vzvratno spreminjala.

Varni razvoj aplikacij:

Modri timski sodelavci ne samo spremljajo in branijo varnost svojih strank, temveč tudi pomagajo ali včasih sami oblikujejo arhitekturo aplikacij in jih razvijajo, tako da upoštevajo varnostno perspektivo, da se izognejo napadom.

Zaključek

To povzema skoraj vse na kratko o pomembnosti, obsegu in neizpolnjenem povpraševanju na področju etičnega vdiranja ter vlog in dolžnosti različnih vrst etičnih hekerjev. Upam, da se vam zdi ta spletni dnevnik koristen in informativen.

Phenquestions

Phenquestions