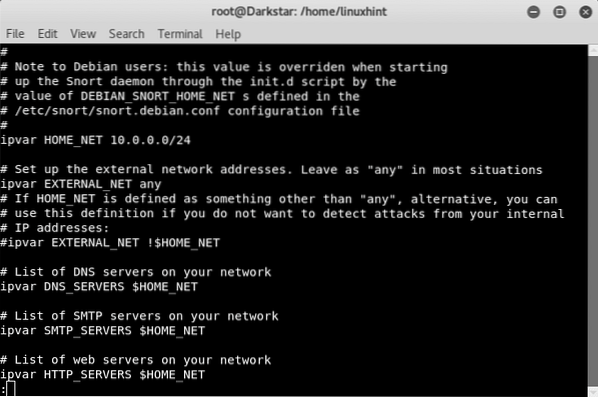

Za to vadnico bomo uporabili mrežo: 10.0.0.0/24. Uredite / etc / snort / snort.conf in zamenjajte »kateri koli« poleg $ HOME_NET z vašimi omrežnimi informacijami, kot je prikazano na spodnjem primeru zaslona:

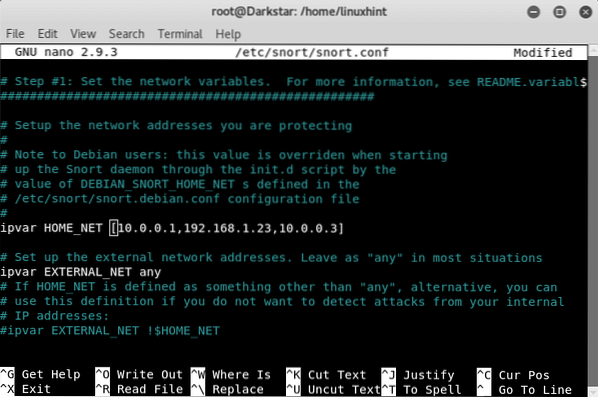

Lahko pa določite tudi določene naslove IP za spremljanje, ločene z vejico med [], kot je prikazano na tem posnetku zaslona:

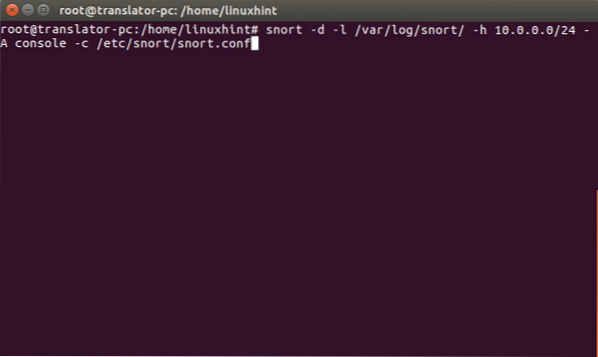

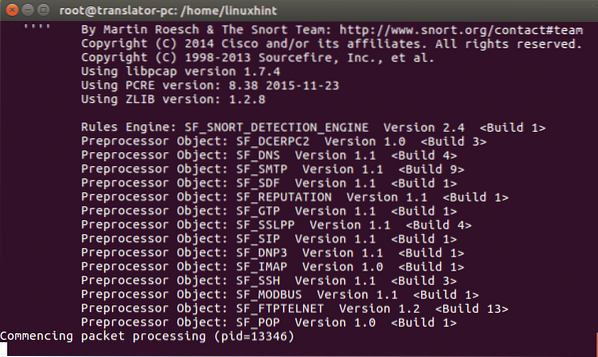

Zdaj pa začnimo in zaženimo ta ukaz v ukazni vrstici:

# snort -d -l / var / log / snort / -h 10.0.0.0/24 - Konzola -c / etc / snort / snort.confKje:

d = pove snort, da prikaže podatke

l = določa imenik dnevnikov

h = določa omrežje za spremljanje

A = snortu naroči tiskanje opozoril v konzoli

c = določa Snort the configuration file

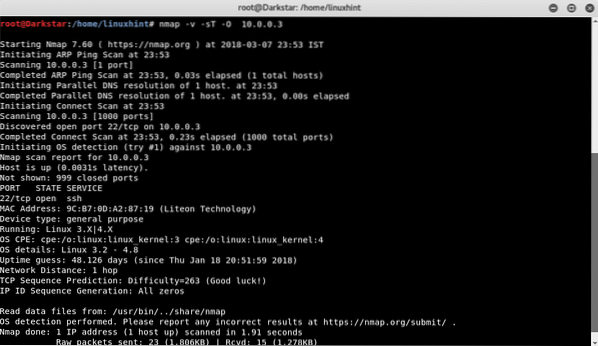

Omogočimo hiter pregled iz druge naprave z uporabo nmap:

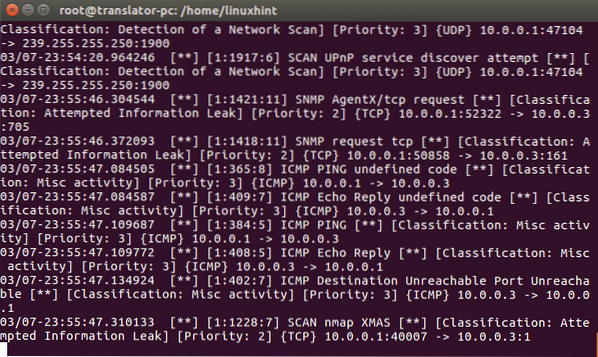

In poglejmo, kaj se zgodi v konzoli za smrčanje:

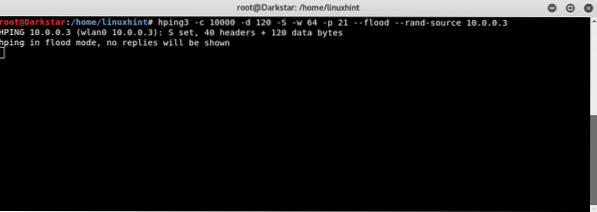

Snort je zaznal skeniranje zdaj tudi iz druge naprave, ki omogoča napad z DoS s pomočjo hping3

# hping3 -c 10000 -d 120 -S -w 64 -p 21 --flood --rand-source 10.0.0.3

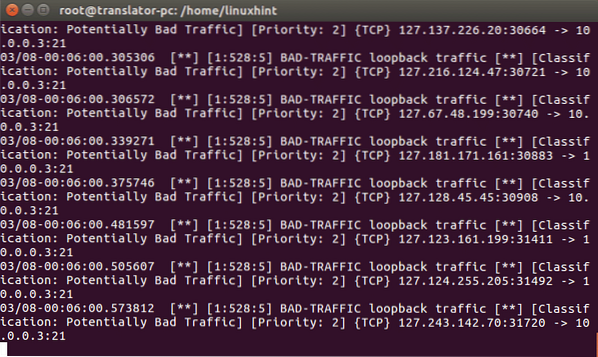

Naprava, ki prikazuje Snort, zazna slab promet, kot je prikazano tukaj:

Ker smo Snortu naročili, naj shrani dnevnike, jih lahko preberemo tako, da zaženemo:

# snort -rUvod v pravila o smrčanju

Snortov način NIDS deluje na podlagi pravil, določenih v / etc / snort / snort.conf.

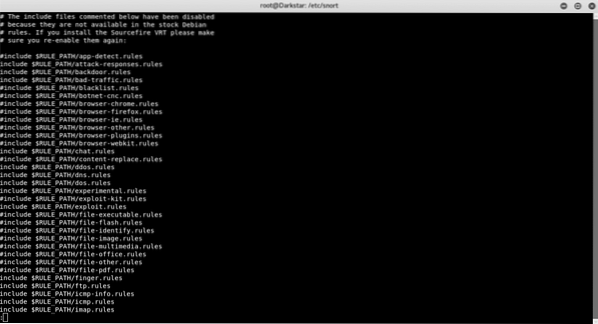

Znotraj smrčanja.conf, lahko najdemo komentirana in nekomentirana pravila, kot lahko vidite spodaj:

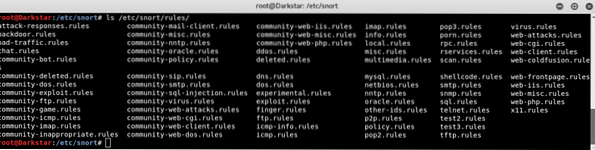

Pot pravil je običajno / etc / snort / rules, tam lahko najdemo datoteke s pravili:

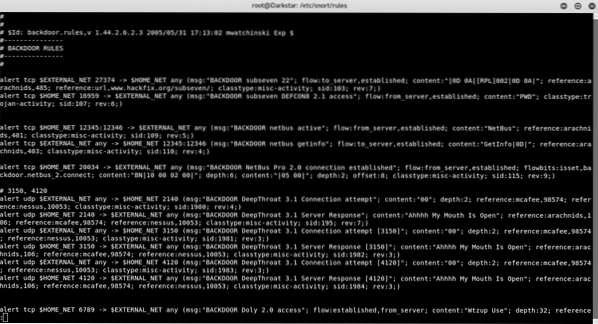

Oglejmo si pravila za zakulisje:

Obstaja več pravil za preprečevanje napadov v zakulisju. Presenetljivo je, da obstaja pravilo proti NetBusu, trojanskemu konju, ki je postal priljubljen pred nekaj desetletji, in si ga oglejmo, razložil bom njegove dele in kako deluje:

opozorilo tcp $ HOME_NET 20034 -> $ EXTERNAL_NET poljubno (sporočilo: "BACKDOOR NetBus Pro 2.0 povezavauveljavljen "; pretok: od_strežnika, vzpostavljen;

flowbits: isset, backdoor.netbus_2.povezati; vsebina: "BN | 10 00 02 00 |"; globina: 6; vsebina: "|

05 00 | "; globina: 2; odmik: 8; vrsta klasifikacije: raznovrstna dejavnost; sid: 115; rev: 9;)

To pravilo nalaga snort, da opozori o povezavah TCP na vratih 20034, ki prenašajo na kateri koli vir v zunanjem omrežju.

-> = določa smer prometa, v tem primeru iz našega zaščitenega omrežja v zunanje

sporočilo = Opozorilo opozorila, naj med prikazom vključi določeno sporočilo

vsebino = iskanje določene vsebine v paketu. Vključuje lahko besedilo, če je med ““ ali binarne podatke, če med | |

globino = Intenzivnost analize, v zgornjem pravilu vidimo dva različna parametra za dve različni vsebini

odmik = pove Snort Start bajt vsakega paketa, da začne iskati vsebino

classtype = pove, na kakšen napad opozarja Snort

sid: 115 = identifikator pravila

Ustvarjanje lastnega pravila

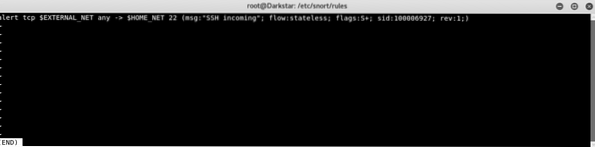

Zdaj bomo ustvarili novo pravilo za obveščanje o dohodnih povezavah SSH. Odprto / etc / snort / rules / yourrule.pravila, in znotraj prilepite naslednje besedilo:

opozorilo tcp $ EXTERNAL_NET poljubno -> $ HOME_NET 22 (msg: "SSH dohodni";pretok: brez državljanstva; zastavice: S +; sid: 100006927; rev: 1;)

Snortu sporočamo, naj opozori na kakršno koli povezavo tcp iz katerega koli zunanjega vira na naša vrata ssh (v tem primeru privzeta vrata), vključno z besedilnim sporočilom »SSH INCOMING«, kjer brez državljanstva Snort naroči, naj prezre stanje povezave.

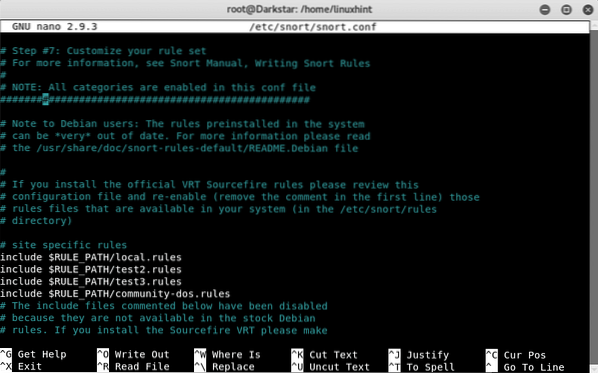

Zdaj moramo pravilu, ki smo ga ustvarili, dodati svoje / etc / snort / snort.conf mapa. Odprite konfiguracijsko datoteko v urejevalniku in poiščite # 7, to je odsek s pravili. Dodajte nekomentirano pravilo, kot na zgornji sliki, tako da dodate:

vključite $ RULE_PATH / vaše pravilo.pravilaNamesto »svojega pravila.pravila «, nastavite ime datoteke, v mojem primeru je bilo test3.pravila.

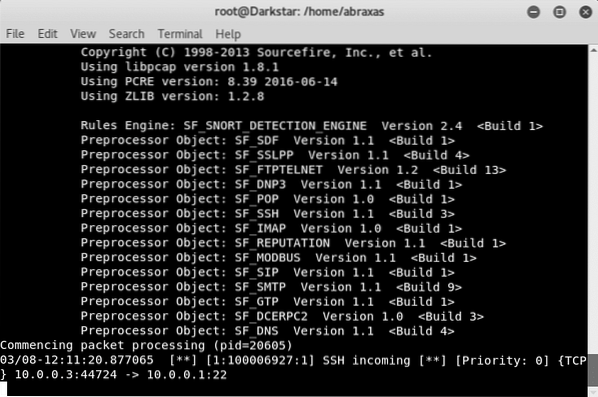

Ko končate, znova zaženite Snort in poglejte, kaj se bo zgodilo.

#snort -d -l / var / log / snort / -h 10.0.0.0/24 - Konzola -c / etc / snort / snort.confssh v svojo napravo iz druge naprave in poglejte, kaj se zgodi:

Vidite, da je bil zaznan dohodni SSH.

S to lekcijo upam, da znate sestaviti osnovna pravila in jih uporabiti za zaznavanje aktivnosti v sistemu. Glejte tudi vadnico o tem, kako namestitev smrči in začnite uporabljati, in isto vadnico, ki je na voljo v španščini v Linuxu.lat.

Phenquestions

Phenquestions