Kaj je testiranje penetracije omrežja?

Zastarela koda, dodajanje funkcij, napačne konfiguracije ali razvoj inovativnih žaljivih metod lahko povzročijo "slabosti", ki jih zlonamerna koda izkoristi za dostop ali izvedbo dejanja na oddaljenem (ali lokalnem) cilju. Te "slabosti" se imenujejo "ranljivosti" ali "varnostne luknje".

Testiranje penetracije ali preizkus peresa je dejanje revizije cilja (strežnika, spletnega mesta, mobilnega telefona itd.), Da se odkrijejo varnostne luknje, ki omogočajo napadalcu, da prodre v ciljno napravo, prestreže komunikacijo ali krši privzeta zasebnost ali varnost.

Glavni razlog, da vsi posodabljamo svoj operacijski sistem (OS) in programsko opremo, je preprečevanje "razvoja" ranljivosti zaradi stare kode.

Nekateri primeri varnostnih lukenj lahko vključujejo moč gesla, poskuse prijave, izpostavljene SQL tabele itd. Ta ikonična ranljivost za Microsoft Index Server izkorišča vmesnik v datotečni kodi Windows DLL, ki omogoča oddaljeno izvajanje kode z zlonamernimi kodami, kot je CodeRed črv, zasnovan kot drugi črvi za izkoriščanje te napačne kode.

Ranljivosti in varnostne luknje se pojavljajo vsak dan ali teden v številnih operacijskih sistemih, ki so OpenBSD izjema in Microsoft Windows pravilo, zato je preizkušanje penetracije med glavnimi nalogami, ki bi jih moral opraviti vsak sistemski skrbnik ali zadevni uporabnik.

Preizkušanje penetracije Priljubljena orodja

Nmap: Nmap (Network Mapper), znan kot Švicarski nož Sysadmin, je verjetno najpomembnejše in osnovno orodje za nadzor omrežja in varnosti. Nmap je skener vrat, ki lahko oceni identiteto ciljnega OS (odtis) in programsko opremo, ki posluša za vrati. Vključuje paket vtičnikov, ki omogoča preizkušanje prodiranja s pomočjo surove sile, ranljivosti itd. 30 primerov Nmap si lahko ogledate na https: // linuxhint.com / 30_nmap_examples /.

GSM / OpenVas: GreenBone Security Manager ali OpenVas je brezplačna ali skupna različica Nessus Security Scanner. Je zelo popoln in prijazen uporabniški skener, ki je enostaven za uporabo za prepoznavanje ranljivosti, konfiguracijskih napak in varnostnih lukenj na splošno na ciljih. Čeprav je Nmap sposoben najti ranljivosti, zahteva posodobljeno dostopnost vtičnikov in nekaj uporabnikovih zmožnosti. OpenVas ima intuitiven spletni vmesnik, vendar Nmap ostaja obvezno orodje za katerega koli skrbnika omrežja.

Metasploit: Glavna funkcionalnost Metasploita je izvajanje podvigov proti ranljivim ciljem, vendar se lahko Metasploit uporablja za iskanje varnostnih lukenj ali njihovo potrditev. Poleg tega je mogoče rezultate skeniranja, ki jih izvajajo Nmap, OpenVas in drugi varnostni skenerji, uvoziti v Metasploit za uporabo.

To so le trije primeri ogromnega seznama varnostnih orodij. Vsem, ki jih zanima varnost, priporočamo, da to obdržijo Seznam najboljših orodij za omrežno varnost kot glavni vir vdorov ali varnostnih orodij.

Primer preskusa penetracije Nmap:

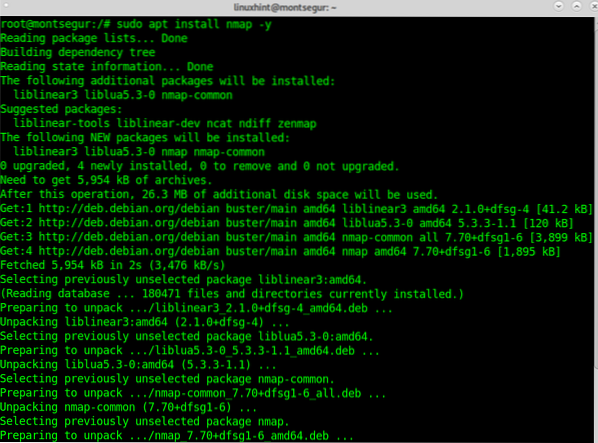

Če želite začeti s sistemom Debian:

# apt namestite nmap -y

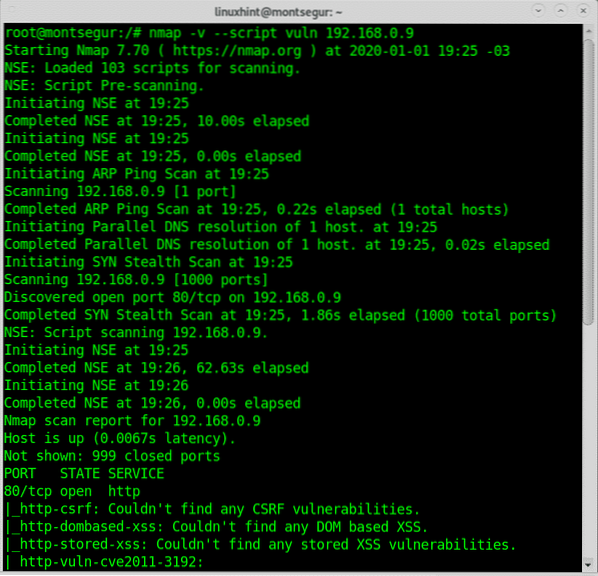

Po namestitvi je prvi korak preizkusiti Nmap za testiranje penetracije v tej vadnici preverjanje ranljivosti s pomočjo vuln vtičnik, vključen v Nmap NSE (Nmap Scripting Engine). Sintaksa za zagon Nmapa s tem vtičnikom je:

# nmap -v --script vulnV mojem primeru bom zagnal:

# nmap -v --script vuln 192.168.0.9

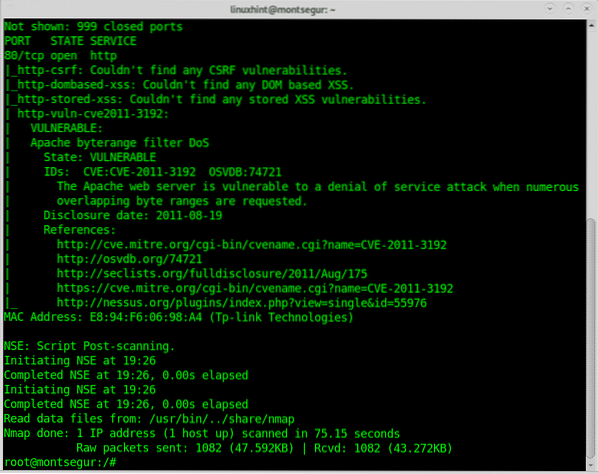

Spodaj boste videli, da je Nmap našel ranljivost, ki ciljno napravo izpostavlja napadom za zavrnitev storitve.

Rezultat ponuja povezave do sklicev na ranljivost, v tem primeru lahko najdem podrobne informacije https: // nvd.nist.gov / vuln / detail / CVE-2011-3192.

Naslednji primer prikazuje izvajanje preizkusa pisala z uporabo OpenVas, na koncu te vadnice pa lahko najdete vaje z dodatnimi primeri z Nmap.

Primer testiranja penetracije Openvas:

Za začetek s programom OpenVas prenesite izdajo skupnosti Greenbone iz https: // dl.zelena kost.net / download / VM / gsm-ce-6.0.0.izo da ga nastavite s programom VirtualBox.

Če potrebujete navodila za nastavitev VirtualBox-a v Debianu, preberite https: // linuxhint.com / install_virtualbox6_debian10 / in se vrnite takoj po koncu namestitve, preden nastavite gost ali navidezni OS.

Na VirtualBoxu sledite navodilom

V čarovniku za VirtualBox ročno izberite naslednje možnosti prek možnosti »Novo«:

- Tip: Linux

- Različica: Drugi Linux (64-bitni)

- Pomnilnik: 4096 MB

- Trdi disk: 18 GB

- CPU: 2

Zdaj ustvarite nov trdi disk za navidezni stroj.

Pazite, da omrežna povezava deluje znotraj in zunaj: sistem potrebuje dostop do interneta za nastavitev. Za uporabo spletnega vmesnika sistema morate do sistema dostopati od mesta, kjer deluje vaš spletni brskalnik.

Zvok, USB in disketa naj bodo onemogočeni.

Zdaj kliknite Start in kliknite ikono mape, da izberete preneseno iso sliko kot medij za pogon CD in zaženete navidezni stroj, kot je prikazano na spodnjih posnetkih zaslona:

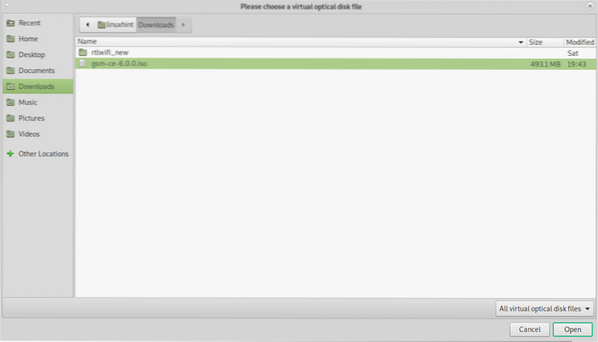

Poiščite imenik, ki vsebuje ISO, izberite ga in pritisnite Odprto.

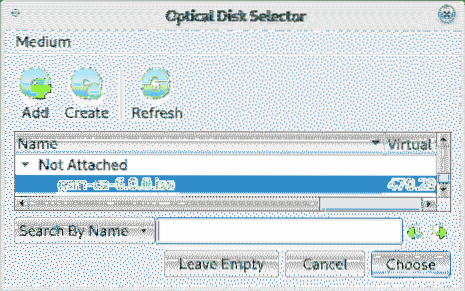

Izberite sliko ISO in pritisnite Izberite.

Pritisnite Začni za zagon namestitvenega programa GSM.

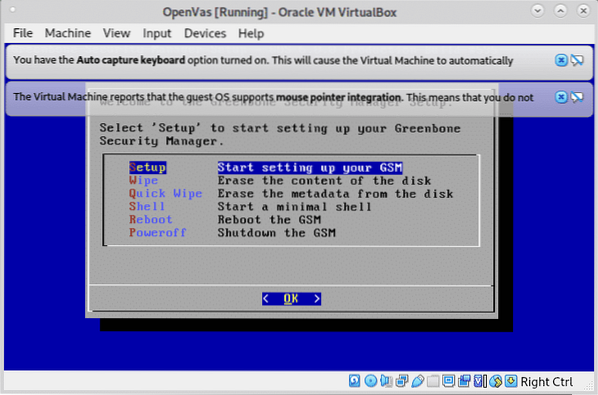

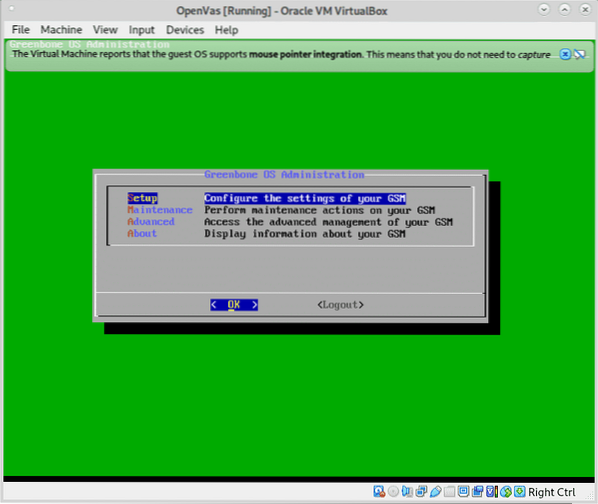

Po zagonu in zagonu izberite Nastaviti in pritisnite v redu nadaljevati.

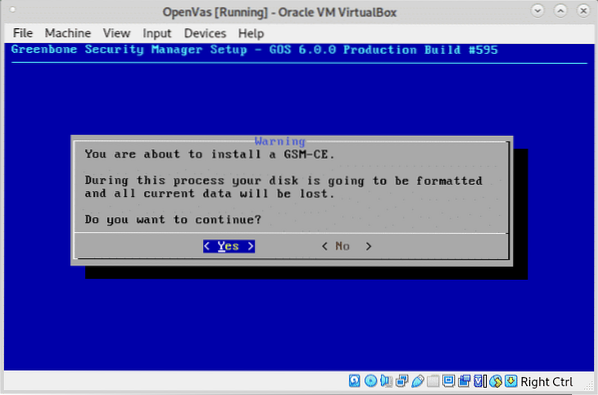

Na naslednjem zaslonu pritisnite na DA nadaljevati.

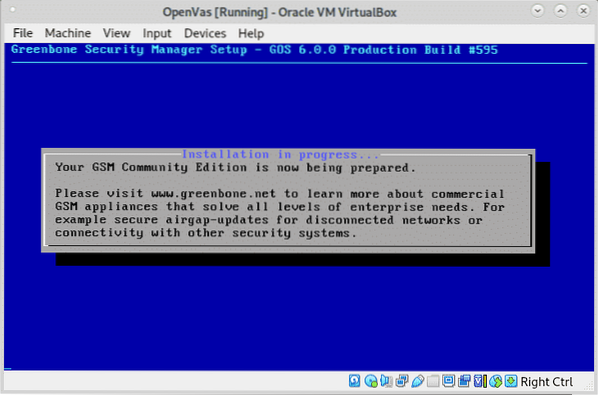

Naj namestitveni program pripravi vaše okolje:

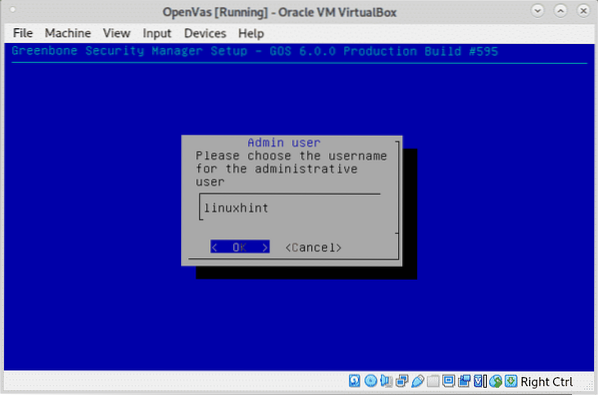

Na zahtevo določite uporabniško ime, kot je prikazano na spodnji sliki, lahko pustite privzeto skrbnik uporabnik.

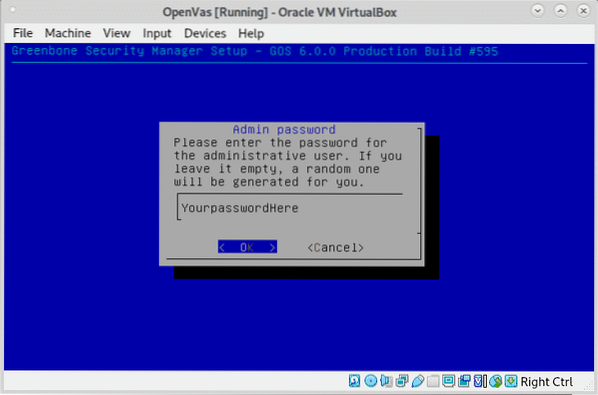

Nastavite geslo in pritisnite v redu nadaljevati.

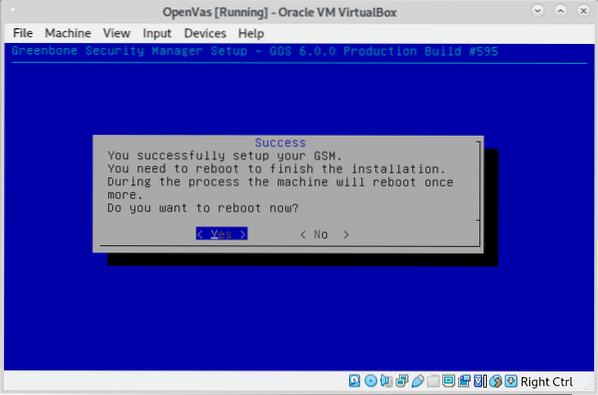

Na zahtevo za ponovni zagon pritisnite DA.

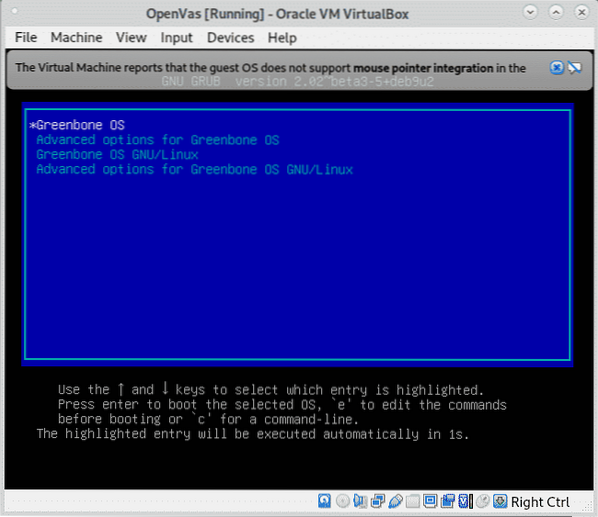

Ob zagonu izberite Greenbone OS s pritiskom na ENTER.

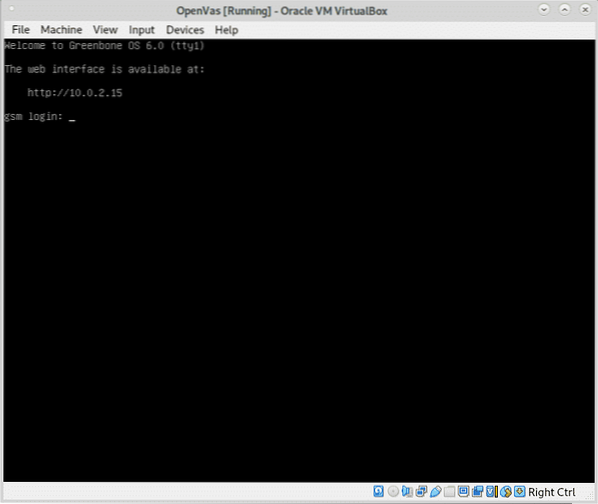

Pri prvem zagonu po namestitvi se ne prijavite, sistem bo končal namestitev in se samodejno znova zagnal, nato pa boste videli naslednji zaslon:

Prepričajte se, da je vaša navidezna naprava dostopna iz gostiteljske naprave, v mojem primeru sem omrežno konfiguracijo VirtualBox spremenil iz NAT v Bridge in nato znova zagnal sistem in je deloval.

Opomba: Vir in navodila za posodobitve in dodatne programe za virtualizacijo na https: // www.zelena kost.net / sl / install_use_gce /.

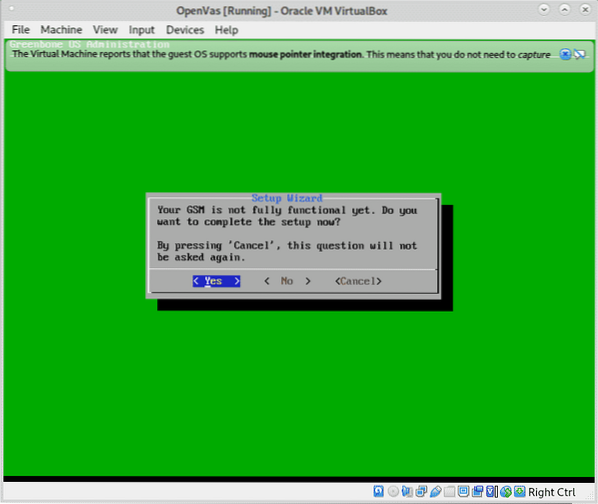

Ko zaženete prijavo in boste videli spodnji zaslon, pritisnite DA nadaljevati.

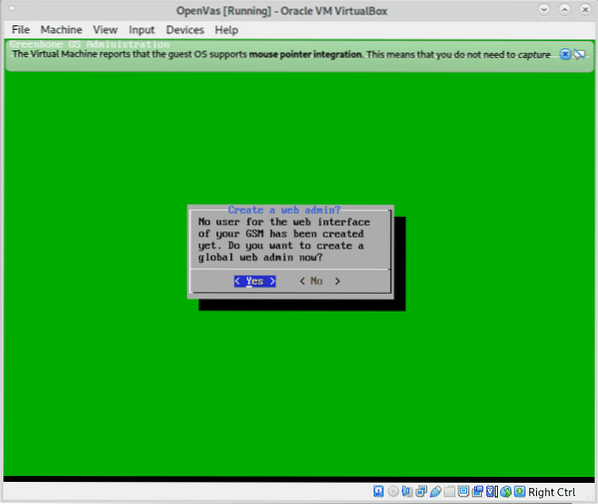

Če želite ustvariti uporabnika spletnega vmesnika, pritisnite DA še enkrat, da nadaljujete, kot je prikazano na spodnji sliki:

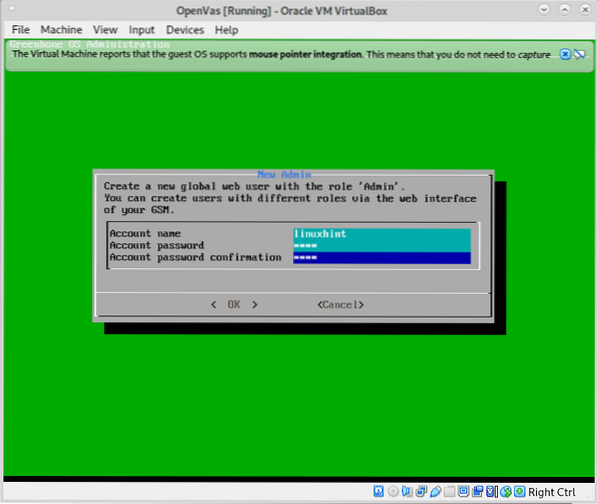

Izpolnite zahtevano uporabniško ime in geslo ter pritisnite v redu nadaljevati.

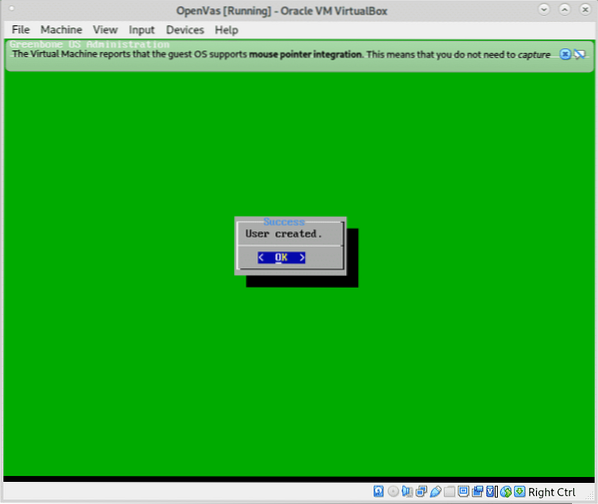

Pritisnite v redu na potrditvi ustvarjanja uporabnika:

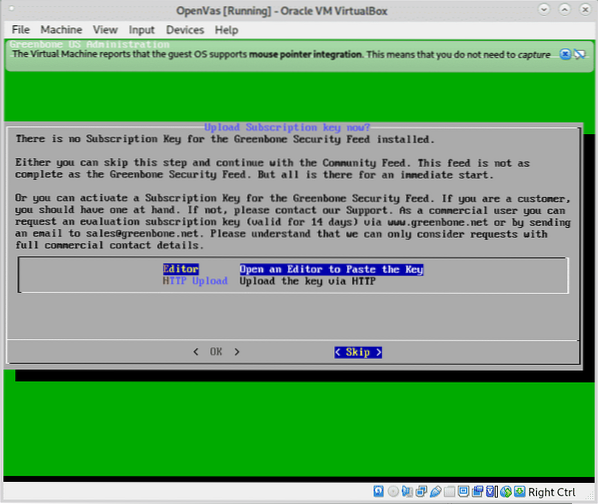

Naročniško tipko lahko zaenkrat preskočite in pritisnite na Preskoči nadaljevati.

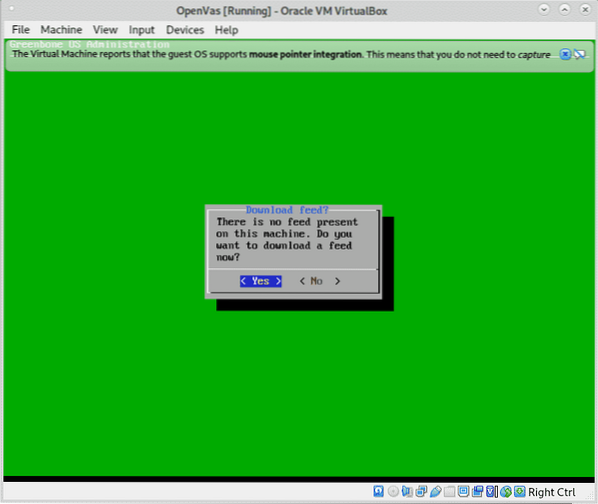

Za prenos vira pritisnite DA kot je prikazano spodaj.

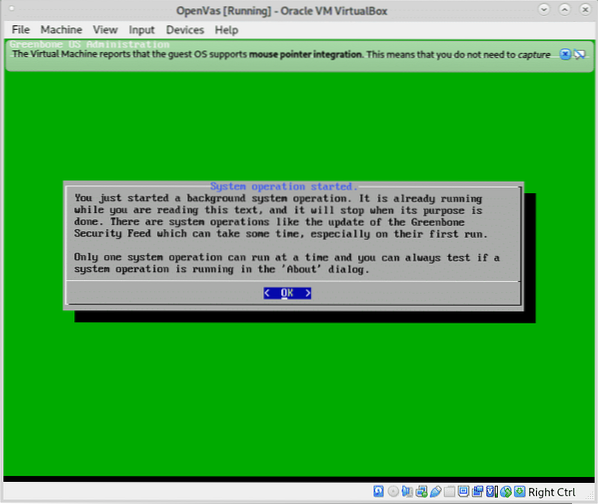

Ko ste obveščeni o opravilu v ozadju, pritisnite v redu.

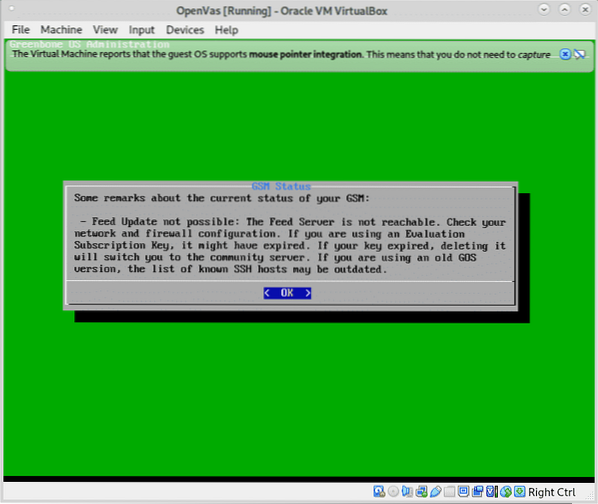

Po kratkem preverjanju boste videli naslednji zaslon, pritisnite v redu za konec in dostop do spletnega vmesnika:

Videl bo naslednji zaslon, če se ne spomnite svojega spletnega naslova za dostop, ga lahko preverite v zadnji menijski možnosti O tem.

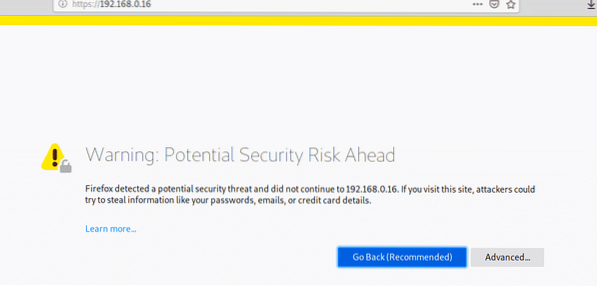

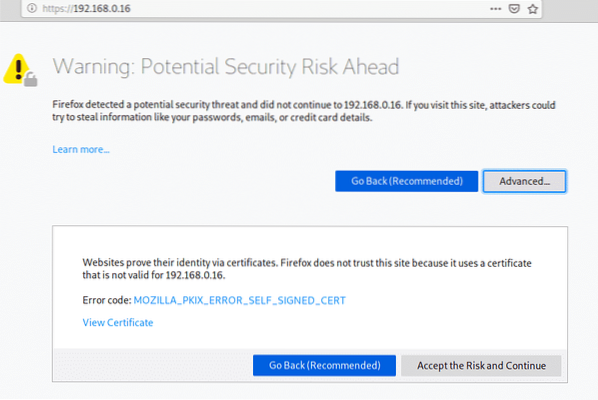

Pri dostopu s ključem SSL vas bo pozdravilo opozorilo SSL, skoraj v vseh brskalnikih je opozorilo podobno, v Firefoxu kot v mojem primeru kliknite na Napredno.

Nato pritisnite naSprejmite tveganje in nadaljujte"

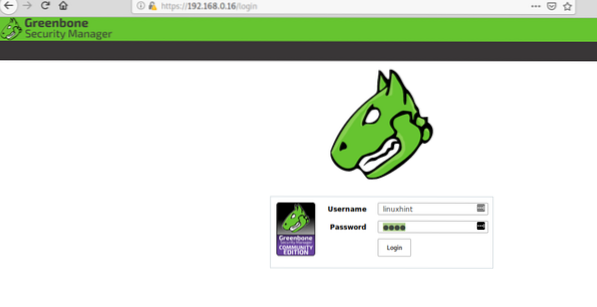

Prijavite se v GSM z uporabnikom in geslom, ki ste ga določili pri ustvarjanju uporabnika spletnega vmesnika:

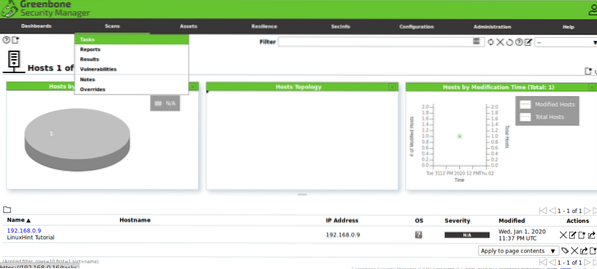

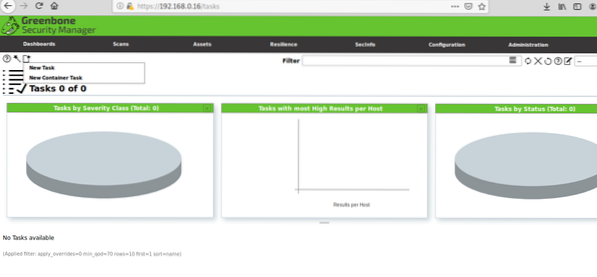

Ko vstopite, v glavnem meniju pritisnite Skenira in nato naprej Naloge.

Kliknite ikono in na “Novo opravilo".

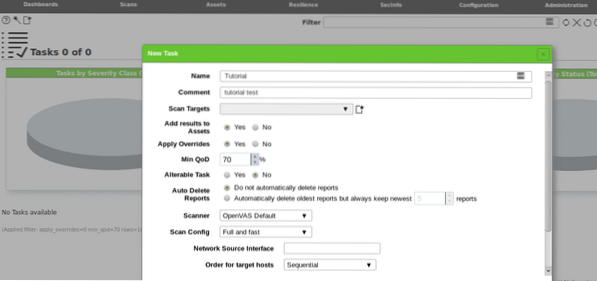

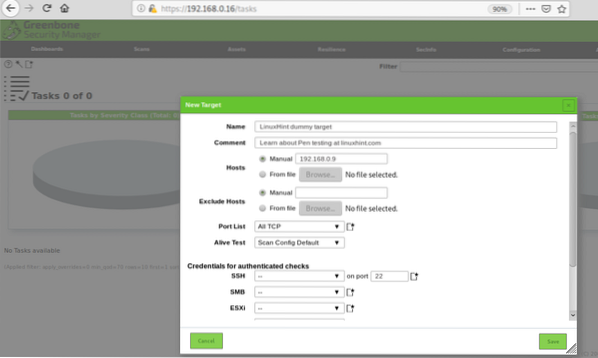

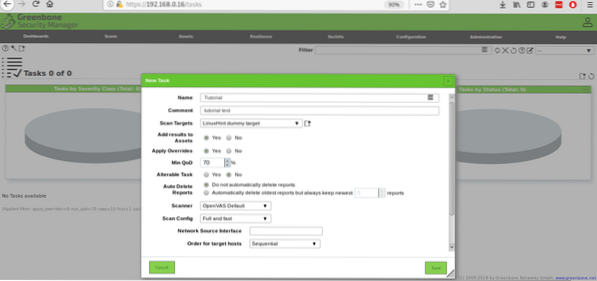

Izpolnite vse zahtevane podatke, na Scan Targets ponovno kliknite ikono:

Ko s pritiskom na novo okno zahtevate informacije o cilju, lahko določite enega gostitelja po IP-ju ali imenu domene, lahko pa tudi uvozite cilje iz datotek, ko izpolnite vsa zahtevana polja, pritisnite Shrani.

Nato pritisnite Shrani ponovno

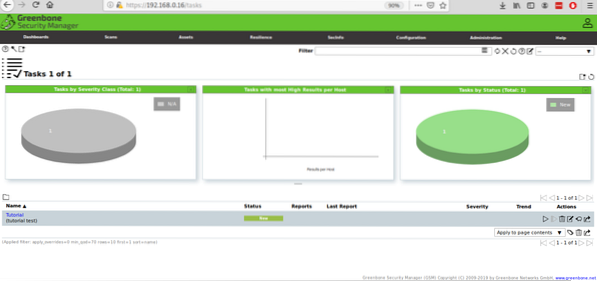

Ko je določena, lahko vidite svojo nalogo, ustvarjeno z gumbom PLAY za zagon skeniranja za penetracijsko testiranje:

Če pritisnete gumb za predvajanje, se stanje spremeni v “zahtevano «:

Nato bo začel prikazovati napredek:

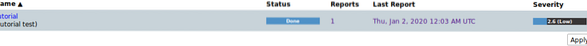

Ko končate, boste videli stanje Končano, kliknite Status.

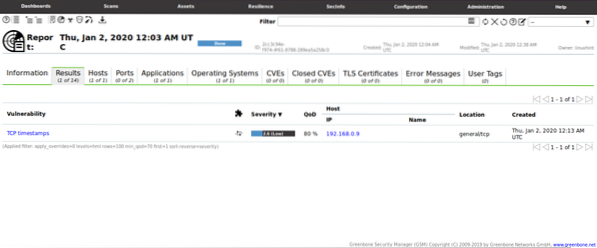

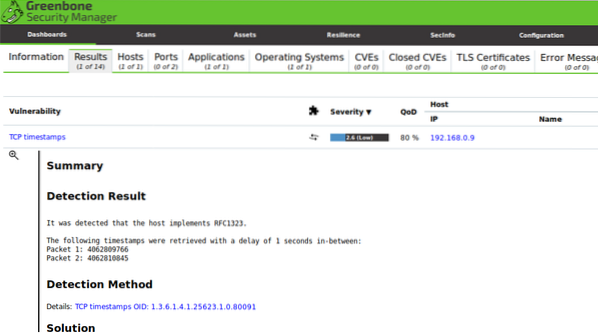

Ko vstopite, lahko kliknete Rezultati da si ogledate zaslon, podoben spodnjemu:

V tem primeru je GSM našel majhno ranljivost brez pomena:

To skeniranje se je začelo pred nedavno nameščenim in posodobljenim namizjem Debian brez storitev. Če vas zanimajo prakse preizkušanja penetracije, jih lahko dobite Metasploitable varnostno navidezno preskusno okolje, polno ranljivosti, pripravljenih na zaznavanje in izkoriščanje.

Upam, da ste našli ta kratek članek o Kaj je testiranje penetracije omrežja koristno, hvala, ker ste ga prebrali.

Phenquestions

Phenquestions