Hiter uvod v Fierce

Danes bomo predstavili Fierce, fantastično orodje za preslikavo omrežja in skeniranje vrat. Fierce, ki se pogosto uporablja za iskanje neomejenega prostora IP in imen gostiteljev v omrežjih, je veliko več kot le preprost optični bralnik IP ali orodje DDoS. Je odlično izvidniško orodje, ki ga uporabljajo skupnosti whitehat po vsem svetu.

Fierce je posebej zasnovan za korporativna omrežja in se uporablja za odkrivanje verjetnih ciljev v omrežjih njihovih sistemov. Fierce je sposoben skeniranja domen v nekaj minutah in postaja najprimernejše orodje za preverjanje ranljivosti v velikih omrežjih.

Lastnosti

Nekatere njegove značilnosti vključujejo:

- izvaja povratna iskanja za določen obseg

- Pregledovanje notranjih in zunanjih obsegov IP

- Sposoben je izvesti celotno skeniranje razreda C

- našteva zapise DNS o ciljih

- Odlične zmogljivosti surove sile, povezane z povratnimi poizvedbami, če surova sila ne najde več gostiteljev

- Odkrivanje imenskih strežnikov in napad na Zone Transfer

Če si želite ogledati več podrobnosti o funkcionalnostih in pripomočkih tega čudenja programske opreme, na njem zaženite zastavico -h.

Kako Fierce izvaja skeniranje

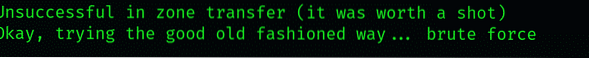

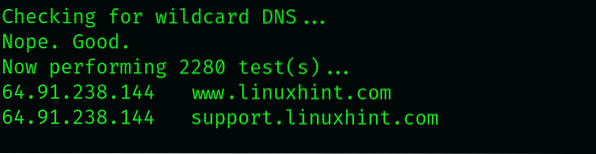

Kljub temu, da je tako iznajdljivo in učinkovito orodje za reševanje, je njegovo delo razmeroma preprosto. Proces optičnega branja začne z napadi s surovo silo, če ni mogoče, da zlahka izvede prenos cone ciljne domene. Fierce uporablja vnaprej določen seznam besed, ki vsebuje možne poddomene, ki jih lahko zazna. Če poddomene ni na seznamu, je ne bo mogoče zaznati.

Izvedba osnovnega skeniranja z Fierce

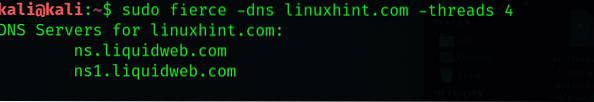

Pokažimo, kako Fierce deluje s preprostim pregledom s privzetimi nastavitvami. Tu izvajamo osnovno skeniranje (ime spletnega mesta.com). Če želite začeti skeniranje, vnesite:

$ fierce -dns linuxhint.com-niti 4

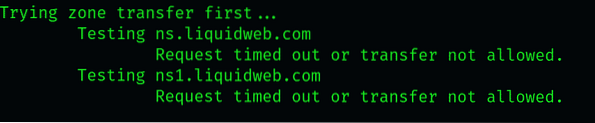

Skeniranje poizvede imena strežnikov, na katerih gostuje ciljno spletno mesto. Nato bo poskusil preusmeriti območje proti tem strežnikom, kar najverjetneje ne bo uspelo, v redkih primerih pa lahko deluje. To je predvsem zato, ker se poizvedbe DNS, ki jih opravi pregled, zaključijo proti neodvisnim strežnikom.

Če prenos cone ne uspe, bi skeniranje poskusilo najti nadomestni zapis A, ki je pomemben, saj vsebuje vse poddomene, ki so samodejno dodeljene naslovu IP. Zapisi DNS A so videti nekako takole:

Ti zapisi lahko obstajajo ali pa tudi ne za določeno spletno mesto, če pa obstajajo (recimo za spletno mesto, imenovano naše spletno mesto), bodo videti nekako tako:

Upoštevajte, kako prikazuje temp, razrešen na.b.c.d. To je deloma posledica dejstva, da v DNS vrednost * razreši poddomeno na njen naslov IP. Poskusi izvajanja poddomen, ki forsirajo surovo obratovanje, s to vrsto zapisa običajno zdržijo in nevtralizirajo. Kljub temu lahko nekatere ustrezne podatke pridobimo z iskanjem dodatnih vrednosti.

Na primer, lahko ugotovite, ali je poddomena zakonita, če pogledate IP, na katerega je razrešena. Če se več URL-jev razreši na določen IP, so verjetno zaseženi, da zaščitijo strežnik pred skeniranji, kakršno izvajamo tukaj. Običajno so spletna mesta z edinstvenimi vrednostmi IP resnična.

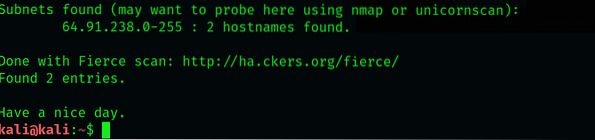

Če se premaknete na druge rezultate pregleda, boste videli, da je bilo od 1594 besed, ki smo jih preverili, zaznanih 11 vnosov. V našem primeru smo našli en vnos (c.xkcd.com), ki je po temeljitem preverjanju vseboval ključne informacije. Poglejmo, kaj ima ta vnos za nas.

Če pogledamo nekatere informacije tukaj, lahko ugotovimo, da so nekatere od njih lahko poddomene, ki jih Fierce ni mogel zaznati. Od tod lahko uporabimo odrezke za izboljšanje našega seznama besed, ki ga skeniranje uporablja za odkrivanje poddomen.

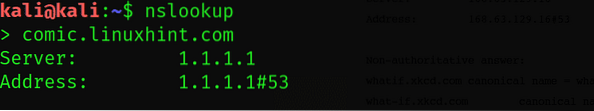

Naročimo Fierceu, da z ukazom nslookup izvede iskanje po DNS in obratno DNS.

$ nslookup

Pripomoček nslookup je preveril strip.linuxhint.com in ni uspelo priti do nobenih rezultatov. Vendar pa gre za poizvedbo o preverjanju tega.linuxhint.com poddomena je prinesla nekaj pomembnih rezultatov: in sicer CN in A record response.

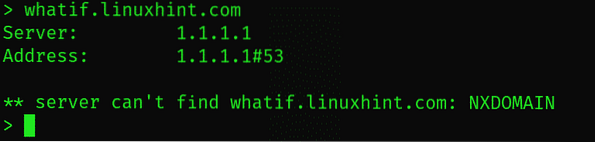

$ nslookup> whatif.linuxhint.com

Oglejmo si dobro “whatif.linuxhint.com ”rezultati poddomene

Bodite pozorni na zapis CNAME, ki je v bistvu preusmeritev. Na primer, če CNAME prejme poizvedbo za whatif.xkcd.com, bo zahtevo preusmeril na podobno lažno poddomeno. Nato sta še dva zapisa CNAME, ki na koncu zahtevo pošljeta na prod.jaz.ssl.globalno.fastlylb.net, ki je na naslovu IP, kot je razvidno iz zadnjega zapisa A.

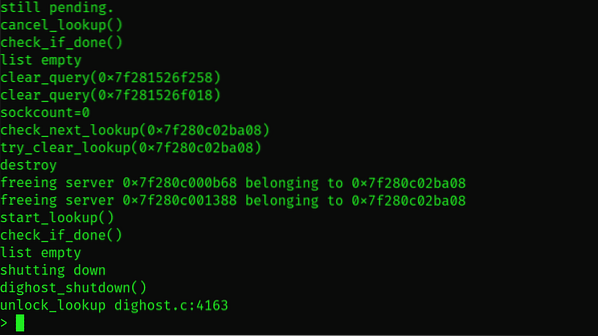

V podroben način nslookupa lahko vstopite tako, da vnesete nslookup type d2, da si rezultate ogledate veliko podrobneje.

$ nslookup> nastavite d2$ nslookup> whatif.linuxhint.com

Priporočamo, da se seznanite z ukazom nslookup. Na voljo je v vseh priljubljenih operacijskih sistemih in vam prihrani veliko časa pri iskanju strežnika za poddomene.

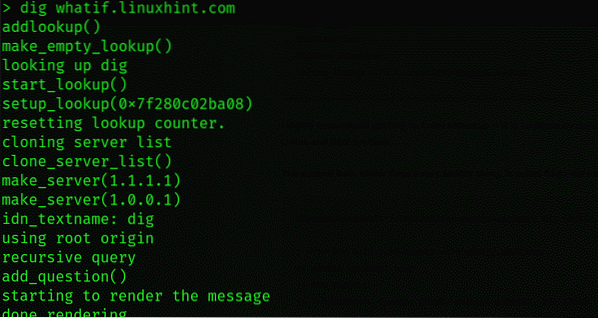

Obstaja še eno odlično orodje, imenovano dig, ki ima podobno funkcijo. Aktivirajte dig in prikazalo se vam bo naslednje:

$ nslookup> dig whatif.linuxhint.com

Z vrnjenimi IP-ji lahko dobimo še nekaj uporabnih stvari o omrežjih, ki jih skeniramo. Če bi izvajali pentest za neko podjetje, bi morda imeli kakšno idejo o njihovem javnem IP območju in bi lahko upravičili preiskavo povezanih Ips za preiskavo.

Da povzamem:

Kot smo že omenili, je Fierce veliko več kot le preprost omrežni skener. Spodaj smo našteli nekatere ukaze in njihovo uporabo; Priporočam, da preizkusite naslednji.

- Seznam besed - določa datoteko s seznamom besed, v kateri naj strežnik išče poddomene.

- povezava - Ta funkcija med skeniranjem vzpostavi povezavo z identificiranimi poddomenami

- delay - določa zamudo v sekundah med poizvedbami na strežnik

- dnsserver - pošlji zahteve za dnsserver

- datoteka - prenese rezultate skeniranja v določen imenik

Phenquestions

Phenquestions