Če ne želite, da imajo drugi dostop do vaših podatkov, je šifriranje nujno. Ko šifrirate svoje občutljive podatke, nepooblaščene osebe ne morejo zlahka priti do njih. Ta vodnik se osredotoča na namestitev in osnovno uporabo programske opreme za šifriranje diska Veracrypt v Ubuntu Linux. Veracrypt je odprtokodna programska oprema in je brezplačna.

Namestite Veracrypt

Kot je razvidno na uradni strani za nalaganje (povezava: https: // www.veracrypt.fr / sl / prenosi.html) sta na voljo dve možnosti za uporabo Veracrypta v Ubuntu Linux, in sicer: GUI in konzola. GUI pomeni grafično, konzola pa besedilo (ukazna vrstica.)

Namestite Veracrypt: GUI

Zaženite naslednji ukaz v terminalu Ubuntu, da prenesete namestitveni paket Veracrypt GUI.

$ sudo wget https: // launchpad.net / veracrypt / trunk / 1.24-update7 / + prenos / veracrypt-1.24-Update7-Ubuntu-20.04-amd64.debZdaj lahko preneseni paket namestite na naslednji način.

$ sudo apt-get install ./ veracrypt-1.24-Update7-Ubuntu-20.04-amd64.debEnter y če želite, da nadaljujete z namestitvijo. Po uspešni namestitvi lahko Veracrypt zaženete v meniju Applications> Accessories> Veracrypt.

Namestite Veracrypt: Console

Zaženite naslednji ukaz v terminalu Ubuntu, da prenesete namestitveni paket konzole Veracrypt.

$ sudo wget https: // launchpad.net / veracrypt / trunk / 1.24-update7 / + prenos / veracrypt-console-1.24-Update7-Ubuntu-20.04-amd64.debZdaj lahko nadaljujete z namestitvijo prenesenega paketa. Zaženite spodnji ukaz.

$ dpkg -i ./ veracrypt-console-1.24-Update7-Ubuntu-20.04-amd64.debKo se namestitev uspešno zaključi, lahko začnete uporabljati Veracrypt v terminalu Ubuntu. Če si želite ogledati informacije o uporabi, zaženite naslednji ukaz.

$ veracrypt -hŠifrirajte svoje občutljive podatke

Predstavljajmo si, da imate na namizju Ubuntu mapo z imenom folder1, ki vsebuje občutljive dokumente. Ustvarili bomo šifrirani nosilec prek GUI-ja in konzole, ki bo služil kot osebni trezor za shranjevanje tako občutljivih dokumentov.

GUI metoda:

Ustvarite šifrirani nosilec

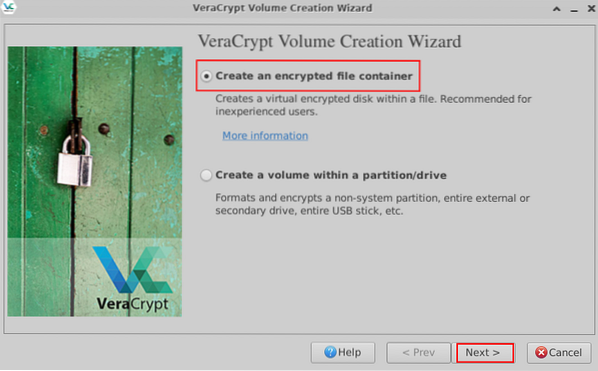

1. Zaženite Veracrypt iz Aplikacije meni> Dodatki > Veracrypt 2. Kliknite Ustvari 3. V čarovniku za ustvarjanje glasnosti Veracrypt izberite Ustvarite šifriran vsebnik datotek 4. Kliknite Naslednji  Slika 1: Ustvarite šifrirani vsebnik datotek 5. Na strani Vrsta glasnosti izberite prvo možnost z oznako Standardna prostornina zdravila Veracrypt 6. Kliknite Naslednji 7. V razdelku Glasnost kliknite Izberite Datoteka 8. Izberite želeno lokacijo na levi in nato na vrhu vnesite ime vsebnika šifrirane datoteke

Slika 1: Ustvarite šifrirani vsebnik datotek 5. Na strani Vrsta glasnosti izberite prvo možnost z oznako Standardna prostornina zdravila Veracrypt 6. Kliknite Naslednji 7. V razdelku Glasnost kliknite Izberite Datoteka 8. Izberite želeno lokacijo na levi in nato na vrhu vnesite ime vsebnika šifrirane datoteke

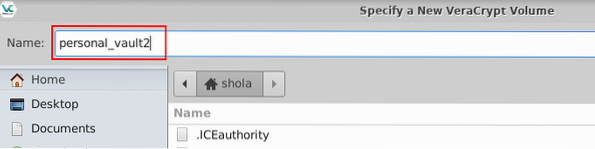

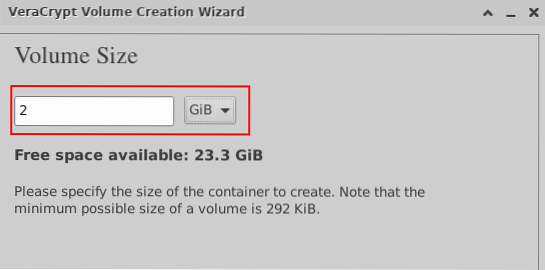

Slika 2: Poimenujte svoj novi šifrirani vsebnik datotek 9. Kliknite Shrani na dnu okna 10. Nazaj na stran Lokacija glasnosti kliknite Naslednji 11. V razdelku Možnosti šifriranja pustite privzete izbire: AES in SHA-512 ter kliknite Naslednji 12. Pod Volume Size (Velikost glasnosti) vnesite želeno velikost glasnosti. Kliknite spustni meni, da preklopite med gigabajti, megabajti in kilobajti

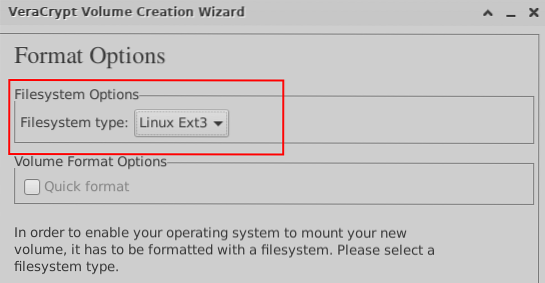

Slika 3: Določite velikost vsebnika šifrirane datoteke 13. Kliknite Naslednji 14. Pod Volume Password vnesite geslo za šifriranje 15. Kliknite Naslednji 16. Pri možnosti Format lahko v spustnem meniju izberete Linux Ext3

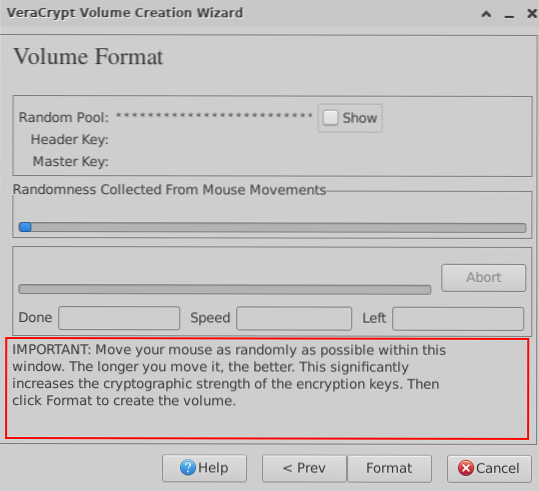

Slika 4: Izberite vrsto datotečnega sistema za šifrirani zvezek 17. Kliknite Naslednji 18. V razdelku Podpora za različne platforme pojdimo na privzeto izbiro 19. Kliknite Naslednji in nato kliknite v redu ob pozivu 20. V razdelku Oblika glasnosti začnite miško premikati naključno vsaj 1 minuto

Slika 5: Premaknite miško naključno 21. Ko končate, kliknite Oblika 22. Ob pozivu vnesite uporabniško geslo za Linux in kliknite v redu 23. Počakajte, da se prikaže sporočilo, da je bil zvezek Veracrypt uspešno ustvarjen 24. Kliknite v redu 25. Kliknite Izhod

Namestite šifrirani nosilec

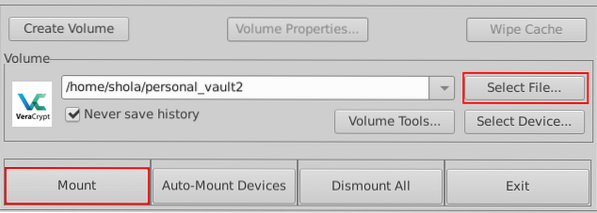

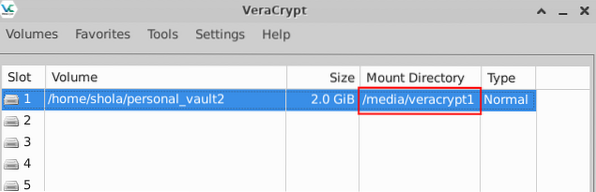

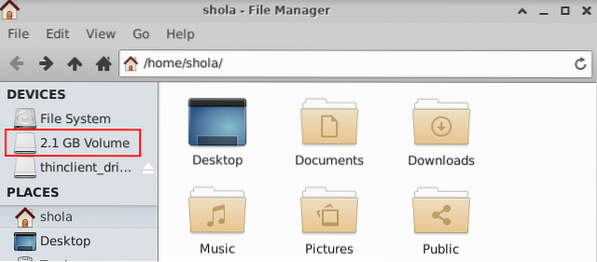

1. Nazaj na glavno okno VeraCrypt kliknite katero koli prosto režo na seznamu 2. Kliknite Izberite Datoteka 3. Izberite vsebnik šifrirane datoteke, ki ste ga ustvarili prej. Kliknite Odprto na dnu okna 5. Kliknite Mount  Slika 6: Namestite šifrirani nosilec 6. Ob pozivu vnesite geslo za šifriranje in kliknite v redu 7. Zdaj bi morali na namizju videti novo ikono naprave. Nameščena naprava bo navedena tudi pod Naprave ko odprete Upravitelj datotek z na primer dostopom do domačega imenika. Slika 7 spodaj prikazuje privzeto pot do imenika za priklop.

Slika 6: Namestite šifrirani nosilec 6. Ob pozivu vnesite geslo za šifriranje in kliknite v redu 7. Zdaj bi morali na namizju videti novo ikono naprave. Nameščena naprava bo navedena tudi pod Naprave ko odprete Upravitelj datotek z na primer dostopom do domačega imenika. Slika 7 spodaj prikazuje privzeto pot do imenika za priklop.

Slika 7: Pot do imenika šifriranega nosilca. Zdaj lahko občutljivo mapo premaknete v svoj osebni trezor.

Slika 8: Vgrajena prostornina navedena pod napravami

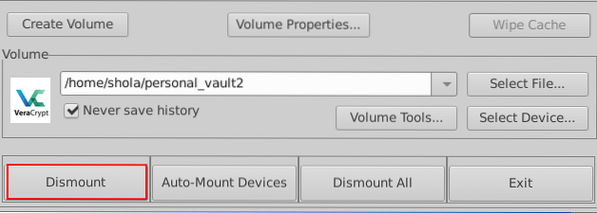

Demontirajte šifrirani nosilec

1. Če želite odstraniti šifrirani nosilec, se prepričajte, da je v glavnem oknu Veracrypt 2 izbrana ustrezna reža. Kliknite Snemite 3. Vnos v režo mora biti zdaj prazen 4. Prav tako ne bi smeli več videti šifriranega nosilca na namizju ali na seznamu Naprave

Slika 9: Odstrani šifrirani nosilec

Metoda konzole:

Ustvarite šifrirani nosilec

Zaženite spodnji ukaz v terminalu Ubuntu, da začnete ustvarjati šifrirani nosilec.

$ veracrypt --createKo boste pozvani, da izberete vrsto glasnosti, vnesite 1 za normalno glasnost

| Vrsta glasnosti: 1) Običajna 2) Skrita izbira [1]: 1 |

Nato boste pozvani, da vnesete pot nosilca in velikost nosilca. V spodnjem primeru se šifrirani nosilec imenuje personal_vault in bo ustvarjen v mojem domačem imeniku. Velikost osebnega trezorja bo 2 gigabajta.

| Vnesite pot glasnosti: / home / shola / personal_vault Vnesite velikost glasnosti (velikostK / velikost [M] / velikostG): 2G |

Za algoritem šifriranja in zgoščevalni algoritem so priporočljive privzete vrednosti AES in SHA-512. Enter 1 v obeh primerih.

| Algoritem šifriranja: 1) AES 2) Kača 3) Twofish 4) Camellia 5) Kuznyechik 6) AES (Twofish) 7) AES (Twofish (Serpent)) 8) Camellia (Kuznyechik) 9) Camellia (Serpent) 10) Kuznyechik (AES ) 11) Kuznyechik (Serpent (Camellia)) 12) Kuznyechik (Twofish) 13) Serpent (AES) 14) Serpent (Twofish (AES)) 15) Twofish (Serpent) Izberite [1]: 1 Algoritem razpršitve: 1) SHA-512 2) Whirlpool 3) SHA-256 4) Streebog Select [1]: 1 |

Za datotečni sistem bi zadostoval Linux Ext3. Lahko vstopite 4 izbrati to.

| Datotečni sistem: 1) Brez 2) FAT 3) Linux Ext2 4) Linux Ext3 5) Linux Ext4 6) NTFS 7) exFAT 8) Btrfs Izberite [2]: 4 |

Zdaj je čas, da izberete močno geslo za šifriranje. Če je izbrano geslo šibko, boste dobili opozorilo. Opomba: Uporaba kratkega gesla NI priporočljiva.

| Vnesite geslo: OPOZORILO: Kratka gesla je enostavno razbiti s pomočjo tehnik surove sile! Priporočamo, da izberete geslo, ki vsebuje 20 ali več znakov. Ali ste prepričani, da želite uporabiti kratko geslo? (y = Da / n = Ne) [Ne]: y Ponovno vpišite geslo: |

Ko boste pozvani, da vnesete PIM, pritisnite tipko enter na tipkovnici, da sprejmete privzeto vrednost. Naredite enako, ko boste pozvani, da vnesete pot do datoteke datoteke. PIM je številka, ki določa, kolikokrat je geslo zgoščeno. Datoteka ključev se uporablja skupaj z geslom, tako da nobenega nosilca, ki uporablja datoteko ključev, ni mogoče namestiti, če ni navedena pravilna datoteka ključa. Ker se tu osredotočamo na osnovno uporabo, bi zadostovale privzete vrednosti.

| Enter PIM: Vnesite pot do datoteke ključa [nobena]: |

Na koncu bi morali vsaj 1 minuto naključno tipkati po tipkovnici in tudi precej hitro. S tem naj bi šifriranje postalo močnejše. Med tipkanjem se izogibajte tipki Enter. Pritisnite Enter samo, ko končate s tipkanjem in nato počakajte, da se ustvari šifrirani nosilec.

| Vnesite vsaj 320 naključno izbranih znakov in pritisnite Enter: Končano: 100% Hitrost: 33 MiB / s Levo: 0 s Glasnost VeraCrypt je bila uspešno ustvarjena. |

Namestite šifrirani nosilec

Če želite dostopati do vsebine šifriranega nosilca, jo morate najprej namestiti. Privzeti imenik za namestitev je / media / veracrypt1, vendar ga lahko ustvarite, če želite. Naslednji ukaz bo na primer ustvaril imenik za namestitev pod / mnt.

$ sudo mkdir / mnt / personal_vaultNaslednji ukaz spodaj začne z namestitvijo šifriranega nosilca.

$ veracrypt --mount / home / shola / personal_vaultKo vas sistem pozove, pritisnite tipko enter, da uporabite privzeti imenik za vpenjanje, ali vnesite svojo pot do imenika za vpenjanje. Potem boste pozvani, da vnesete geslo za šifriranje. Za pozive PIM, keyfile in zaščita skritih nosilcev pritisnite tipko Enter, da uporabite privzete vrednosti.

| Vnesite imenik za priklop [privzeto]: / mnt / personal_vault Vnesite geslo za / home / shola / personal_vault: vnesite PIM za / home / shola / personal_vault: vnesite datoteko ključev [none]: zaščitite skriti nosilec (če obstaja)? (y = Da / n = Ne) [Ne]: |

Zaženite naslednji ukaz za seznam nameščenih nosilcev.

$ veracrypt --list| 1: / home / shola / personal_vault / dev / mapper / veracrypt1 / mnt / personal_vault |

Zdaj lahko svojo občutljivo mapo premaknete v svoj osebni trezor, kot sledi.

$ sudo mv / home / shola / folder1 / mnt / personal_vaultČe želite seznam vsebine svojega osebnega trezorja, zaženite:

$ ls -l / mnt / personal_vaultDemontirajte šifrirani nosilec

Naslednji ukaz bo demontiral šifrirani nosilec.

$ veracrypt --dismount / mnt / personal_vaultČe tečeš veracrypt -list spet bi morali dobiti sporočilo, da ni nameščen noben nosilec.

Zaključek

Veracrypt ima nekaj zelo naprednih zmogljivosti, vendar smo v tem članku zajeli le osnove. V oddelku za komentarje lahko delite svoje izkušnje z nami.

Phenquestions

Phenquestions