Omejevalni in dopusten pravilnik požarnega zidu

Poleg sintakse, ki jo morate poznati za upravljanje požarnega zidu, boste morali določiti še naloge požarnega zidu, da se odločite, kakšen pravilnik se bo izvajal. Obstajata dve glavni politiki, ki opredeljujejo vedenje požarnega zidu in različne načine njihove izvedbe.

Ko dodate pravila za sprejem ali zavrnitev določenih paketov, virov, ciljev, vrat itd. pravila bodo določala, kaj se bo zgodilo s prometom ali paketi, ki niso uvrščeni v pravila požarnega zidu.

Izjemno preprost primer bi bil: ko določite, ali želite IP x dodati na seznam dovoljenih ali na črni seznam.x.x.x, kaj se zgodi z ostalimi?.

Recimo, da ste dovolili promet, ki prihaja iz IP x.x.x.x.

A dopusten politika bi pomenila vse naslove IP, ki niso x.x.x.x se lahko poveže, torej y.y.y.y ali z.z.z.z se lahko poveže. A omejevalni pravilnik zavrača ves promet, ki prihaja z naslovov, ki niso x.x.x.x.

Skratka, požarni zid, v skladu s katerim ni dovoljen prehod celotnega prometa ali paketov, ki niso opredeljeni med njegovimi pravili omejevalni. Požarni zid, v skladu s katerim je dovoljen ves promet ali paketi, ki niso opredeljeni med njegovimi pravili dopusten.

Politike se lahko razlikujejo za dohodni in odhodni promet, mnogi uporabniki običajno uporabljajo omejevalni pravilnik za dohodni promet, pri čemer ohranjajo dovoljen pravilnik za odhodni promet, kar je odvisno od uporabe zaščitene naprave.

Iptables in UFW

Medtem ko je Iptables čelna stran za konfiguriranje pravil požarnega zidu jedra, je UFW čelna stran za konfiguracijo Iptables, vendar niso dejanski konkurenti, dejstvo je, da je UFW prinesel možnost hitre nastavitve prilagojenega požarnega zidu brez učenja neprijazne sintakse, vendar nekatera pravila lahko se ne uporabljajo prek posebnih pravil UFW za preprečevanje določenih napadov.

Ta vadnica bo pokazala pravila, ki so po mojem mnenju med najboljšimi praksami požarnega zidu, ki se uporabljajo predvsem, vendar ne samo z UFW.

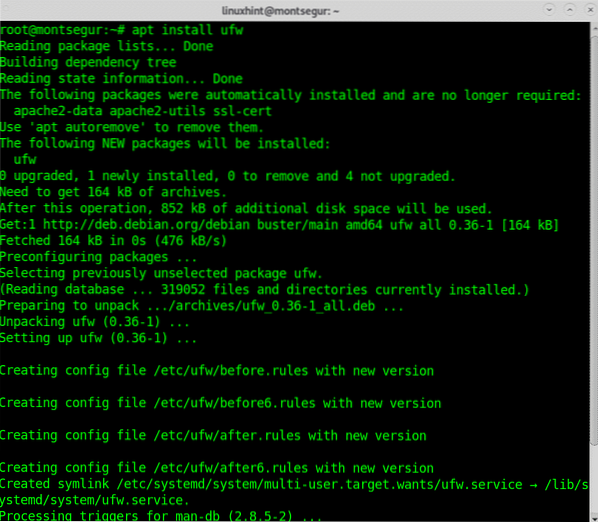

Če še niste namestili UFW, ga namestite tako, da zaženete:

# apt namestite ufw

Uvod v UFW:

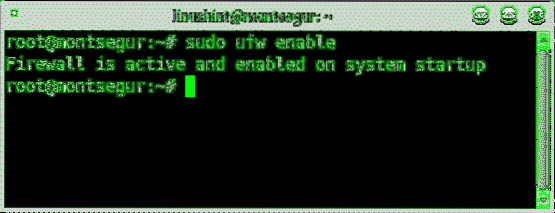

Za začetek omogočimo požarni zid ob zagonu tako, da zaženemo:

# sudo ufw omogoči

Opomba: če je potrebno, lahko požarni zid onemogočite z isto sintakso in nadomestite »omogoči« za »onemogoči« (sudo ufw disable).

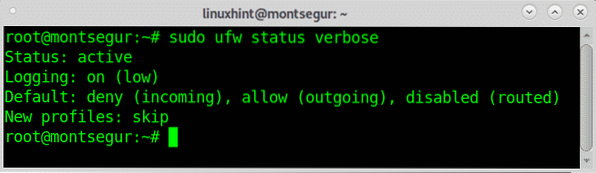

Kadar koli boste lahko stanje požarnega zidu natančno preverili tako, da zaženete:

# sudo ufw podroben status

Kot lahko vidite v izhodnih podatkih, je privzeti pravilnik za dohodni promet omejevalni, medtem ko je za odhodni promet dovoljen, stolpec "onemogočeno (preusmerjeno)" pomeni, da sta usmerjanje in posredovanje onemogočena.

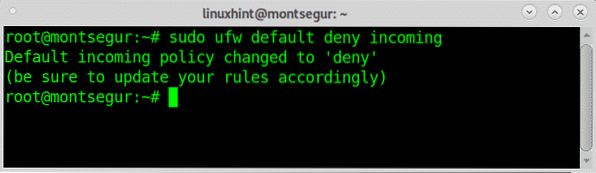

Za večino naprav menim, da je omejevalni pravilnik del najboljših varnostnih praks požarnega zidu, zato začnimo z zavrnitvijo vsega prometa, razen tistega, ki smo ga opredelili kot sprejemljivega, omejevalnega požarnega zidu:

# sudo ufw privzeto zanika dohodne

Kot lahko vidite, nas požarni zid opozori, naj posodobimo svoja pravila, da se izognemo napakam pri servisiranju odjemalcev, ki se na nas povezujejo. Način, da to storimo z Iptablesom, je lahko:

# iptables -A INPUT -j DROPThe zanikati pravilo o UFW bo prekinilo povezavo, ne da bi obvestilo drugo stran, da je bila povezava zavrnjena, če želite, da druga stran ve, da je bila povezava zavrnjena, lahko uporabite pravilo “zavrni«Namesto tega.

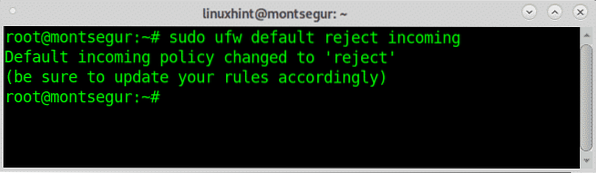

# sudo ufw privzeto zavrne dohodno

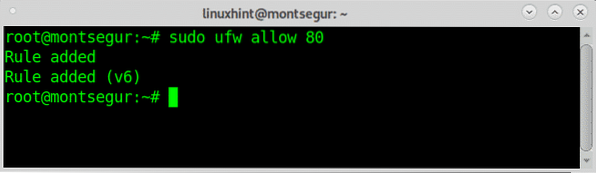

Ko blokirate ves dohodni promet neodvisno od kakršnih koli pogojev, lahko začnemo nastavljati diskriminatorna pravila, da sprejmemo, kaj želimo, da bomo posebej sprejeti, na primer, če nastavljamo spletni strežnik in želite sprejeti vse peticije, ki prihajajo na vaš spletni strežnik, v vrata 80, zaženite:

# sudo ufw dopusti 80

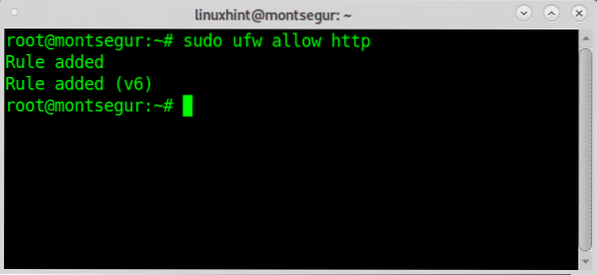

Storitev lahko določite tako po številki vrat ali imenu, na primer lahko uporabite prot 80 kot zgoraj ali ime http:

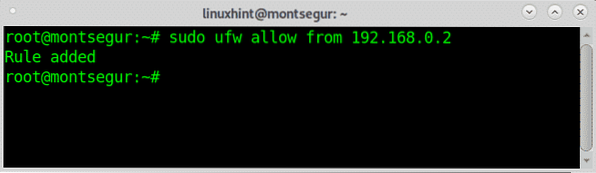

Poleg storitve lahko določite tudi vir, na primer lahko zavrnete ali zavrnete vse dohodne povezave, razen izvornega IP.

# sudo ufw dovoli od

Skupna pravila iptables, prevedena v UFW:

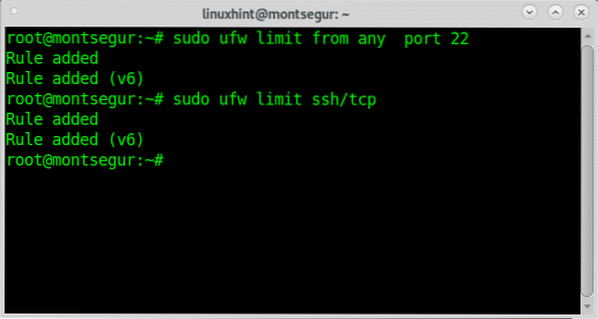

Omejevanje rate_limit z UFW je precej enostavno, to nam omogoča, da preprečimo zlorabe z omejevanjem števila, ki ga lahko določi vsak gostitelj, pri čemer bi UFW omejeval hitrost za ssh:

# sudo ufw limit iz katerega koli pristanišča 22# sudo ufw limit ssh / tcp

Če si želite ogledati, kako je UFW olajšal nalogo spodaj, imate zgornji prevod navodil UFW, v katerih so navedena ista navodila:

# sudo iptables -A ufw-user-input -p tcp -m tcp --dport 22 -m conntrack --ctstate NOVO-m nedavno --set --name PRIVLAČENO --maska 255.255.255.0 - vir

#sudo iptables -A ufw-user-input -p tcp -m tcp --dport 22 -m conntrack --ctstate NOVO

-m nedavna --posodobitev --sekunde 30 --hitcount 6 --ime PRIVLAČENO - maska 255.255.255.255

--rsource -j ufw-user-limit

# sudo iptables -A ufw-user-input -p tcp -m tcp --dport 22 -j ufw-user-limit-accept

Pravila, napisana zgoraj z UFW, bi bila:

Upam, da vam je bila ta vadnica o najboljših postopkih za varnost pri namestitvi požarnega zidu Debian koristna.

Phenquestions

Phenquestions